本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

在非工作负载子网的多账户 VPC 设计中保留可路由的 IP 空间

由 Adam Spicer (AWS) 编写

代码存储库:不可路由的辅助 CIDR 模式 | 环境:生产 | 技术:基础架构 DevOps;;管理和治理;网络 |

Amazon Web Services:AWS Transit Gateway、Amazon VPC;弹性负载均衡(ELB) |

Summary

Amazon Web Services (AWS) 已发布最佳实践,建议在虚拟私有云(VPC)中为中转网关连接和网关负载均衡器端点(以支持 AWS Network Firewall 或第三方设备)使用专用子网。这些子网用于包含这些服务的弹性网络接口。如果您同时使用 AWS Transit Gateway 和网关负载均衡器,则会在 VPC 的每个可用区中创建两个子网。由于 VPC 的设计方式,这些额外的子网不能小于 /28 掩码,并且会消耗宝贵的可路由 IP 空间,这些空间本来可以用于可路由的工作负载。此模式演示了如何为这些专用子网使用辅助的、不可路由的无类别域间路由 (CIDR) 范围,以帮助保留可路由的 IP 空间。

先决条件和限制

先决条件

可路由 IP 空间的多 VPC 策略

您正在使用的服务(中转网关连接和网关负载均衡器

或 Network Firewall 端点 )的不可路由 CIDR 范围

架构

目标架构

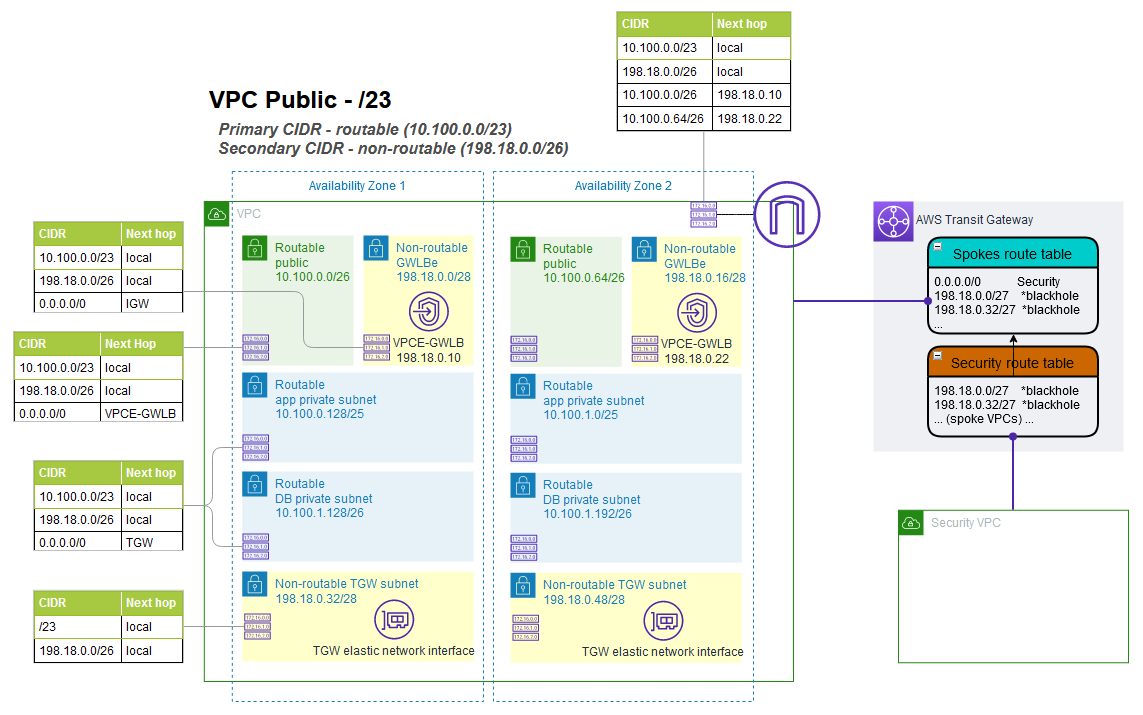

此模式包括两种参考架构:一种架构具有用于中转网关 (TGW) 连接的子网和一个网关负载均衡器端点 (gwlBe),第二种架构具有仅用于 TGW 连接的子网。

架构 1 - 连接 TGW 的 VPC,具有到设备的入口路由

下图展示了跨两个可用区的 VPC 的参考架构。在入口处,VPC 使用入口路由模式

此模式对 TGW 连接子网和 GWLBe 子网使用不可路由的 CIDR 范围。在 TGW 路由表中,使用一组更具体的路由,将此不可路由的 CIDR 配置为黑洞(静态)路由。如果路由要传播到 TGW 路由表,则将应用这些更具体的黑洞路由。

在此示例中,/23 可路由 CIDR 被划分并完全分配给可路由子网。

架构 2 — 连接 TGW 的 VPC

下图展示了另一个跨可用区的 VPC 的参考架构。TGW 连接支持从私有子网到单独的 VPC 的出站。它仅对 TGW 连接子网使用不可路由 CIDR 范围。在 TGW 路由表中,使用一组更具体的路由,将此不可路由的 CIDR 配置为黑洞路由。如果路由要传播到 TGW 路由表,则将应用这些更具体的黑洞路由。

在此示例中,/23 可路由 CIDR 被划分并完全分配给可路由子网。

工具

Amazon Web Services 和资源

Amazon Virtual Private Cloud (Amazon VPC) 可帮助您将 AWS 资源启动到您定义的虚拟网络中。此虚拟网络类似于您在自己的数据中心内运行的传统网络,具有使用 AWS 可扩展基础设施的优势。在此模式中,VPC 辅助 CIDR 用于保留工作负载 CIDR 中的可路由 IP 空间。

互联网网关入口路由

(边缘关联)可以与网关负载均衡器端点一起使用,用于专用的不可路由子网。 AWS Transit Gateway 是连接虚拟私有云(VPC)和本地网络的中央枢纽。在此模式中,VPC 集中连接到中转网关,并且中转网关连接位于专用的不可路由子网中。

网关负载均衡器可帮助您部署、扩展和管理虚拟设备,例如防火墙、入侵检测和防御系统以及深度数据包检测系统。网关充当所有流量的单一入口和出口点。在这种模式下,网关负载均衡器的端点可以在不可路由的专用子网中使用。

AWS Network Firewall 是用于 Amazon Web Services Cloud 中 VPC 的一项有状态、托管的网络防火墙和入侵检测和防御服务。在此模式中,防火墙的端点可以在专用的不可路由子网中使用。

代码存储库

此模式的运行手册和 AWS CloudFormation 模板可在 GitHub 不可路由的辅助 CIDR 模式存储库中

最佳实践

AWS Transit Gateway

为每个中转网关 VPC 附件使用单独的子网。

从辅助不可路由 CIDR 范围中为中转网关连接子网分配 /28 子网。

在每个中转网关路由表中,为不可路由的 CIDR 范围添加一条更具体的静态路由作为黑洞。

网关负载均衡器与入口路由

使用入口路由将流量从互联网引导至网关负载均衡器端点。

为每个网关负载均衡器端点使用单独子网。

从网关负载均衡器端点子网辅助不可路由 CIDR 范围中分配一个 /28 子网。

操作说明

| 任务 | 描述 | 所需技能 |

|---|---|---|

确定不可路由的 CIDR 范围。 | 确定一个不可路由的 CIDR 范围,该范围将用于中转网关连接子网以及(可选)用于任何网关负载均衡器或 Network Firewall 端点子网。此 CIDR 范围用作 VPC 的辅助 CIDR。它不得从 VPC 的主要 CIDR 范围或更大的网络进行路由。 | 云架构师 |

确定 VPC 的可路由 CIDR 范围。 | 确定将用于您的 VPC 的一组可路由 CIDR 范围。此 CIDR 范围将用作您的 VPC 的主要 CIDR。 | 云架构师 |

创建 VPC。 | 创建 VPC 并将其挂载至中转网关。根据您在前两个步骤中确定的范围,每个 VPC 都应具有可路由的主要 CIDR 范围和不可路由的辅助 CIDR 范围。 | 云架构师 |

| 任务 | 描述 | 所需技能 |

|---|---|---|

创建更具体的不可路由 CIDR 作为黑洞。 | 每个中转网关路由表都需要为不可路由的 CIDR 创建一组黑洞路由。这些配置可确保来自辅助 VPC CIDR 的任何流量都不可路由,并且不会泄漏到更大的网络中。这些路由应比 VPC 上设置为辅助 CIDR 的不可路由 CIDR 更具体。例如,如果辅助不可路由的 CIDR 为 100.64.0.0/26,则中转网关路由表中的黑洞路由应为 100.64.0.0/27 和 100.64.0.32/27。 | 云架构师 |

相关资源

其他信息

在处理需要大量 IP 地址的大规模容器部署时,不可路由辅助 CIDR 范围也很有用。您可将此模式与私有 NAT 网关配合使用,从而使用不可路由的子网来托管您的容器部署。有关更多信息,请参阅博客帖子如何使用私有 NAT 解决方案解决私有 IP 耗尽问题