本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

在您的 AWS 组织中应用安全服务

| 通过进行简短的调查 |

如前一节所述,客户正在寻找另一种方式来思考和战略性地组织全套 AWS 安全服务。当今最常见的组织方法是根据每项服务的作用按主要职能对安全服务进行分组。AWS CAF 的安全视角列出了九项功能,包括身份和访问管理、基础设施保护、数据保护和威胁检测。将 AWS 服务与这些功能功能相匹配是在每个领域做出实施决策的实用方法。例如,在考虑身份和访问管理时,IAM 和 IAM 身份中心是需要考虑的服务。在设计威胁检测方法时,亚马逊 GuardDuty 可能是您的首要考虑因素。

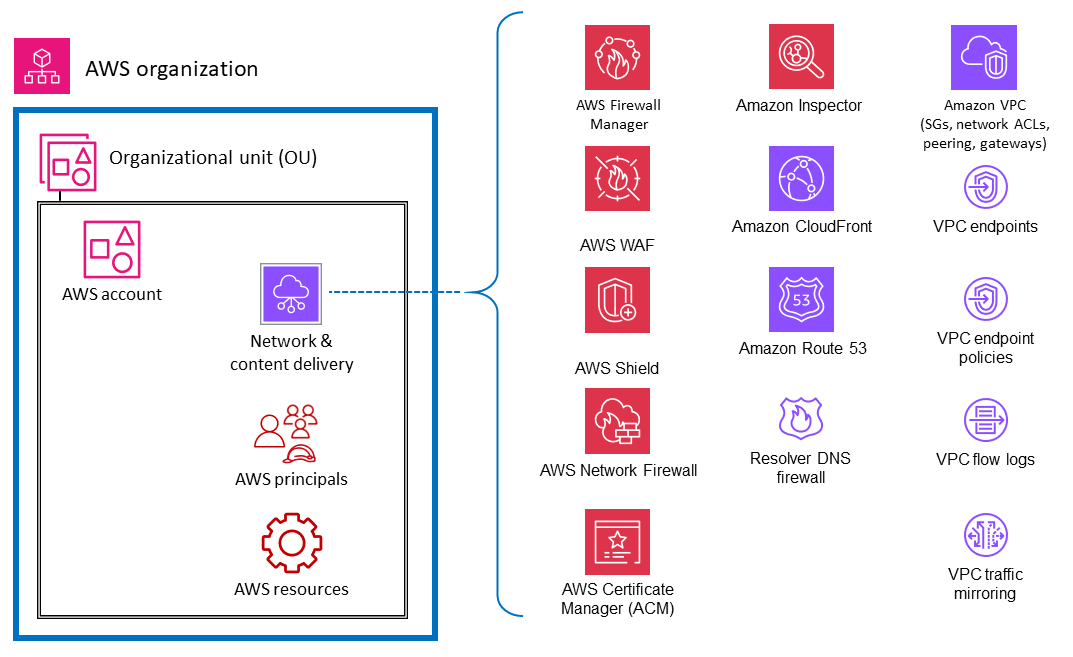

作为此功能视图的补充,您还可以使用跨领域的结构视图来查看您的安全性。也就是说,除了问 “我应该使用哪些 AWS 服务来控制和保护我的身份、逻辑访问或威胁检测机制?” ,您也可以问:“我应该在整个 AWS 组织中应用哪些 AWS 服务? 我应该设置哪些防御层来保护作为应用程序核心的 Amazon EC2 实例?” 在此视图中,您可以将 AWS 服务和功能映射到 AWS 环境中的各层。有些服务和功能非常适合在整个 AWS 组织中实施控制措施。例如,阻止公众访问 Amazon S3 存储桶是该层的特定控制措施。最好在根组织中完成,而不是作为个人账户设置的一部分。最好使用其他服务和功能来帮助保护 AWS 账户中的单个资源。此类别的一个例子是,在需要私有 TLS 证书的账户中实现从属证书颁发机构 (CA)。另一个同样重要的类别包括对您的 AWS 基础设施的虚拟网络层产生影响的服务。下图显示了典型 AWS 环境中的六个层:AWS 组织、组织单位 (OU)、账户、网络基础设施、委托人和资源。

了解这种结构背景下的服务,包括每层的控制和保护,可以帮助您在整个 AWS 环境中规划和实施 defense-in-depth 策略。从这个角度来看,您可以自上而下地回答两个问题(例如,“我使用哪些服务在整个 AWS 组织中实施安全控制?”) 并自下而上(例如,“哪些服务管理对此 EC2 实例的控制?”)。在本节中,我们将介绍 AWS 环境的各个要素,并确定相关的安全服务和功能。当然,某些 AWS 服务具有广泛的功能集并支持多个安全目标。这些服务可能支持您的 AWS 环境的多个元素。

为清楚起见,我们简要描述了某些服务如何符合既定目标。下一节将进一步讨论每个 AWS 账户中的各项服务。

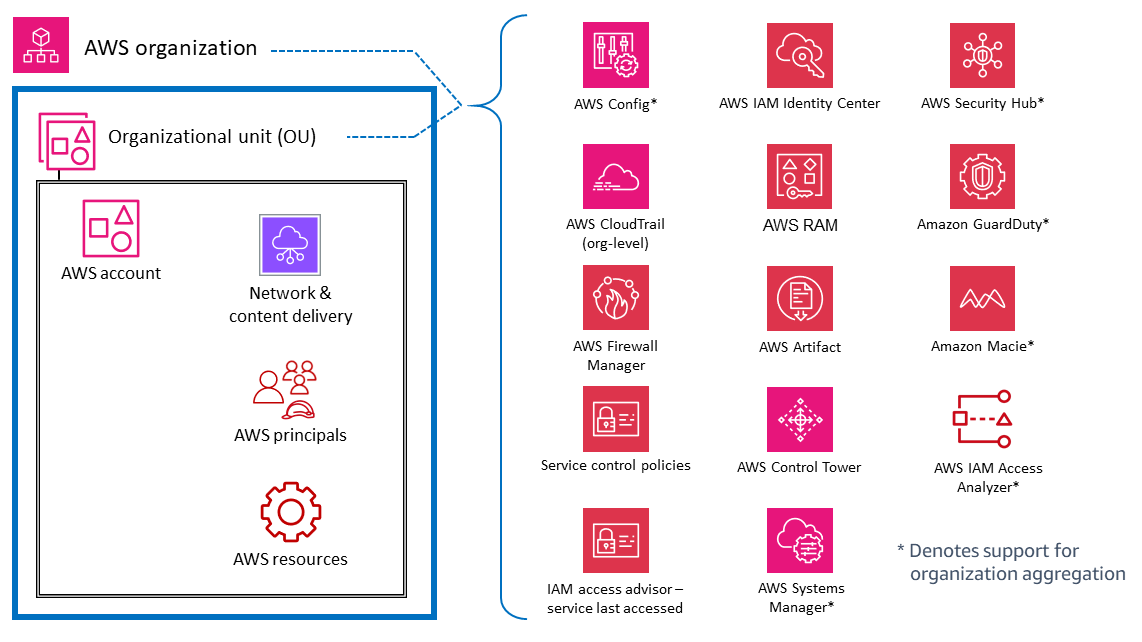

组织范围的账户或多个账户

在顶层,有一些 AWS 服务和功能旨在在 AWS 组织中的多个账户(包括整个组织或特定 OU)上应用监管和控制能力或护栏。服务控制策略 (SCP) 是 IAM 功能的一个很好的例子,它为整个组织提供预防性的 AWS 护栏。另一个例子是 AWS CloudTrail,它通过组织跟踪提供监控,该跟踪记录了该 AWS 组织中所有 AWS 账户的所有事件。这种全面的跟踪不同于可能在每个账户中创建的单个跟踪。第三个例子是 AWS Firewall Manager,您可以使用它来配置、应用和管理 AWS 组织中所有账户的多个资源:AWS WAF 规则、AWS WAF Classic 规则、AWS Shield 高级保护、亚马逊虚拟私有云(亚马逊 VPC)安全组、AWS 网络防火墙策略和 Amazon Route 53 DNS Resolver 政策。

下图中标有星号*的服务具有双重范围:全组织范围和以客户为中心。这些服务从根本上监控或帮助控制个人账户的安全性。但是,它们还支持将多个账户的结果汇总到一个组织范围的账户中,以实现集中可见性和管理。为清楚起见,请考虑适用于整个 OU、AWS 账户或 AWS 组织的 SCP。相比之下,您可以在账户级别(生成个人调查结果)和 AWS 组织级别(使用委托管理员功能)配置和管理 Amazon GuardDuty ,在这些层面上,可以汇总查看和管理调查结果。

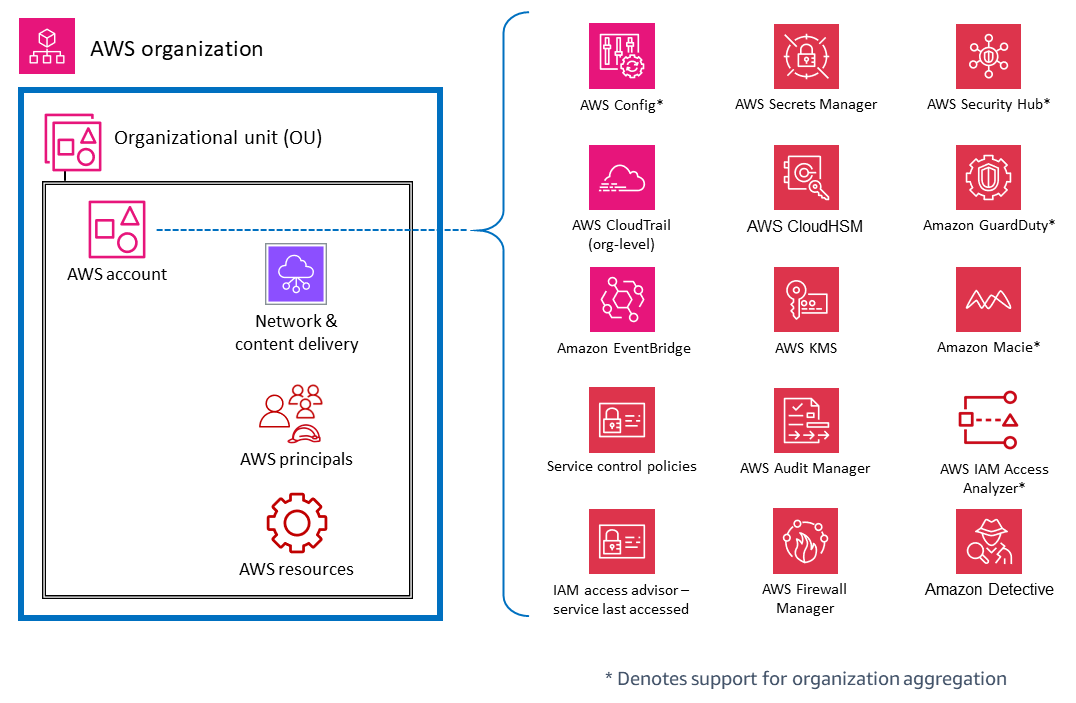

AWS 账户

在 OU 中,有一些服务可以帮助保护 AWS 账户内的多种类型的元素。例如,AWS Secrets Manager 通常由特定账户进行管理,并保护该账户中的资源(例如数据库凭证或身份验证信息)、应用程序和 AWS 服务。AWS IAM Access Analyzer 可以配置为在 AWS 账户之外的委托人可以访问指定资源时生成调查结果。如上一节所述,其中许多服务也可以在 AWS Organizations 中进行配置和管理,因此可以跨多个账户进行管理。这些服务在图中标有星号 (*)。它们还可以更轻松地汇总来自多个账户的结果并将其发送到单个账户。这为各个应用程序团队提供了灵活性和可见性,以管理特定于其工作负载的安全需求,同时还允许集中式安全团队进行管理和可见性。亚马逊 GuardDuty 就是此类服务的一个例子。 GuardDuty监控与单个账户关联的资源和活动,并且可以从委托的管理员账户收集、查看和管理来自多个成员账户(例如 AWS 组织中的所有账户)的 GuardDuty 调查结果。

虚拟网络、计算和内容交付

由于网络访问对安全至关重要,而计算基础设施是许多 AWS 工作负载的基本组成部分,因此有许多 AWS 安全服务和功能专用于这些资源。例如,Amazon Inspector 是一项漏洞管理服务,可以持续扫描您的 AWS 工作负载中是否存在漏洞。这些扫描包括网络可访问性检查,这些检查表明您的环境中允许通往 Amazon EC2 实例的网络路径。亚马逊 Virtual Private Cloud

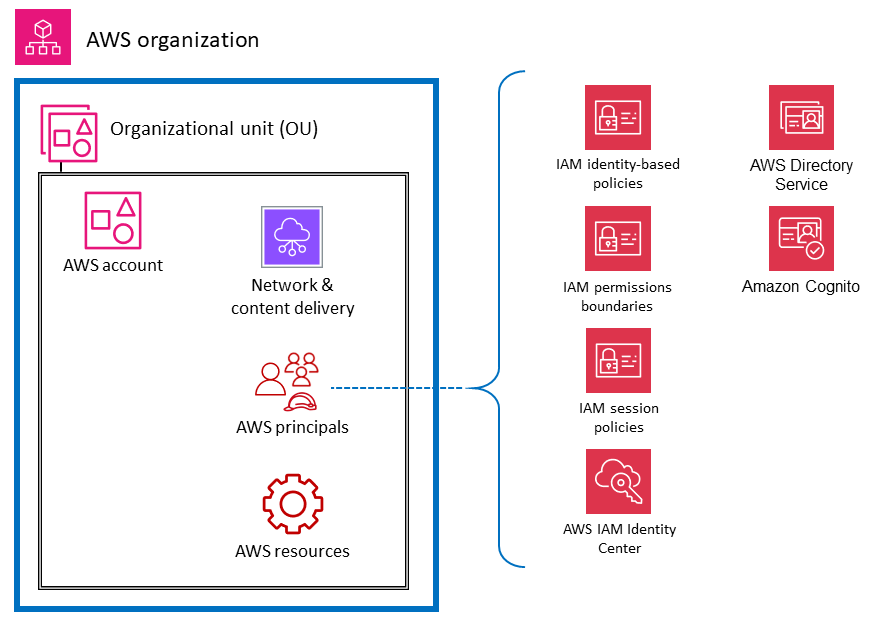

校长和资源

AWS 委托人和 AWS 资源(以及 IAM 策略)是 AWS 上身份和访问管理的基本要素。AWS 中经过身份验证的委托人可以执行操作和访问 AWS 资源。委托人可以作为 AWS 账户根用户或 IAM 用户进行身份验证,也可以通过担任角色进行身份验证。

注意

请勿创建与 AWS 根用户关联的永久性 API 密钥。root 用户的访问权限应仅限于需要 root 用户的任务,并且只能通过严格的例外和批准流程进行访问。有关保护账户根用户的最佳实践,请参阅 AWS 文档。

AWS 资源是存在于 AWS 服务中的一个对象,可供您使用。示例包括 EC2 实例、AWS CloudFormation 堆栈、亚马逊简单通知服务 (Amazon SNS) Semple Notification Service 主题和 S3 存储桶。IAM 策略是在与 IAM 身份(用户、群组或角色)或 AWS 资源关联时定义权限的对象。基于身份的策略是您附加到委托人(角色、用户和用户组)的策略文档,用于控制委托人可以执行哪些操作、对哪些资源以及在哪些条件下执行哪些操作。基于资源的策略是您附加到资源(例如 S3 存储桶)的策略文档。这些策略授予指定的委托人对该资源执行特定操作的权限,并定义该权限的条件。基于资源的策略是内联策略。I AM 资源部分深入探讨了 IAM 策略的类型及其使用方式。

为了简化本次讨论,我们列出了适用于以账户委托人操作或申请账户委托人为主要目的的 IAM 实体的 AWS 安全服务和功能。我们保持这种简单性,同时承认 IAM 权限策略的灵活性和影响广度。策略中的一条声明可以对多种类型的 AWS 实体产生影响。例如,尽管基于 IAM 身份的策略与 IAM 实体关联并定义了该实体的权限(允许、拒绝),但该策略还隐式定义了对指定操作、资源和条件的权限。这样,基于身份的策略可以成为定义资源权限的关键要素。

下图说明了适用于 AWS 委托人的 AWS 安全服务和功能。基于身份的策略附加到用于识别和分组的 IAM 资源对象,例如用户、群组和角色。这些策略可让您指定该身份可执行哪些操作(其权限)。IAM 会话策略是用户代入角色时在会话中传递的内联权限策略。您可以自己传递策略,也可以将身份代理配置为在您的身份联合到 AWS 时插入策略。这使您的管理员能够减少必须创建的角色数量,因为多个用户可以扮演相同的角色,但具有唯一的会话权限。IAM Identity Center 服务与 AWS Organizations 和 AWS API 操作集成,可帮助您管理 AWS 组织中 AWS 账户的 SSO 访问权限和用户权限。

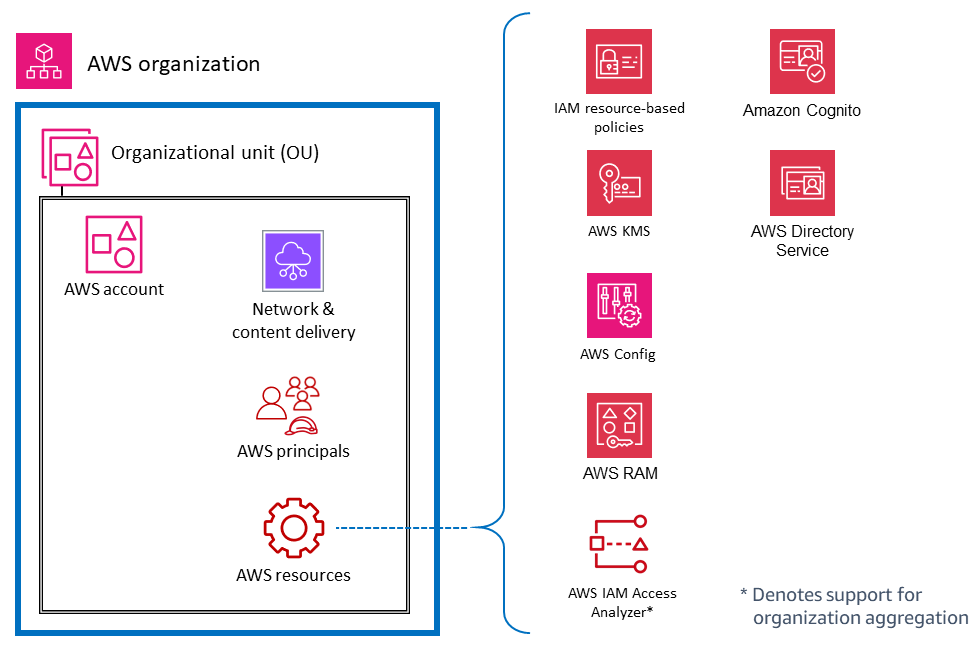

下图说明了账户资源的服务和功能。基于资源的策略附加到某个资源。例如,您可以将基于资源的策略附加到 S3 存储桶、亚马逊简单队列服务 (Amazon SQS) Simple Queue Service 队列、VPC 终端节点和 AWS KMS 加密密钥。您可以使用基于资源的策略来指定谁有权访问资源以及他们可以对资源执行哪些操作。S3 存储桶策略、AWS KMS 密钥策略和 VPC 终端节点策略属于基于资源的策略类型。AWS IAM Access Analyzer 可帮助您识别组织和账户中与外部实体共享的资源,例如 S3 存储桶或 IAM 角色。这可以帮助您识别对资源和数据的意外访问,此类访问会带来安全风险。AWS Config 使您能够评估、审计和评估您的 AWS 账户中支持的 AWS 资源的配置。AWS Config 持续监控和记录 AWS 资源配置,并根据所需的配置自动评估记录的配置。