本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

AWSIAM身份中心

AWSIAMI@@ dentity Center

AWS托管服务,包括 Amazon Q、Amazon Q Developer、Amazon SageMaker Studio 和亚马逊 QuickSight,集成并使用IAM身份中心进行身份验证和授权。您只需将身份源连接到 Ident IAM ity Center 一次,即可管理员工对所有已载AWS入托管应用程序的访问权限。必须先将现有公司目录中的身份(例如 Microsoft Entra ID、Okta、Google Workspace 和 Microsoft Active Directory)配置到IAM身份中心,然后才能查找用户或群组以授予他们对托管服务的单点登录访问权限。AWSIAMIdentity Center 还支持特定于应用程序的、以用户为中心的体验。例如,Amazon Q 的用户在从一项 Amazon Q 集成服务转移到另一项集成了 Amazon Q 的服务时会体验到连续性。

注意

您可以单独使用IAM身份中心功能。例如,您可以选择仅使用 Identity Center 来管理对 Amazon Q 等AWS托管服务的访问权限,同时使用直接账户联合和IAM角色来管理对AWS账户的访问权限。

可信身份传播为需要访问AWS服务中数据的查询工具和商业智能 (BI) 应用程序的用户提供了简化的单点登录体验。数据访问管理基于用户的身份,因此管理员可以根据用户的现有用户和群组成员资格授予访问权限。可信身份传播建立在 OAuth2.0 授权框架

AWS与可信身份传播集成的托管服务,例如 Amazon Redshift 查询编辑器 v2、Amazon EMR 和 Amazon QuickSight,可以直接从IAM身份中心获取令牌。IAMIdentity Center 还为应用程序提供了一个选项,用于交换来自外部 OAuth 2.0 授权服务器的身份令牌和访问令牌。用户对AWS服务和其他事件的访问记录在服务特定的日志和 CloudTrail 事件中,因此审计员可以知道用户采取了哪些操作以及他们访问了哪些资源。

要使用可信身份传播,必须启用 Ident IAM ity Center 并配置用户和群组。我们建议您使用 Ident IAM ity Center 的组织实例。

注意

可信身份传播不需要您设置多账户权限(权限集)。您可以启用 IAM Identity Center 并将其仅用于可信身份传播。

有关更多信息,请参阅使用可信身份传播的先决条件和注意事项,并查看可以启动身份传播的应用程序支持的特定用例。

AWS访问门户为经过身份验证的用户提供对其AWS账户和云应用程序的单点登录访问权限。您还可以使用从AWS访问门户生成的凭证来配置AWSCLI或AWSSDK访问AWS账户中的资源。这可以帮助您避免使用长期凭证进行编程访问,从而显著降低凭证被泄露的可能性并改善您的安全状况。

您还可以使用 Ident IAMity Center 自动管理账户和应用程序访问权限APIs。

IAMIdentity Center 与集成 AWS CloudTrail,可记录用户在 Ident IAM ity Center 中执行的操作。 CloudTrail 记录诸如CreateUserAPI呼叫之类API的事件,当使用跨域IAM身份管理SCIM系统 () 协议手动创建、配置用户或将用户从外部 IdP 同步到 Identity Center 时,将记录该呼叫。 中记录的每个事件或日志条目都 CloudTrail 包含有关请求生成者的信息。 此功能可帮助您识别可能需要进一步调查的意外更改或活动。有关中支持的IAM身份中心操作的完整列表 CloudTrail,请参阅IAM身份中心文档。

将您现有的身份源连接到 Ident IAM ity Center

身份联合是构建访问控制系统的常用方法,该系统使用中央 IdP 管理用户身份验证,并管理他们对充当服务提供者的多个应用程序和服务的访问权限()SPs。IAMIdentity Center 使您可以灵活地从现有企业身份来源中获取身份,包括 Okta、Microsoft Entra ID、Ping、Google Workspace、、 JumpCloud OneLogin、本地 Active Directory 以及任何兼容 SAML 2.0 的身份源。

建议采用将现有身份源连接到 IAM Identity Center 的方法,因为它可以为您的员工提供单点登录访问权限和一致的跨AWS服务体验。最佳做法是从一个位置管理身份,而不是维护多个来源。IAMIdentity Center 支持 SAML 2.0 的身份联合,这是一种开放的身份标准,允许 Ident IAM ity Center 从外部对用户进行身份验证 IdPs。 IAM身份中心还提供对 SCIMv2.0 标准的支持。该标准允许在任何支持的外部设备和 Ident IAM ity Center 之间自动配置、更新和取消配置用户和群组,但 Google Workspace IdPs 和(Google Workspace 和)除外 PingOne,它们目前仅支持通过SCIM配置用户。

如果其他SAML基于 2.0 的 2.0 版本符合特定的标准和注意事项,您也可以将其连接 IdPs 到 Ident IAM ity Center 以外的其他版本。

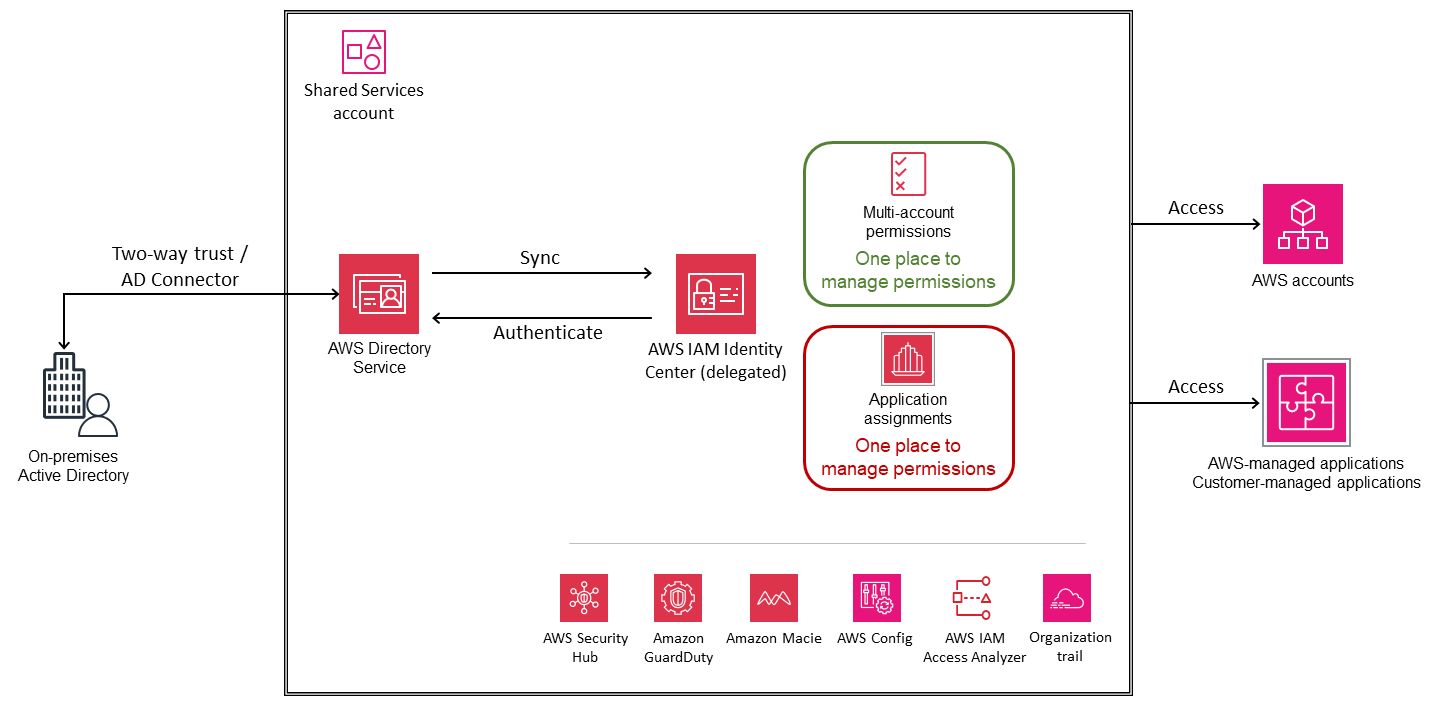

你也可以将现有的 Microsoft Active Directory 连接到IAM身份中心。此选项允许您使用AWS目录服务同步现有 Microsoft Active Directory 中的用户、群组和群组成员资格。此选项适用于已经在管理身份的大型企业,无论是在位于内部的自我管理的活动目录中,还是在AWS托管 Microsoft AD 中的目录中。你可以将AWS托管 Microsoft AD 中的目录连接到IAM身份中心。 您还可以通过建立双向信任关系将 Act ive Directory 中的自我管理目录连接到 Ident IAM it y Center,从而允许 Ident IAM ity Center 信任您的域进行身份验证。另一种方法是使用 AD Connec tor,这是一个目录网关,可以将目录请求重定向到您自行管理的 Active Directory,而无需在云中缓存任何信息。下图说明了此选项。

优点

-

将您现有的身份源连接到 Ident IAM ity Center,以简化访问流程,为跨AWS服务的员工提供一致的体验。

-

高效管理员工对AWS应用程序的访问权限。您可以通过 Identity Center 提供来自您的身份源的用户和群组信息,从而更轻松地管理和审核用户对AWS服务的访问权限。IAM

-

改善对用户访问AWS服务中数据的控制和可见性。您可以允许将用户身份上下文从您的商业智能工具转移到您使用的AWS数据服务,同时继续使用您选择的身份源和其他AWS访问管理配置。

-

管理员工对多账户AWS环境的访问权限。您可以将 IAM Identity Center 与现有身份源一起使用,也可以创建新目录,并管理员工对部分或全部AWS环境的访问权限。

-

通过设置对AWS管理控制台的紧急访问权限,在您启用 Ident IAM ity Center 的AWS区域中断服务时提供额外的保护。

服务考虑

-

IAMIdentity Center 目前不支持使用空闲超时,即用户的会话超时或根据活动进行延长。它确实支持AWS访问门户和 Ident IAM ity Center 集成应用程序的会话持续时间。您可以将会话持续时间配置在 15 分钟到 90 天之间。您可以查看和删除 Ident IAM ity Center 用户的活动AWS访问门户会话。但是,修改和结束AWS访问门户会话对管理控制台的会话持续时间没有影响,AWS管理控制台的会话持续时间是在权限集中定义的。

设计注意事项

-

您可以一次在单个AWS区域中启用IAM身份中心实例。启用 Ident IAM ity Center 时,它会控制从主区域对其权限集和集成应用程序的访问权限。这意味着,如果该地区的 Ident IAM ity Center 服务出现中断,用户将无法登录访问账户和应用程序。为了提供额外的保护,我们建议您使用SAML基于 2.0 的联合身份验证来设置对AWS管理控制台的紧急访问权限。

注意

如果您使用第三方外部 IdP 作为身份源,并且在IAM服务数据平面和外部 IdP 可用时有效,则此紧急访问建议适用。

-

如果您使用 Active Directory 或在 Ident IAM ity Center 中创建用户,请遵循标准的AWS漏洞指南。

-

如果您计划使用 AD Connector 将您的本地 Active Directory 连接到IAM身份中心,请考虑 AD Connector 与您的 Active Directory 域存在 one-on-one信任关系,并且不支持传递信任。这意味着 Ident IAM ity Center 只能访问附加到您创建的 AD Connector 的单个域中的用户和群组。如果你需要支持多个域或林,请使用AWS托管 Microsoft AD。

-

如果您使用的是外部 IdP,则多因素身份验证 (MFA) 由外部 IdP 管理,而不是在身份中心管理。IAMIAM只有当你的身份源配置了身份中心的身份存储、AWS托管 Microsoft AD 或 AD Connector 时,Identity Center 才支持MFA功能。IAM

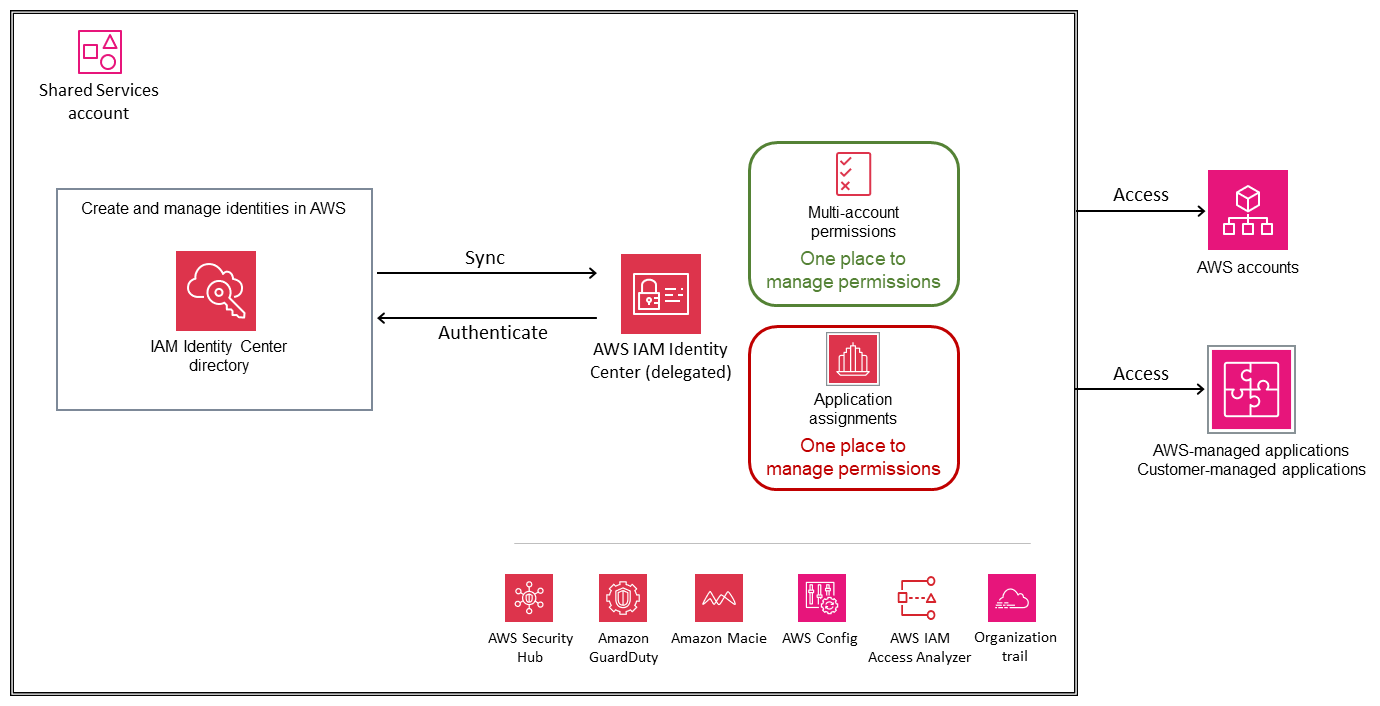

在中创建和管理身份 AWS

我们建议您将IAM身份中心与外部 IdP 配合使用。但是,如果您没有现有 IdP,则可以在 Ident IAM ity Center 目录中创建和管理用户和群组,该目录是该服务的默认身份源。下图说明了此选项。与在每个AWS账户中为工作人员IAM用户创建用户或角色相比,它更受欢迎。有关更多信息,请参阅IAM身份中心文档。

服务注意事项

-

在 Identity Center 中创建和管理IAM身份时,您的用户必须遵守默认密码策略,该策略不可修改。如果您想为自己的身份定义和使用自己的密码策略,请将您的身份源更改为 Active Directory 或外部 IdP。

-

在 Identity Center 中创建和管理IAM身份时,请考虑规划灾难恢复。IAMIdentity Center 是一项区域性服务,旨在跨多个可用区运行,以抵御可用区的故障。但是,如果启用了IAM身份中心的区域出现中断,则您将无法实施和使用推荐的紧急访问设置AWS,因为包含您的用户和群组的 Ident IAM ity Center 目录也将受到该区域中断的影响。要实现灾难恢复,您需要将身份源更改为外部 SAML 2.0 IdP 或 Active Directory。

设计注意事项

-

IAMIdentity Center 一次仅支持使用一个身份源。但是,您可以将当前的身份源更改为其他两个身份源选项之一。在进行此更改之前,请通过查看更改身份来源的注意事项来评估影响。

-

当您使用 Ident IAM ity Center 目录作为身份源MFA时,在 2023 年 11 月 15 日之后创建的实例默认处于启用状态

。新用户首次登录 Ident IAM ity Center 时,系统会提示他们注册MFA设备。管理员可以根据其安全要求为其用户更新MFA设置。

IAM身份中心的一般设计注意事项

-

IAMIdentity Center 支持基于属性的访问控制 (ABAC),这是一种授权策略,允许您使用属性创建精细权限。有两种方法可以将访问控制属性传递给 Ident IAM ity Center:

-

如果您使用的是外部 IdP,则可以使用前缀直接在SAML断言中传递属性。

https://aws.amazon.com/SAML/Attributes/AccessControl -

如果您使用 Ident IAM ity Center 作为身份源,则可以添加和使用 Identity Center IAM 身份存储中的属性。

-

要ABAC在所有情况下都使用,必须先在 I dent IAM ity Center 控制台的访问控制属性页面上选择访问控制属性。要使用SAML断言传递它,必须将 Id

https://aws.amazon.com/SAML/Attributes/AccessControl:<AttributeName>P 中的属性名称设置为。 -

在 Ident IAM ity Center 控制台的 “访问控制属性” 页面上定义的属性优先于通过您的 IdP SAML 断言传递的属性。如果您只想使用通过SAML断言传递的属性,请不要在 Ident IAM ity Center 中手动定义任何属性。在 IdP 或 Ident IAM ity Center 中定义属性后,您可以使用 a ws: PrincipalTag 全局条件键在权限集中创建自定义权限策略。这样可以确保只有具有与您的资源标签相匹配的属性的用户才能访问您AWS账户中的这些资源。

-

-

IAMIdentity Center 是一项员工身份管理服务,因此它需要人为交互才能完成编程访问的身份验证过程。如果您需要短期凭证进行 machine-to-machine身份验证,请浏览内部工作负载的 Amazon EC2实例配置文件AWS或外部工作负载的 R IAMole Anywhere AWS。

-

IAMIdentity Center 提供对组织内AWS账户中资源的访问权限。但是,如果您想通过使用 Ident IAM ity Center 为外部帐户(即组织外部AWS帐户)提供单点登录访问权限,而不邀请这些帐户加入您的组织,则可以在 Ident IAM ity Center 中将外部帐户配置为SAML应用程序

。 -

IAMIdentity Center 支持与临时提升的访问管理 (TEAM) 解决方案(也称为 just-in-time访问权限)集成。这种集成提供了对您的多账户AWS环境的大规模访问权限有时限的提升。临时提升的访问权限允许用户请求访问权限,以便在特定时间段内执行特定任务。审批者审阅每份申请并决定是批准还是拒绝该申请。IAMIdentity Center 既支持受支持AWS的安全合作伙伴提供的供应商托管TEAM解决方案,也支持自行管理的解决方案

,您可以维护和定制这些解决方案,以满足您有时限的访问要求。