本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

附加跨账户存取策略

当 CA 管理员和证书颁发者位于不同的 AWS 账户中时,CA 管理员必须共享 CA 访问权限。这是通过将基于资源的策略附加到 CA 来实现的。该策略向特定的委托人授予发行权限,该委托人可以是 AWS 账户所有者、IAM用户、 AWS Organizations ID 或组织单位 ID。

CA 管理员可以通过以下方式附加和管理策略:

-

在管理控制台中,使用 AWS Resource Access Manager (RAM),这是跨账户共享 AWS 资源的标准方法。当您与其他账户中的 AWS RAM 委托人共享 CA 资源时,所需的基于资源的策略会自动附加到 CA。有关的更多信息RAM,请参阅《AWS RAM 用户指南》。

注意

选择 CA,然后选择 “操作”、“管理资源共享”,即可轻松打开RAM控制台。

-

以编程方式,使用PCAAPIsPutPolicyGetPolicy、和。DeletePolicy

-

使用中的 put-policy、get-policy 和 del ete-polic y PCA 命令手动操作。 AWS CLI

只有控制台方法需要RAM访问权限。

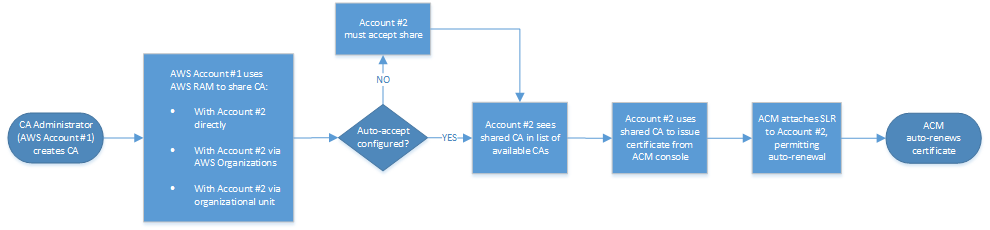

跨账户案例 1:从控制台颁发托管证书

在这种情况下,CA 管理员使用 AWS Resource Access Manager (AWS RAM) 与其他 AWS 账户共享 CA 访问权限,从而允许该账户ACM颁发托管证书。该图显示 AWS RAM 可以直接与账户共享 CA,也可以通过账户所属的 AWS Organizations ID 间接共享 CA。

通过RAM共享资源后 AWS Organizations,接收方委托人必须接受该资源才能使其生效。收件人可以配置 AWS Organizations 为自动接受所发行的股票。

注意

收款人账户负责在中配置自动续订。ACM通常,首次使用共享 CA 时,ACM会安装一个服务相关角色,允许其进行无人值守的证书调用。 AWS 私有 CA如果此操作失败(通常是由于缺少权限),则该 CA 的证书不会自动续订。只有ACM用户可以解决问题,CA 管理员无法解决问题。有关更多信息,请参阅将服务关联角色 (SLR) 与配合使用ACM。

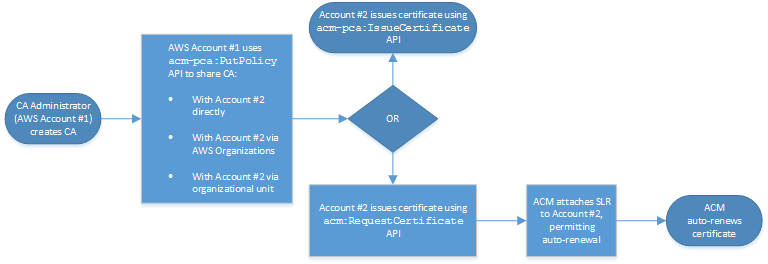

跨账户案例 2:使用或颁发托管和非托管证书 API CLI

第二个案例演示了使用和可能的共享 AWS Certificate Manager 和发行选项 AWS 私有 CA API。所有这些操作也可以使用相应的 AWS CLI 命令来执行。

由于本示例中直接使用了这些API操作,因此证书颁发者可以选择两个API操作来颁发证书。该PCAAPI操作会IssueCertificate导致非托管证书,该证书不会自动续订,必须导出并手动安装。该ACMAPI操作会RequestCertificate生成托管证书,该证书可以轻松安装在ACM集成服务上并自动续订。

注意

收款人账户负责在中配置自动续订。ACM通常,首次使用共享 CA 时,ACM会安装一个服务相关角色,允许其进行无人值守的证书调用。 AWS 私有 CA如果失败(通常是由于缺少权限),CA 的证书将不会自动续订,只有ACM用户可以解决问题,CA 管理员无法解决问题。有关更多信息,请参阅将服务关联角色 (SLR) 与配合使用ACM。