授予 QuickSight 对 Secrets Manager 和选定密钥的访问权限

如果您是管理员并且拥有 Secrets Manager 中的密钥,则可以向 Amazon QuickSight 授予对所选密钥的只读访问权限。

授予 QuickSight 对 Secrets Manager 和选定密钥的访问权限

-

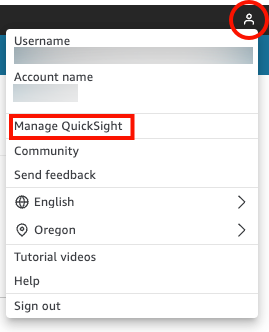

在 QuickSight 中,在右上角选择您的用户图标,然后选择管理 QuickSight。

-

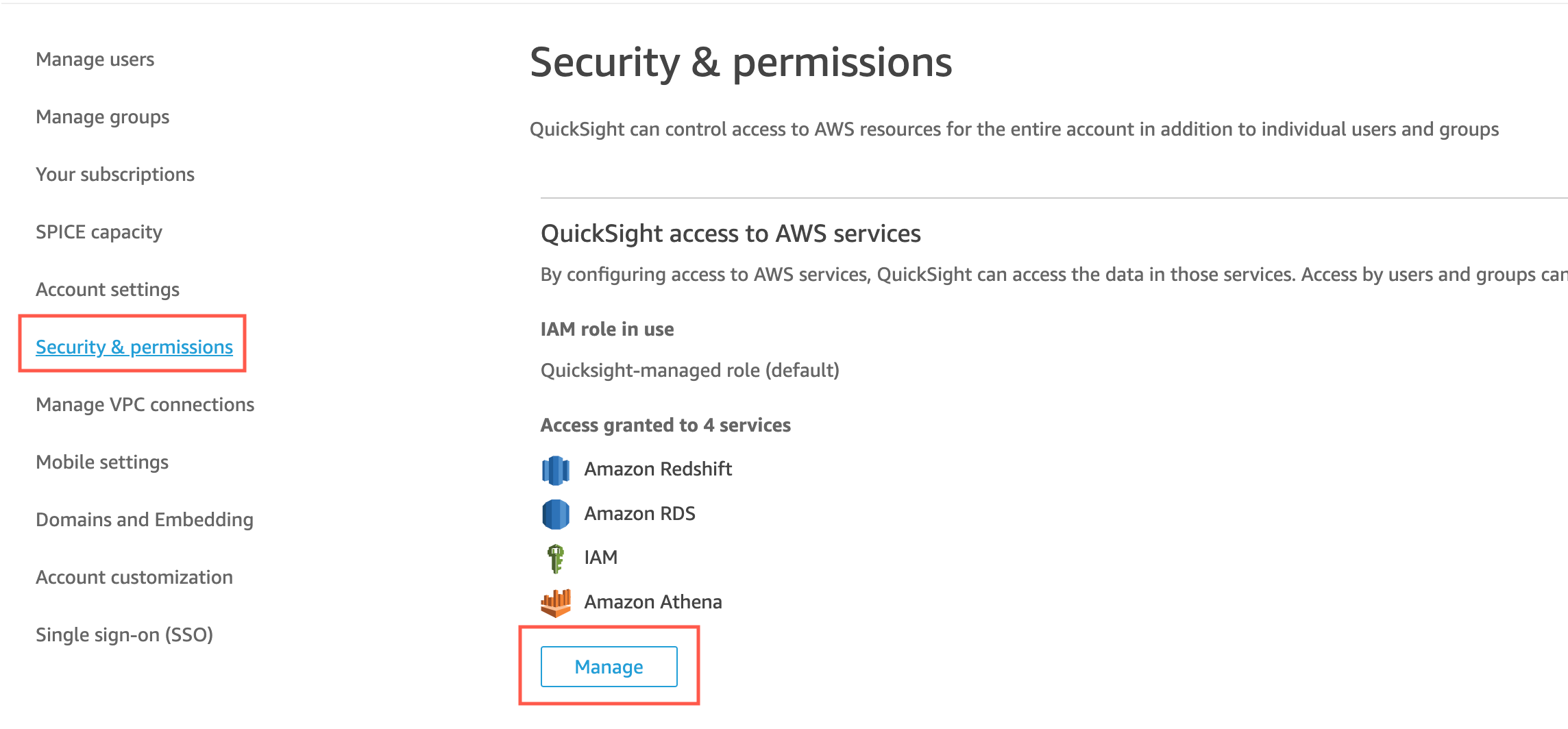

选择左侧的安全和权限。

-

在对 AWS 资源的 QuickSight 访问权限中选择管理。

-

在允许访问和自动发现这些资源中,依次选择 AWS Secrets Manager 和选择密钥。

AWS Secrets Manager 密钥页面打开。

-

选择您想要授予 QuickSight 只读访问权限的密钥。

您的 QuickSight 注册区域中的密钥会自动显示。要选择您所在区域以外的密钥,请选择其他 AWS 区域中的密钥,然后输入这些密钥的 Amazon 资源名称(ARN)。

-

完成后,选择 Finish (完成)。

QuickSight 会在您的账户中创建一个名为

aws-quicksight-secretsmanager-role-v0的 IAM 角色。它向账户中的用户授予对指定密钥的只读访问权限,外观类似于以下内容:{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "secretsmanager:GetSecretValue" ], "Resource": [ "arn:aws:secretsmanager:region:accountId:secret:secret_name" ] } ] }当 QuickSight 用户通过使用带有密钥的数据来源的控制面板创建分析或查看控制面板时,QuickSight 将承担该 Secrets Manager IAM 角色。有关密钥权限策略的更多信息,请参阅《AWS Secrets Manager 用户指南》中的 AWS Secrets Manager 的身份验证和访问控制。

QuickSight IAM 角色中的指定密钥可能还有一个拒绝访问的额外资源策略。有关更多信息,请参阅《AWS Secrets Manager 用户指南》中的将权限策略附加到密钥。

如果您使用 AWS 托管的 AWS KMS 密钥来加密您的密钥,QuickSight 不需要在 Secrets Manager 中设置任何其他权限。

如果您使用客户自主管理型密钥来加密您的密钥,请确保 QuickSight IAM 角色

aws-quicksight-secretsmanager-role-v0拥有kms:Decrypt权限。有关更多信息,请参阅《AWS Secrets Manager 用户指南》中的 KMS 密钥的权限。有关 AWS 密钥管理服务中使用的密钥类型的更多信息,请参阅《AWS Key Management Service guide》中的 Customer keys and AWS keys。