VPC 安全组

在您预置 Amazon Redshift 集群或 Amazon Redshift Serverless 工作组时,默认情况下限制访问,因此任何人都无法进行访问。要为其他用户授予入站访问权限,您可以将其与安全组关联起来。如果您处于 EC2-VPC 平台上,则可使用现有的 Amazon VPC 安全组或者定义一个新的安全组。然后,您可以将安全组关联到集群或工作组,如下所述。如果您在 EC2-Classic 平台上,则可以定义一个安全组,并将其与集群或工作组关联。有关在 EC2-Classic 平台上使用安全组的更多信息,请参阅 Amazon Redshift 安全组。

VPC 安全组中包含一组规则,用于控制对 VPC 上实例(如您的集群)的访问。各个规则根据 IP 地址范围或其他 VPC 安全组设置访问权限。当您将 VPC 安全组与集群或工作组关联后,在 VPC 安全组中定义的规则即可控制访问权限。

您在 EC2-VPC 平台上预置的每个集群均拥有一个或多个与其关联的 Amazon VPC 安全组。Amazon VPC 提供一个名为 default 的 VPC 安全组,该安全组是在您创建 VPC 时自动创建的。如果您在创建 Redshift 资源时未指定其他 VPC 安全组,则您在 VPC 内启动的每个集群都会自动与默认 VPC 安全组关联。您可以在创建集群时将 VPC 安全组与之关联,也可以稍后通过修改该集群再将 VPC 安全组与之关联。

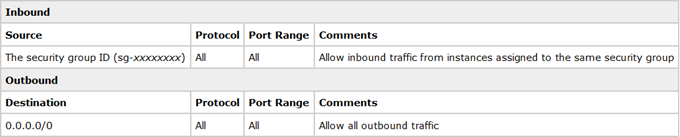

以下屏幕截图介绍了默认 VPC 安全组的默认规则。

您可以视需要更改默认 VPC 安全组的规则。

如果默认 VPC 安全组足以满足您的需求,则无需创建更多 VPC 安全组。不过,您可以选择创建其他 VPC 安全组,以便更好地管理入站访问权限。例如,假设您正在 Amazon Redshift 集群或 Serverless 工作组上运行一项服务,并向客户提供多种不同的服务水平。如果您不希望在所有服务级别提供相同的访问权限,则可能需要创建单独的 VPC 安全组,每种服务级别一个。然后,您可以将这些 VPC 安全组与您的集群或工作组关联起来。

您可以为一个 VPC 创建最多 100 个 VPC 安全组,并将一个 VPC 安全组与多个集群和工作组关联。但请注意,可以与一个集群或工作组关联的 VPC 安全组的数量有限制。

Amazon Redshift 可将更改即时应用到 VPC 安全组。因此,如果您已将该 VPC 安全组与某个集群关联,则更新后的 VPC 安全组中的入站集群访问规则将立即应用。

您可以在 https://console.aws.amazon.com/vpc/