Security Hub 中的配置策略的工作原理

委托 AWS Security Hub 管理员可以创建配置策略,以便为组织配置 Security Hub、安全标准和安全控件。创建配置策略后,委托管理员可以将其与特定账户、组织部门(OU)或根关联。然后,策略在指定账户、OU 或根中生效。

有关中心配置的好处及其工作原理的背景信息,请参阅了解 Security Hub 中的中心配置。

本节详细概述了配置策略。

策略注意事项

在 Security Hub 中创建配置策略之前,请注意以下事项。

必须关联配置策略才能生效 — 创建配置策略后,可以将其与一个或多个账户、组织单位(OU)或根相关联。配置策略可以通过直接应用或通过从父 OU 继承来与账户或 OU 关联。

一个账户或 OU 只能与一个配置策略相关联 – 为防止设置冲突,一个账户或 OU 在任何给定时间只能与一个配置策略相关联。或者,也可以对账户或 OU 进行自行管理。

配置策略已完成 — 配置策略提供了完整的设置规范。例如,子账户不能接受一个策略中的某些控件的设置和另一个策略中其他控件的设置。当您将策略与子账户关联时,请确保该策略指定了您希望该子账户使用的所有设置。

配置策略无法恢复 – 将配置策略与账户或 OU 关联后,无法选择恢复该策略。例如,如果您将禁用 CloudWatch 控件的配置策略与特定账户关联,然后取消关联该策略,则该账户中的 CloudWatch 控件将继续处于已禁用状态。要再次启用 CloudWatch 控件,您可以将该账户与启用这些控件的新策略相关联。或者,您可以将账户更改为自行管理,并在账户中启用所有 CloudWatch 控件。

配置策略在您的主区域和所有关联区域生效 — 配置策略会影响主区域中的所有关联账户以及所有关联区域。您无法创建仅在其中某些区域生效而不在其他区域生效的配置策略。唯一的例外是使用全球资源的控件。Security Hub 会自动禁用涉及除主区域之外的所有区域的全球资源的控件。

AWS 在 2019 年 3 月 20 日当日或之后推出的区域称为选择加入区域。必须先为账户启用这样的区域,然后配置策略才会在该区域生效。组织管理账户可以为成员账户启用选择加入区域。有关启用选择加入区域的说明,请参阅《AWS 账户管理参考指南》中的指定您的账户可以使用哪个 AWS 区域。

如果您的策略配置的控件在主区域或一个或多个关联区域中不可用,Security Hub 则会跳过不可用区域中的控制配置,但会在有该控件可用的区域中应用该配置。您无法覆盖在主区域或任何关联区域中不可用的控件。

配置策略即资源 — 作为资源,配置策略有 Amazon 资源名称(ARN)和通用唯一标识符(UUID)。ARN 使用以下格式:

arn:。自行管理配置没有 ARN 或 UUID。自行管理配置的标识符为partition:securityhub:region:delegated administrator account ID:configuration-policy/configuration policy UUIDSELF_MANAGED_SECURITY_HUB。

配置策略的类型

每个配置策略指定以下设置:

中心配置策略不包括 AWS Config 记录器设置。您必须分别启用 AWS Config 和开启对所需资源的记录,Security Hub 才能生成控件调查发现。有关更多信息,请参阅 为 Security Hub 配置AWS Config。

如果您使用中心配置,Security Hub 会自动禁用涉及除主区域之外的所有区域的全球资源的控件。您选择通过配置策略启用的其他控件已在所有提供这些控件的区域中启用。要将这些控件的调查发现限制在一个区域内,您可以更新 AWS Config 记录器设置并关闭除主区域之外的所有区域的全局资源记录。当您使用中心配置时,您无法覆盖在主区域或任何关联区域中不可用的控件。有关涉及全球资源的控件列表,请参阅使用全局资源的控件。

建议的配置策略

首次在 Security Hub 控制台中创建配置策略时,您可以选择 Security Hub 推荐的策略。

推荐的策略启用 Security Hub、AWS 基础安全最佳实践(FSBP)标准以及所有现有和新的 FSBP 控件。接受参数的控件使用默认值。推荐的策略适用于根(所有账户和 OU,包括新账户和现有账户)。为您的组织创建推荐的策略后,您可以通过委托管理员账户对其进行修改。例如,您可以启用其他标准或控件或禁用特定的 FSBP 控件。有关修改配置策略的说明,请参阅更新配置策略。

自定义配置策略

委托管理员最多可以创建 20 个自定义配置策略,而不是推荐的策略。您可以将单个自定义策略与整个组织相关联,也可以将不同的自定义策略与不同的账户和 OU 关联。对于自定义配置策略,您可以指定所需的设置。例如,您可以创建自定义策略,启用 FSBP、 Center for Internet Security(CIS)AWS 基金会基准 v1.4.0 以及这些标准中除了 Amazon Redshift 控件之外的所有控件。您在自定义配置策略中使用的粒度级别取决于整个组织的预期安全覆盖范围。

注意

您无法将禁用 Security Hub 的配置策略与委托管理员账户相关联。这样的策略可以与其他账户关联,但会跳过与委托管理员的关联。委托管理员账户保留其当前配置。

创建自定义配置策略后,您可以更新配置策略,切换到推荐的配置策略,从而反映推荐的配置。但是,在创建第一个策略后,您无法在 Security Hub 控制台中看到创建推荐配置策略的选项。

通过应用和继承进行策略关联

当你第一次选择使用中心配置时,你的组织没有任何关联关系,其行为方式与选择加入之前相同。然后,委托管理员可以在配置策略或自行管理行为与账户、OU 或根之间建立关联。可以通过应用或继承来建立关联。

通过委托管理员账户,您可以直接将配置策略应用于账户、OU 或根。或者,委托管理员可以对账户、OU 或根直接应用自行管理指定。

在没有直接应用的情况下,账户或 OU 会继承具有配置策略或自行管理行为的最近父级的设置。如果最近的父级与配置策略相关联,则子级将继承该策略,并且只能由来自主区域的委托管理员进行配置。如果最近的父级是自行管理的,则子级继承自行管理的行为,并且能够在每个 AWS 区域中指定自己的设置。

应用优先于继承。换句话说,继承不能覆盖委托管理员直接应用于账户或 OU 的配置策略或自行管理指定。

如果您对自行管理的账户直接应用配置策略,则该策略将覆盖自行管理指定。账户将变成集中管理,并采用配置策略中反映的设置。

我们建议对根直接应用配置策略。如果您对根应用策略,则加入组织的新账户将自动继承根策略,除非您将这些账户与其他策略关联或将其指定为自行管理。

在给定时间,只能通过应用或继承将配置策略与账户或 OU 关联。这旨在防止设置冲突。

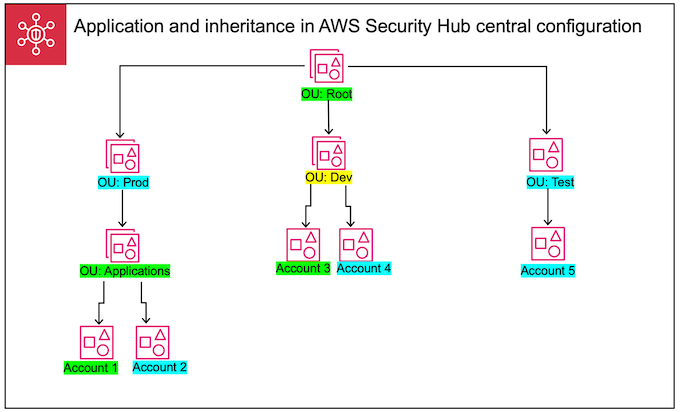

下图说明了策略应用和继承在中心配置中的工作原理。

在此示例中,以绿色突出显示的节点具有已应用于该节点的配置策略。以蓝色突出显示的节点不具有已应用于该节点的配置策略。以黄色突出显示的节点已被指定为自行管理。每个账户和 OU 都使用以下配置:

OU:Root(绿色)— 此 OU 使用已应用于它的配置策略。

OU:Prod(蓝色)— 此 OU 继承了 OU:Root 的配置策略。

OU:Applications(绿色)— 此 OU 使用已应用于它的配置策略。

账户 1(绿色)— 此账户使用已应用于它的配置策略。

账户 2(蓝色)-此账户继承了 OU:Applications 的配置策略。

OU:Dev(黄色)— 此 OU 是自行管理的。

账户 3(绿色)— 此账户使用已应用于它的配置策略。

账户 4(蓝色)— 此账户继承了 OU:Dev 的自行管理行为。

OU:Test(蓝色)— 此 OU 继承了 OU:Root 的配置策略。

账户 5(蓝色)— 此账户继承了 OU:Root 的配置策略,因为其直系父级 OU:Test 未与配置策略关联。

测试配置策略

为确保您了解配置策略的工作原理,我们建议您创建一个策略并将其与测试账户或 OU 关联。

要测试配置策略

创建自定义配置策略。验证 Security Hub 的启用状况、标准和控件的指定设置是否正确。

将配置策略应用于没有任何子账户或 OU 的测试帐号或 OU。

验证测试账户或 OU 在您的主区域和所有关联区域中是否按预期方式使用配置策略。您还可以验证组织中的所有其他账户和 OU 是否仍是自行管理的,并且可以在每个区域中变更其自身设置。

在单个账户或 OU 中测试配置策略后,您可以将其与其他账户和 OU 关联。