本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

配置SFTP连接器

本主题介绍如何创建SFTP连接器、与连接器关联的安全算法、如何存储用于保存凭据的密钥、有关格式化私钥的详细信息以及测试连接器的说明。

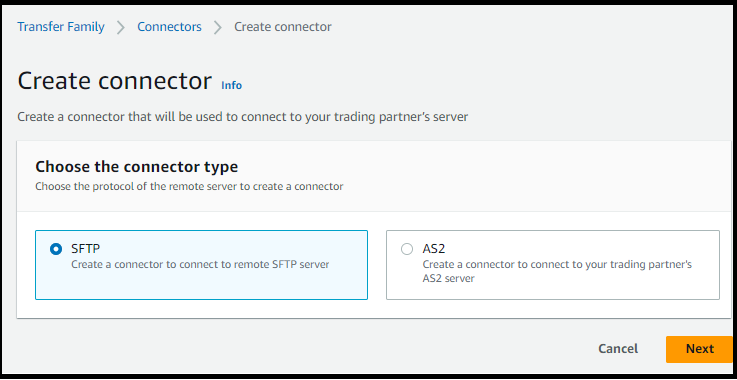

创建SFTP连接器

此过程说明如何使用 AWS Transfer Family 控制台或创建SFTP连接器 AWS CLI。

SFTP连接器算法

创建SFTP连接器时,会将以下安全算法附加到该连接器。

| 类型 | 算法 |

|---|---|

| SSH密码 |

aes256-gcm@openssh.com aes128-gcm@openssh.com aes256-ctr aes192-ctr |

| SSH密钥交换方法 (KEX) |

curve25519-sha256 curve25519-sha256@libssh.org diffie-hellman-group16-sha512 diffie-hellman-group18-sha512 diffie-hellman-group-exchange-sha256 |

| SSH MAC | hmac-sha2-512-etm@openssh.com hmac-sha2-256-etm@openssh.com hmac-sha2-512 hmac-sha2-256 |

| SSH主机密钥 |

ecdsa-sha2-nistp256 ecdsa-sha2-nistp384 ecdsa-sha2-nistp521 rsa-sha2-512 rsa-sha2-256 |

存储密钥以便与SFTP连接器一起使用

你可以使用 Secrets Manager 来存储SFTP连接器的用户凭证。创建密钥时,必须提供用户名。此外,您可以提供密码、私钥或两者兼而有之。有关详细信息,请参阅SFTP连接器配额。

注意

当你在 Secret AWS 账户 s Manager 中存储密钥时,会产生费用。有关定价的信息,请参阅 AWS Secrets Manager 定价

将SFTP连接器的用户凭据存储在 Secrets Manager 中

-

登录 AWS Management Console 并打开 AWS Secrets Manager 控制台,网址为https://console.aws.amazon.com/secretsmanager/

。 -

在左侧导航窗格中,选择密钥。

-

在密钥页面,选择存储新密钥。

-

在选择密钥类型页面上,对于密钥类型,选择其他类型密钥。

-

在键/值对部分,选择键/值选项卡。

-

键 — 输入

Username。 -

值 — 输入有权连接到合作伙伴服务器的用户名。

-

-

如果要提供密码,请选择添加行,然后在键/值对部分中,选择键/值选项卡。

选择添加行,然后在键/值对部分选择键/值选项卡。

-

键 — 输入

Password。 -

值 – 输入用户的密码。

-

-

如果要提供私钥,请参阅 生成并格式化SFTP连接器私钥,其中介绍了如何输入私钥数据。

注意

您输入的私钥数据必须与在远程SFTP服务器中为该用户存储的公钥相对应。

-

选择下一步。

-

在配置密钥页面,输入密钥的名称和描述。建议对名称使用前缀

aws/transfer/。例如,您可以将密钥命名为aws/transfer/connector-1。 -

选择下一步,接受配置轮换页面的默认设置。然后选择下一步。

-

在审核页面,选择存储以创建和存储密钥。

生成并格式化SFTP连接器私钥

有关生成公钥/私钥对的完整详细信息,请参见。在 macOS、Linux 或 Unix 上创建SSH密钥

例如,要生成用于SFTP连接器的私钥,以下示例命令会生成正确的密钥类型(替换 key_name 使用您的 key pair 的实际文件名):

ssh-keygen -t rsa -b 4096 -m PEM -fkey_name-N ""

注意

在创建用于SFTP连接器的密钥对时,请不要使用密码。要使SFTP配置正常运行,必须使用空密码。

此命令创建RSA密钥对,密钥大小为 4096 位。密钥以旧PEM格式生成,Transfer Family 要求使用该格式才能与SFTP连接器密钥一起使用。密钥保存在当前目录 key_namekey_name.pubssh-keygen命令的目录。

注意

Transfer Family 不支持用于SFTP连接器的按键的开放SSH格式 (-----BEGIN OPENSSH PRIVATE

KEY-----)。密钥必须PEM采用旧格式(-----BEGIN RSA PRIVATE

KEY-----或-----BEGIN EC PRIVATE KEY-----)。通过在运行命令时提供 -m PEM 选项,您可以使用 ssh-keygen 工具转换密钥。

生成密钥后,必须确保私钥的格式使用嵌入的换行符 (”\ n “) 进行格式化。JSON

使用命令将您现有的私钥转换为正确的格式,即带有嵌入式换行符的JSON格式。在这里,我们提供了jq和 Powershell 的示例。你可以使用任何你想要的工具或命令将私钥转换为带有嵌入式换行符的JSON格式。

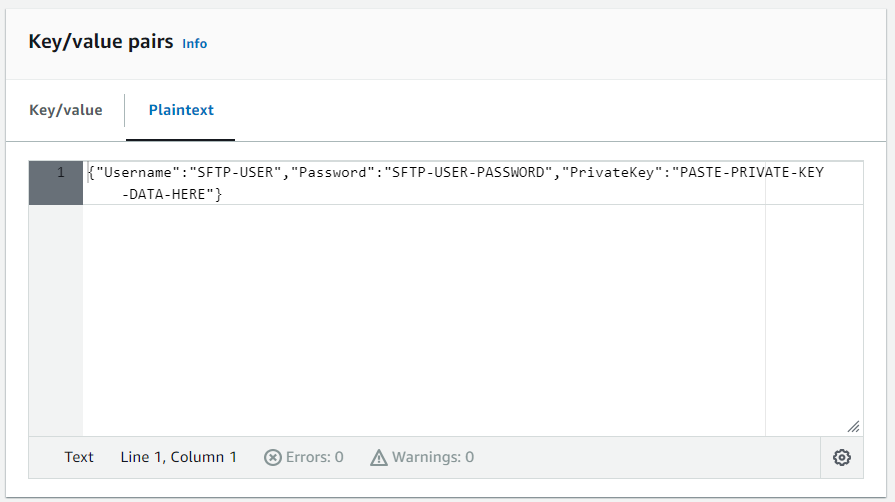

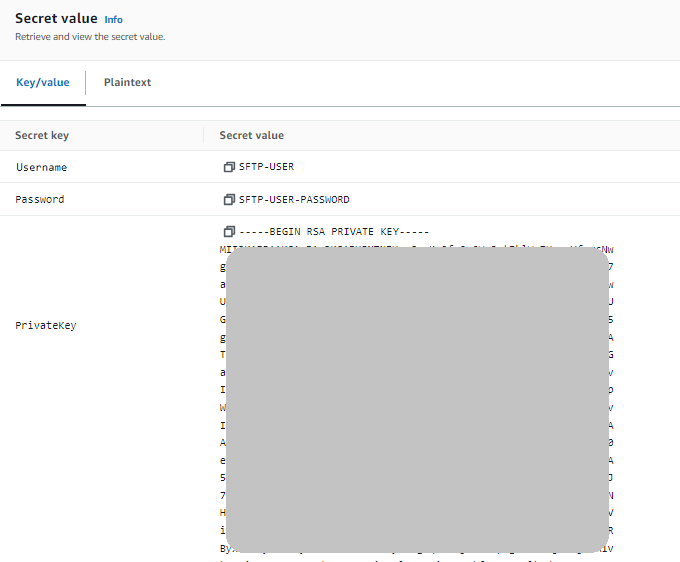

将私钥数据添加到密钥中以供SFTP连接器使用

-

在 Secrets Manager 控制台中,存储其他类型的密钥时,选择纯文本选项卡。文本应为空,只带有左右大括号 {}。

-

使用以下格式粘贴您的用户名、私钥数据和/或密码。要获取私钥数据,请粘贴您在步骤 1 中运行的命令的输出。

{"Username":"SFTP-USER","Password":"SFTP-USER-PASSWORD","PrivateKey":"PASTE-PRIVATE-KEY-DATA-HERE"}

如果正确粘贴了私钥数据,则在选择“键/值”选项卡时应该会看到以下内容。请注意,私钥数据显示 line-by-line的是连续的文本字符串。

-

继续执行步骤 8 中的 存储密钥以便与SFTP连接器一起使用 过程,并遵循该过程直至结束。

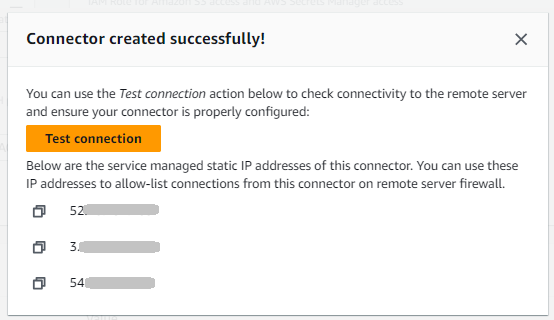

测试SFTP连接器

创建SFTP连接器后,我们建议您在尝试使用新连接器传输任何文件之前对其进行测试。

测试SFTP连接器

-

打开 AWS Transfer Family 控制台,网址为https://console.aws.amazon.com/transfer/

。 -

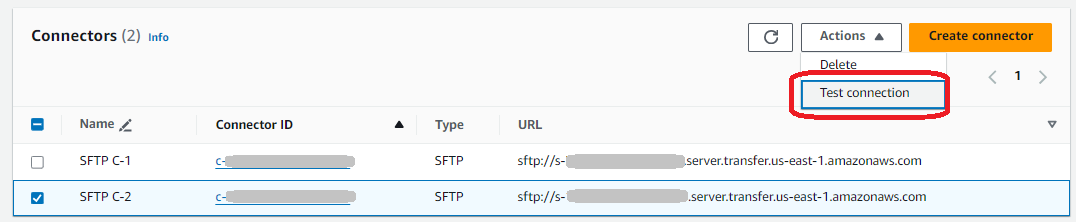

在左侧导航窗格中,选择连接器,然后选择一个连接器。

-

从操作菜单中选择测试连接。

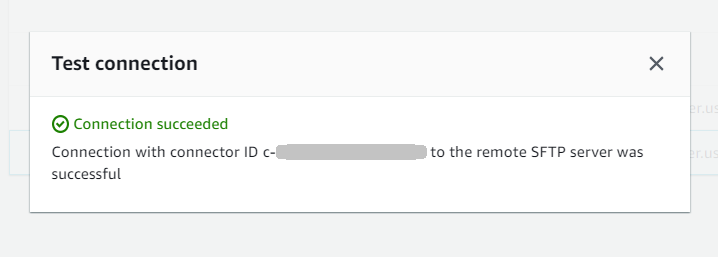

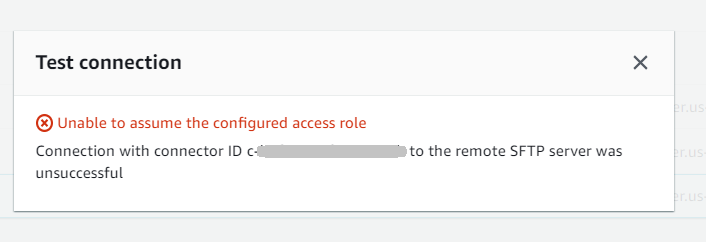

系统会返回一条消息,指示测试是通过还是失败。如果测试失败,系统会根据测试失败的原因提供错误消息。

注意

要使用API来测试您的连接器,请参阅 TestConnectionAPI文档。