本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

亚马逊VPC公交网关中的亚马逊VPC附件

传输网关的 Amazon Virtual Private Cloud (VPC) 连接允许您路由往返一个或多个VPC子网的流量。将连接到传输网关时,必须从每个可用区指定一个子网,供中转网关用来路由流量。VPC从可用区中指定一个子网后,流量就可以到达该可用区的每个子网中的资源。

限制

-

当您将连接到传输网关时,可用区中没有连接传输网关的任何资源都无法到达该传输网关。VPC如果子网路由表中有通往中转网关的路由,则只有当中转网关在同一可用区的子网中有挂载时,才会将流量转发到中转网关。

-

公交网关不支持DNS解析使用 Amazon Route 53 中的私有托管区域VPCs设置的自定义连接DNS名称。要为所有VPCs连接到公交网关的私有托管区域配置名称解析,请参阅使用 Amazon Route 53 和 Tr AWS ansit Gateway 集中DNS管理混合云

。 -

中转网关不支持相同网关之间的VPCs路由CIDRs。如果您将 a VPC 连接到公交网关,并且CIDR它与已连接到该公交网关CIDR的另一个VPC网关相同,则新连接的公交网关的路由VPC不会传播到公交网关路由表。

-

您无法为位于本地区域中的VPC子网创建附件。但可以将网络配置为允许本地区域中的子网通过父可用区连接到中转网关。有关更多信息,请参阅将 Local Zone 子网连接到中转网关。

-

您无法使用IPv6仅限子网创建传输网关附件。传输网关连接子网还必须支持IPv4地址。

-

在将公交网关添加到路由表之前,该中转网关必须至少有一个VPC附件。

VPC附件生命周期

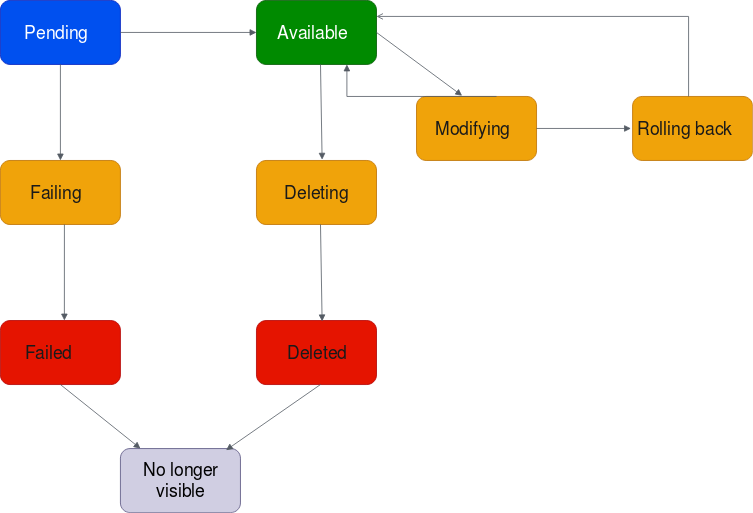

从请求启动时开始,VPC附件会经历不同的阶段。在每个阶段,您都可以采取一些操作,在附件的生命周期结束时,VPC附件会在一段时间内在 Amazon Virtual Private Cloud Console and in API 或命令行输出中保持可见。

下图显示了挂载在单个账户配置或打开了自动接受共享挂载选项的跨账户配置中会经历的状态。

-

待处理:已启动VPC附件请求并处于配置过程中。在此阶段,挂载可能会失败,也可能会变为

available。 -

失败:VPC附件请求失败。在这个阶段,VPC附件将转到

failed。 -

失败:VPC附件请求失败。在此状态下,无法删除 VPC 挂载。失败的VPC附件会在 2 小时内保持可见状态,然后不再可见。

-

可用:VPC附件可用,流量可以在VPC和中转网关之间流动。在此阶段,挂载可以变为

modifying,也可以变为deleting。 -

删除:正在删除的VPC附件。在此阶段,挂载可以变为

deleted。 -

已删除:

availableVPC附件已删除。处于这种状态时,无法修改VPC附件。该VPC附件会在 2 小时内保持可见,之后便不再可见。 -

正在修改:已请求修改VPC附件的属性。在此阶段,挂载可以变为

available,也可以变为rolling back。 -

回滚:无法完成VPC附件修改请求,并且系统正在撤消所做的任何更改。在此阶段,挂载可以变为

available。

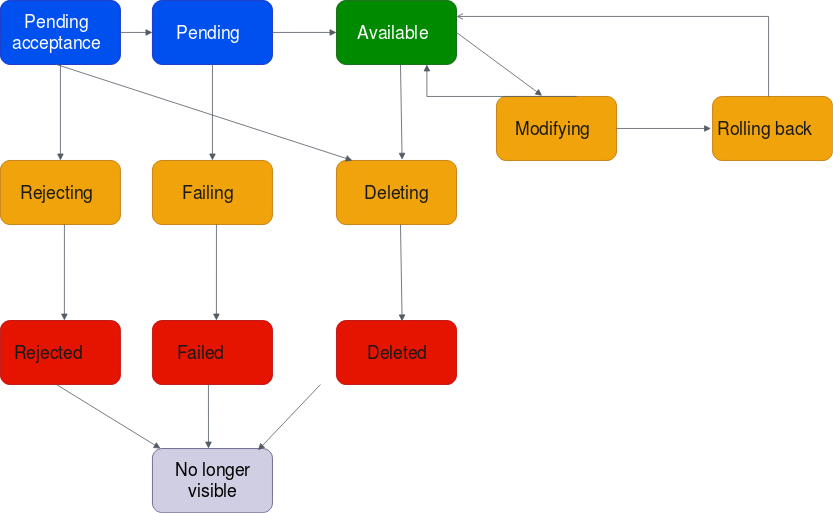

下图显示了挂载在自动接受共享挂载选项已关闭的跨账户配置中会经历的状态。

-

待接受:VPC附件请求正在等待接受。在此阶段,挂载可以变为

pending、rejecting或deleting。 -

拒绝:正在被拒绝的VPC附件。在此阶段,挂载可以变为

rejected。 -

已@@ 拒绝:

pending acceptanceVPC附件已被拒绝。处于这种状态时,无法修改VPC附件。该VPC附件会在 2 小时内保持可见,之后便不再可见。 -

待处理:VPC附件已被接受,正在置备中。在此阶段,挂载可能会失败,也可能会变为

available。 -

失败:VPC附件请求失败。在这个阶段,VPC附件将转到

failed。 -

失败:VPC附件请求失败。在此状态下,无法删除 VPC 挂载。失败的VPC附件会在 2 小时内保持可见状态,然后不再可见。

-

可用:VPC附件可用,流量可以在VPC和中转网关之间流动。在此阶段,挂载可以变为

modifying,也可以变为deleting。 -

删除:正在删除的VPC附件。在此阶段,挂载可以变为

deleted。 -

已删除:

available或pending acceptanceVPC附件已被删除。处于这种状态时,无法修改VPC附件。该VPC附件在 2 小时内保持可见状态,然后就不再可见了。 -

正在修改:已请求修改VPC附件的属性。在此阶段,挂载可以变为

available,也可以变为rolling back。 -

回滚:无法完成VPC附件修改请求,并且系统正在撤消所做的任何更改。在此阶段,挂载可以变为

available。

引用安全组

您可以使用此功能来简化安全组管理和控制连接到同一传输网关的 instance-to-instance流量。VPCs您只能在入站规则中交叉引用安全组。出站安全规则不支持安全组引用。启用或使用安全组引用不会产生额外费用。

可以为中转网关和中转网关VPC附件配置安全组引用支持,并且只有在为公交网关及其VPC附件都启用安全组引用支持后才会起作用。

限制

将安全组引用与VPC附件一起使用时,存在以下限制。

use1-az3 可用区中的VPC附件不支持安全组引用。

PrivateLink 端点不支持引用安全组。我们建议使用CIDR基于 IP 的安全规则作为替代方案。

只要为中的EFS接口配置了 “允许所有出口” 安全组规则,安全组引用就适用于 Elastic File System (EFS)。VPC

对于通过中转网关进行本地区域连接,仅支持以下本地区域:us-east-1-atl-2a、us-east-1-dfw-2a、us-east-1-iah-2a、us-west-2-lax-1a、us-west-2-lax-1b、us-east-1-mia-2a、us-east-1-chi-2a 和 us-west-2-phx-2a。

-

对于VPCs位于不支持的本地区域、Outposts 和 Wavelength Zones 中的子网,我们建议在VPC连接级别禁用此功能 AWS ,因为这 AWS 可能会导致服务中断。

-

如果您进行了检查VPC,则通过传输网关引用的安全组不适用于跨网关 Load Balancer 或 AWS Net AWS work Firewall。