与 AWS Organizations 共享安全组

共享安全组功能使您能够与其他 AWS Organizations 账户共享安全组,并使安全组可供这些账户使用。

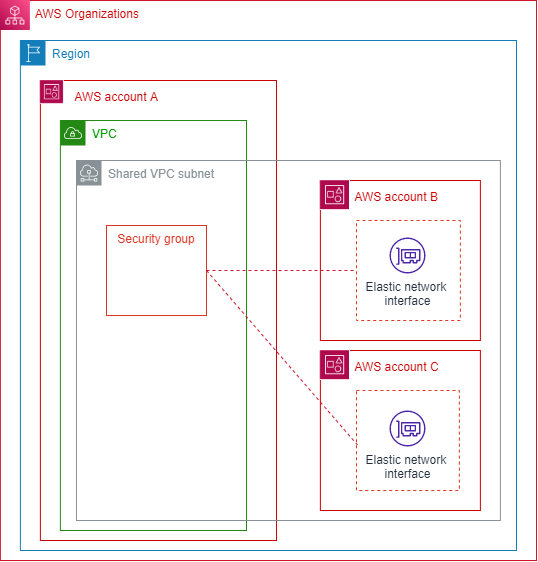

下图演示如何使用共享安全组功能来简化 AWS Organizations 中的跨账户安全组管理:

此示意图显示属于同一组织的三个账户。账户 A 与账户 B 和账户 C 共享一个 VPC 子网。账户 A 使用共享安全组功能与账户 B 和账户 C 共享该安全组。然后,账户 B 和账户 C 在共享子网中启动实例时使用该安全组。这使账户 A 也能够管理该安全组;对安全组进行的任何更新都会应用于账户 B 和账户 C 在共享 VPC 子网中运行的资源。

共享安全组功能的要求

-

此功能仅适用于 AWS Organizations 中同一组织的账户。必须在 AWS Organizations 中启用资源共享。

-

共享安全组的账户必须同时拥有 VPC 和安全组。

-

您不能共享默认安全组。

-

您无法共享位于默认 VPC 中的安全组。

-

参与者账户可以在共享 VPC 中创建安全组,但无法共享这些安全组。

-

IAM 主体需要一组最低权限才能与 AWS RAM 共享一个安全组。使用

AmazonEC2FullAccess和AWSResourceAccessManagerFullAccess托管 IAM 策略,确保 IAM 主体拥有共享和使用所共享安全组所需的权限。如果使用自定义 IAM 策略,则需要进行c2:PutResourcePolicy和ec2:DeleteResourcePolicy操作。这些是仅限权限的 IAM 操作。如果 IAM 主体未获得这些权限,则在尝试使用 AWS RAM 共享安全组时将出错。

支持此功能的服务

-

Amazon API Gateway

-

Amazon EC2

-

Amazon ECS

-

Amazon EFS

-

Amazon EKS

-

Amazon EMR

-

Amazon FSx

-

Amazon ElastiCache

-

AWS Elastic Beanstalk

-

AWS Glue

Amazon MQ

Amazon SageMaker

Elastic Load Balancing

应用程序负载均衡器

网络负载均衡器

此功能如何影响现有的配额

安全组配额适用。但是,对于“每个网络接口的安全组数”配额,如果参与者在弹性网络接口(ENI)上同时使用自有和共享的组,则所有者和参与者的最低配额适用。

演示此功能如何影响配额的示例:

-

所有者账户配额:每个接口 4 个安全组

-

参与者账户配额:每个接口 5 个安全组。

-

所有者与参与者共享的组 SG-O1、SG-O2、SG-O3、SG-O4、SG-O5。参与者在 VPC 中已经有自己的组:SG-P1、SG-P2、SG-P3、SG-P4、SG-P5。

-

如果参与者创建 ENI 并且仅使用自己的组,则他们可以关联所有 5 个安全组(SG-P1、SG-P2、SG-P3、SG-P4、SG-P5),因为这是他们的配额。

-

如果参与者创建 ENI 并在其上使用任何共享的组,则他们最多只能关联 4 个组。在这种情况下,此类 ENI 的配额是所有者和参与者的最低配额。可能的有效配置将如下所示:

-

SG-O1、SG-P1、SG-P2、SG-P3

-

SG-O1、SG-O2、SG-O3、SG-O4

-

共享安全组

本节介绍如何使用 AWS Management Console和 AWS CLI 与组织中的其他账户共享安全组。

停止共享安全组

本节介绍如何使用 AWS Management Console和 AWS CLI 停止与组织中的其他账户共享安全组。

该安全组不再共享。在所有者停止共享安全组后,以下规则适用:

现有的参与者弹性网络接口(ENI)将继续获取对已取消共享的安全组进行的任何安全组规则更新。取消共享只会阻止参与者与已取消共享组创建新关联。

参与者无法再将已取消共享的安全组与其拥有的任何 ENI 关联。

参与者可以描述和删除仍与已取消共享安全组关联的 ENI。

如果参与者仍具有与已取消共享的安全组关联的 ENI,则所有者无法删除已取消共享的安全组。仅当参与者从其所有 ENI 取消关联(删除)安全组后,所有者才能删除该安全组。