在 Shield Advanced 中查看基础设施层(第 3 或 4 层)事件详情

您可以在事件控制台页面的底部查看有关基础设施层事件的检测、缓解和主要贡献者的详细信息。此部分可能包括合法流量和潜在有害流量的组合,可能既代表传递到受保护资源的流量,也代表被 Shield 缓解措施阻止的流量。

检测和缓解

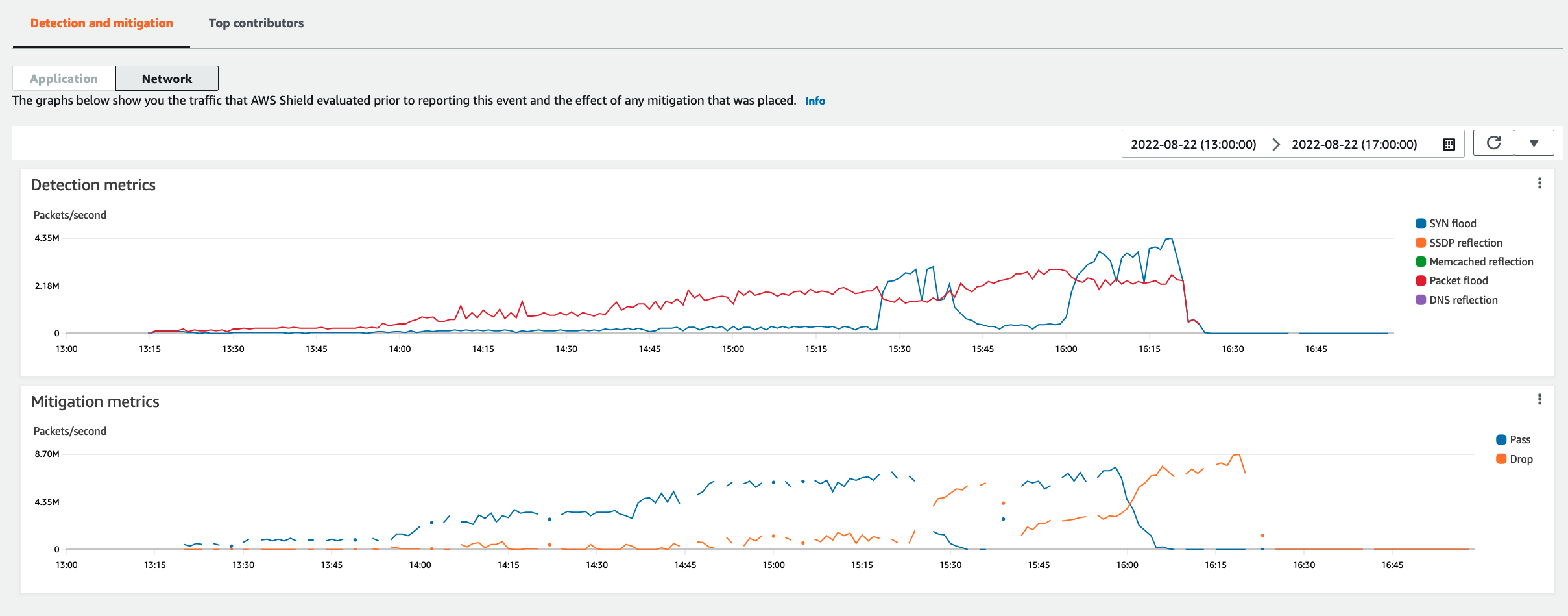

对于基础设施层(第 3 层或第 4 层)事件,检测和缓解选项卡显示基于采样网络流的检测指标和基于缓解系统观察到的流量的缓解指标。缓解指标可以更精确地衡量进入您的资源的流量。

Shield 会自动为受保护的资源类型创建缓解措施:弹性 IP (EIP)、经典负载均衡器 (CLB)、应用程序负载均衡器 (ALB) 和 AWS Global Accelerator 标准加速器。EIP 地址和 AWS Global Accelerator 标准加速器的缓解指标表示通过和丢弃的数据包数量。

以下屏幕截图显示了基础设施层事件的检测和缓解选项卡示例。

在 Shield 实施缓解措施之前消退的事件流量不包含在缓解指标中。这可能会导致检测图中显示的流量与缓解图表中显示的通过和丢弃指标之间存在差异。

排名靠前的贡献者

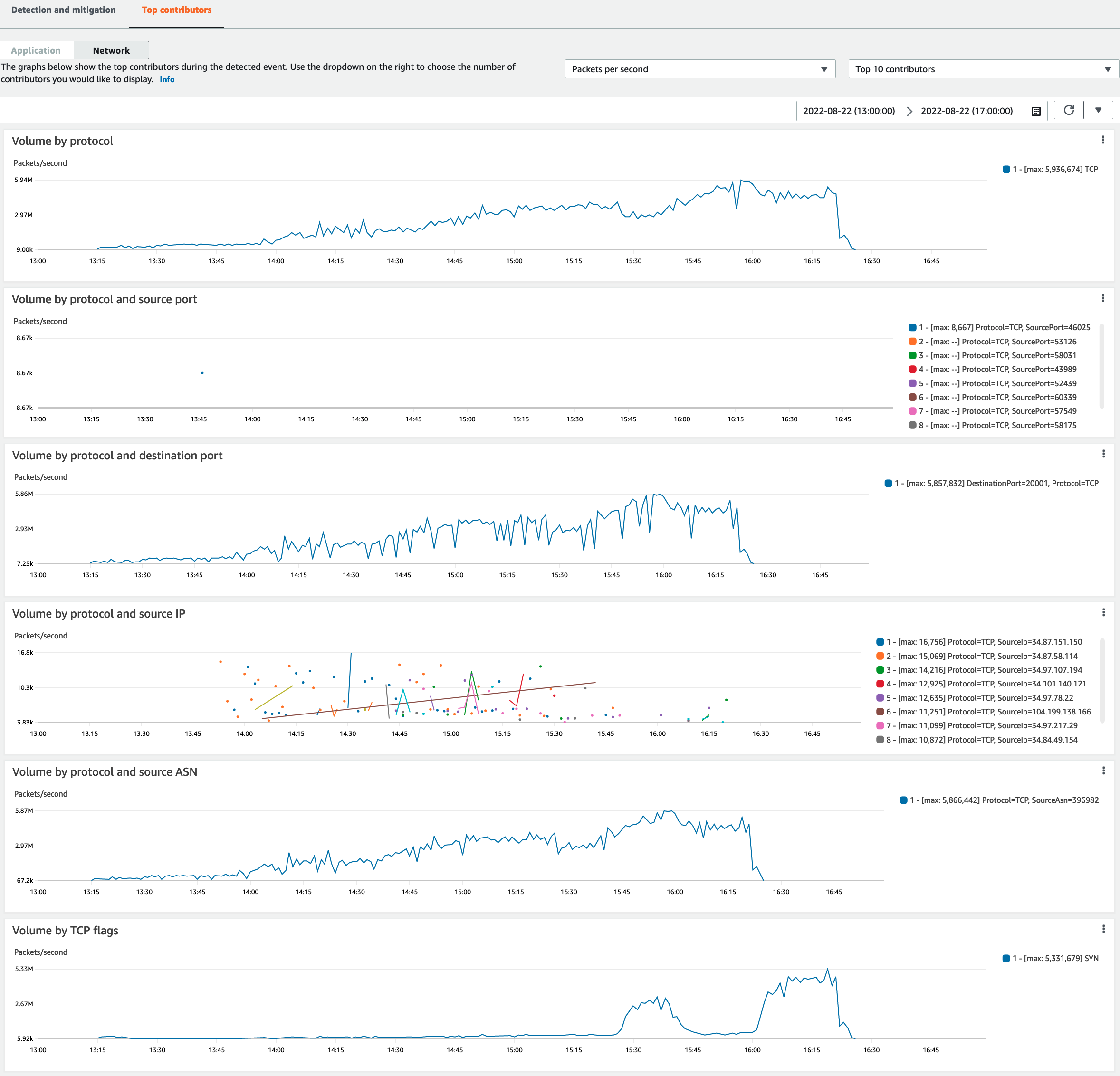

基础设施层事件的排名靠前的贡献者选项卡列出了多个流量维度上最多 100 个排名靠前的贡献者的指标。详细信息包括可以识别出至少五个重要流量来源在任何维度的网络图层属性。流量来源的示例包括源 IP 和源 ASN。

以下屏幕截图显示了基础架构层事件的排名靠前的贡献者选项卡示例。

贡献者指标基于对合法流量和潜在有害流量的采样网络流量。数据量较大的事件和流量来源不高度分布的事件更有可能具有可识别的最大贡献者。显著分布式攻击可能有多种来源,因此很难确定攻击的主要贡献者。如果 Shield 未识别出特定指标或类别的任何重要贡献者,则会将数据显示为不可用。

在基础设施层 DDoS 攻击中,流量来源可能会被欺骗或反射。欺骗源是攻击者故意伪造的。反射源是检测到的流量的真正来源,但它不是攻击的自愿参与者。例如,攻击者可能会将攻击从互联网上通常合法的服务中反射出来,从而向目标生成大量的放大流量。在这种情况下,源信息可能有效,但它不是攻击的实际来源。这些因素可能会限制基于数据包标头的阻止源的缓解技术的可行性。