本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

AWS Direct Connect

虽然互联网上的VPN是一个不错的入门选择,但对于生产流量,互联网连接可能不可靠。由于这种不可靠性,许多客户选择AWS Direct Connect

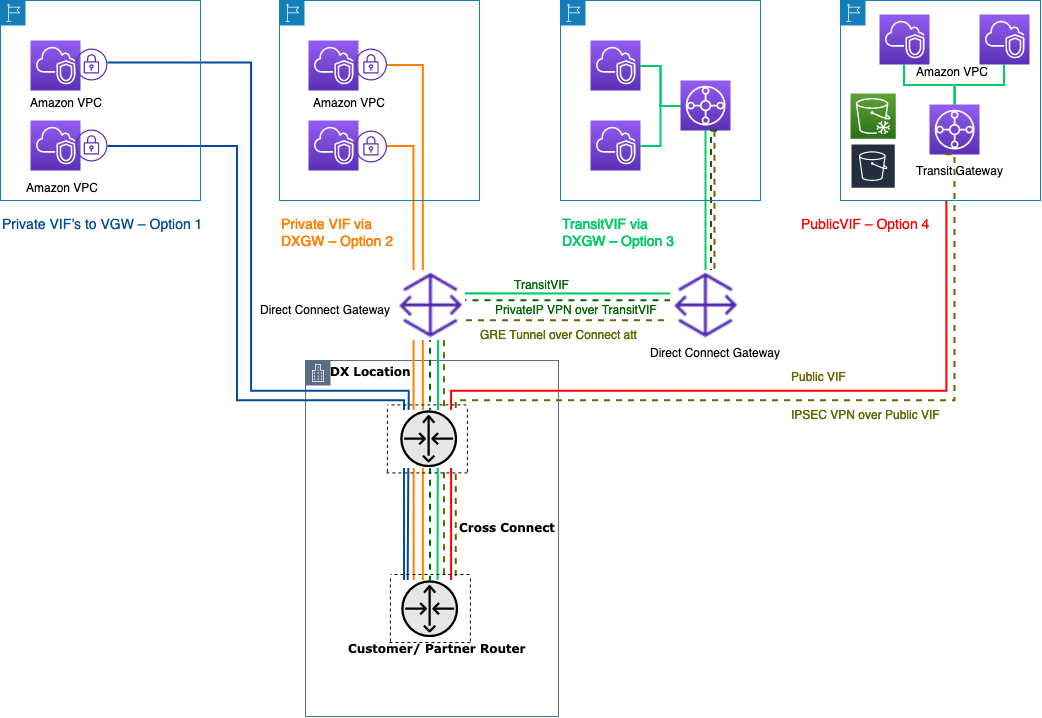

使用以下方法连接本地数据中心 AWS Direct Connect

-

选项 1:为连接到 VPC 的 VGW 创建私有虚拟接口 (VIF) — 您可以为每个 Direct Connect 连接创建 50 个 VIF,允许您连接最多 50 个 VPC(一个 VIF 提供与一个 VPC 的连接)。每个 VPC 有一个 BGP 对等互连。此设置中的连接仅限于 Direct Connect 位置所在的 AWS 区域。VIF 与 VPC 的 one-to-one 映射(以及缺乏全球访问权限)使其成为访问着陆区域中 VPC 的最不受欢迎的方式。

-

选项 2:为与多个 vGW 关联的 Direct Connect 网关创建私有 VIF(每个 VGW 都连接到一个 VPC)— Direct Connect 网关是一种全球可用的资源。您可以在任何区域创建 Direct Connect 网关,然后从所有其他区域访问该网关,包括 GovCloud (不包括中国)。Direct Connect Gateway 可以通过单个私有 VIF 连接到任何 AWS 账户中的全球多达 20 个 VPC(通过 vGW)。如果着陆区包含少量 VPC(十个或更少 VPC)和/或您需要全球访问权限,那么这是一个不错的选择。每个 Direct Connect 网关每个 Direct Connect 连接都有一个 BGP 对等会话。Direct Connect 网关仅适用于南北流量,不允许 vpc 到 VPC 的连接。有关更多详细信息,请参阅 AWS Direct Connect 文档中的虚拟专用网关关联。使用此选项,连接将不限于 Direct Connect 地点所在的 AWS 区域。 AWS Direct Connect 网关仅适用于南北流量,不允许 VPC 到 VPC 的连接。此规则的一个例外情况是,当在两个或多个 VPC 上通告超网时,这些虚拟网络的连接的 vGW 与同一个 AWS Direct Connect 网关和同一个虚拟接口相关联。在这种情况下,VPC 可以通过 AWS Direct Connect 终端节点相互通信。有关更多详细信息,请参阅AWS Direct Connect 网关文档。

-

选项 3:为与 Transit Gateway 关联的 Direct Connect 网关创建公交 VIF — 您可以使用公交 VIF 将 Transit Gateway 实例关联到 Direct Connect 网关。 AWS Direct Connect 现在支持以所有端口速度连接到 Transit Gateway,在不需要高速连接(大于 1Gbps)时,这为 Transit Gateway 用户提供了更具成本效益的选择。这使您能够以 50、100、200、300、400 和 500 Mbps 的速度使用 Direct Connect,连接到 Transit Gateway。Transit VIF 允许您通过单一传输 VIF 和 BGP 对等互连将本地数据中心连接到每个 AWS Direct Connect 网关(可以连接到数千个 VPC),跨不同 AWS 地区和 AWS 账户,最多可连接六个 Transit Gateway 实例。这是大规模连接多个 VPC 的选项中最简单的设置,但您应该注意 Tr ansit Gateway 配额。需要注意的一个关键限制是,您只能通过中转 VIF 将来自 Transit Gateway 的 200 个前缀通告到本地路由器。使用之前的选项,您需要按照 Direct Connect 的定价付费。对于此选项,您还需要支付 Transit Gateway 的附件和数据处理费用。有关更多信息,请参阅 Di rect Connect 上的 Transit Gateway 关联文档。

-

选项 4:通过 Direct Connect 公共 VIF 创建与 Transit Gateway 的 VPN 连接 — 公有 VIF 允许您使用公有 IP 地址访问所有 AWS 公共服务和终端节点。当你在 Transit Gateway 上创建 VPN 附件时,你会在 AWS 端获得两个用于 VPN 终端节点的公有 IP 地址。这些公共 IP 可通过公共 VIF 访问。您可以通过公共 VIF 创建任意数量的 Transit Gateway 实例的 VPN 连接。当您通过公有 VIF 创建 BGP 对等互连时,AWS 会向您的路由器通告整个 AW S 公有 IP 范围。为确保仅允许某些流量(例如,仅允许流量流向 VPN 终端节点),建议您使用防火墙本地设施。此选项可用于在网络层对您的 Direct Connect 进行加密。

-

选项 5: AWS Direct Connect 使用私有 IP VPN 创建与 Transit Gateway 的 VPN 连接 — 私有 IP VPN 是一项功能,可让客户使用私有 IP 地址通过 Direct Connect 部署 AWS 站点到站点 VPN 连接。借助此功能,您无需使用公有 IP 地址即可通过 Direct Connect 连接加密本地网络与 AWS 之间的流量,从而同时增强安全性和网络隐私。私有 IP VPN 部署在 Transit VIF 之上,因此它允许您使用 Transit Gateway 以更安全、更私密和可扩展的方式集中管理客户的 VPC 以及与本地网络的连接。

-

选项 6:通过公交 VIF 创建通往 Transit Gateway 的 GRE 隧道 — Transi t Gateway Connect 连接类型支持 GRE。借助 Transit Gateway Connect,软件定义广域网基础设施可以原生连接到 AWS,而无需在 SD-WAN 网络虚拟设备和 Transit Gateway 之间设置 IPsec VPN。GRE 隧道可以通过传输 VIF 建立,将 Transit Gateway Connect 作为连接类型,与 VPN 连接相比,可提供更高的带宽性能。有关更多信息,请参阅使用 Connect 简化 SD-WAN AWS Transit Gateway 连接

博客文章。

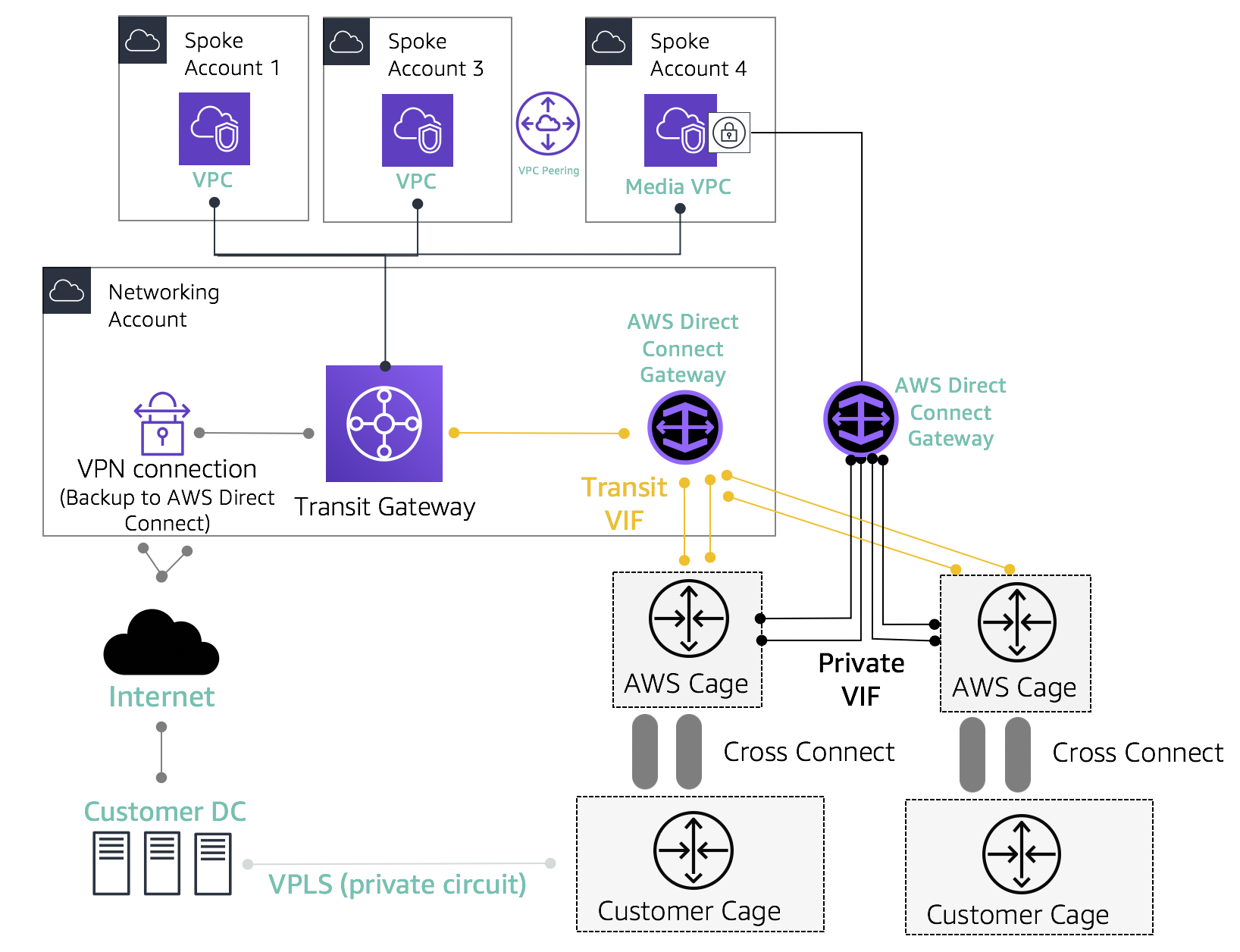

“将 VIF 传输到 Direct Connect 网关” 选项似乎是最佳选择,因为它允许您使用每个 Direct Connect 连接的单个 BGP 会话 AWS 区域 在单个点(Transit Gateway)整合所有本地连接;但是,围绕此选项的一些限制和注意事项可能会导致您同时使用私有和中转 VIF 来满足您的着陆区连接要求。

下图说明了一个示例设置,其中使用 Transit VIF 作为连接 VPC 的默认方法,而私有 VIF 用于必须将大量数据从本地数据中心传输到媒体 VPC 的边缘用例。私有 VIF 用于避免 Transit Gateway 的数据处理费用。作为最佳实践,您应该在两个不同的 Direct Connect 位置至少有两个连接,以实现最大冗余

使用 “通过公交 VIF 创建通往 Transit Gateway 的 GRE 隧道” 选项,您可以将软件定义广域网基础设施与 AWS 进行本地连接。它无需在 SD-WAN 网络虚拟设备和 Transit Gateway 之间设置 IPsec VPN。

混合连接参考架构示例

使用网络服务帐户创建 Direct Connect 资源,从而划定网络管理边界。Direct Connect 连接、Direct Connect 网关和传输网关都可以位于网络服务帐户中。要与您的着陆区共享 AWS Direct Connect 连接,只需 AWS RAM 与其他账户共享 Transit Gateway 即可。

直接连接上的 MacSec 安全

客户可以将 MAC 安全标准 (MacSec) 加密 (IEEE 802.1AE) 与 Direct Connect 连接一起使用 10 Gbps,在特定地点使用 100 Gbps 的专用连接。

AWS Direct Connect 弹性建议

借助 AWS Direct Connect,客户可以从本地网络实现与 Amazon VPC 和 AWS 资源的高度弹性连接。最佳做法是客户从多个数据中心进行连接,以消除任何单点物理位置故障。还建议客户根据工作负载的类型使用多个 Direct Connect 连接来实现冗余。

AWS 还提供 AWS Direct Connect 弹性工具包,该工具包为客户提供具有多种冗余模型的连接向导;帮助他们确定哪种模式最适合其服务级别协议 (SLA) 要求,并相应地使用 Direct Connect 连接设计混合连接。有关更多信息,请参阅AWS Direct Connect

弹性建议

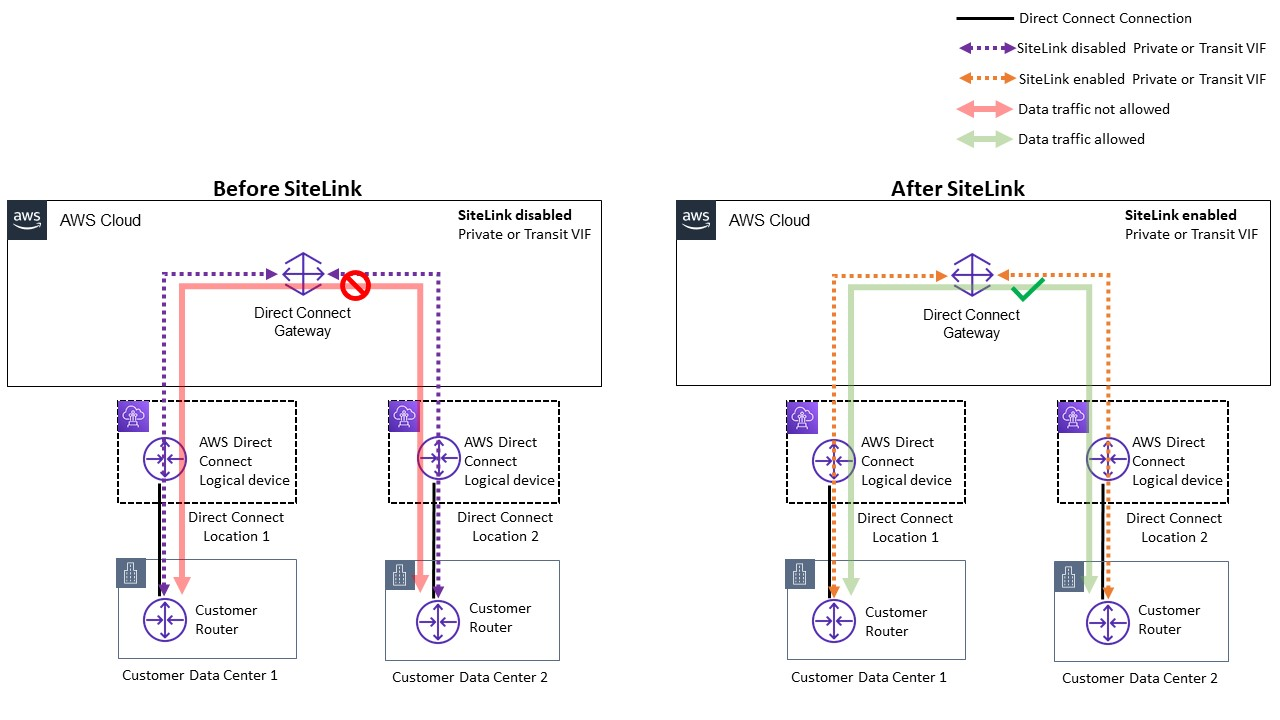

AWS Direct Connect SiteLink

以前,只有通过暗光纤或其他技术、IPSEC VPN 或使用具有 MPLS 等技术的第三方电路提供商或传统 T1 电路等技术 MetroEthernet,才能为本地网络配置 site-to-site 链路。随着的出现 SiteLink,客户现在可以为终止于某个 AWS Direct Connect 位置的本地位置启用直接 site-to-site 连接。使用您的 Direct Connect 电路提供 site-to-site 连接,无需通过您的 VPC 路由流量,完全绕过 AWS 区域。

现在,通过在不同 AWS Direct Connect 地点之间以最快的路径发送数据,您可以在全球网络中的办公室和数据中心之间建立全球性、可靠的 pay-as-you-go 连接。

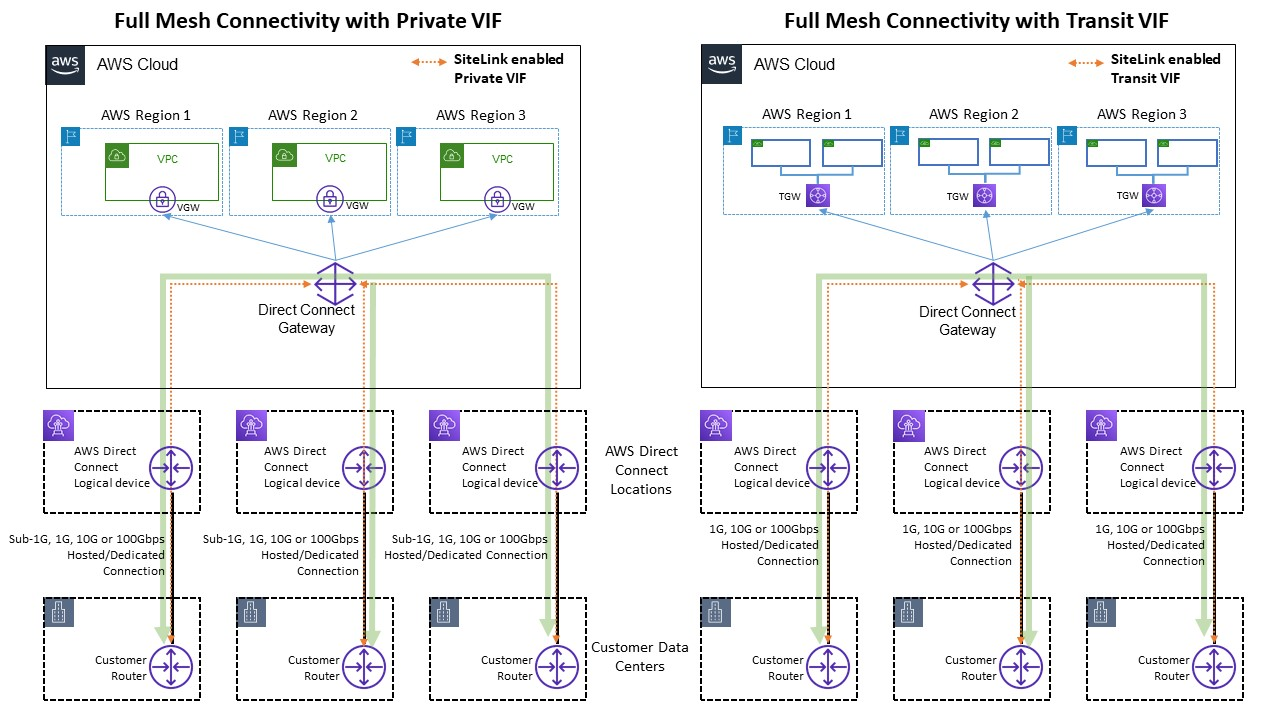

的示例参考架构 AWS Direct Connect SiteLink

使用时 SiteLink,您首先要在全球 100 多个 AWS Direct Connect 地点将本地网络连接到 AWS。然后,在这些连接上创建虚拟接口 (VIF) 并启用 SiteLink。所有 VIF 都连接到同一个 AWS Direct Connect 网关 (DXGW) 后,您就可以开始在它们之间发送数据了。使用快速、安全和可靠的 AWS 全球网络,您的数据沿着 AWS Direct Connect 各个位置之间到达目的地的最短路径行驶。您无需拥有任何资源 AWS 区域 即可使用 SiteLink。

使用 SiteLink,DXGW 通过 SiteLink 启用的 VIF 从您的路由器那里学习 IPv4/IPv6 前缀,运行 BGP 最佳路径算法,更新诸如 NextHop 和 as_path 之类的属性,并将这些 BGP 前缀重新通告给与该 DXGW 关联的其余已启用 VIF。 SiteLink如果您在 VIF SiteLink 上禁用,DXGW 将不会通过此 VIF 将学习到的本地前缀通告给其他启用的 VIF。 SiteLink来自 SiteLink 已禁用 VIF 的本地前缀仅会通告给 DXGW 网关协会,例如与 DXGW 关联的 AWS 虚拟私有网关 (vGW) 或 Transit Gateway (TGW) 实例。

Sitelink 允许流量流量(示例)

SiteLink 允许客户使用 AWS 全球网络充当远程位置之间的主连接或辅助/备用连接,具有高带宽和低延迟,并通过动态路由来控制哪些位置可以相互通信以及与您的 AWS 区域资源进行通信。

有关更多信息,请参阅简介 AWS Direct Connect SiteLink