本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

私有 NAT 网关

团队通常独立工作,他们可能会为项目创建一个新的 VPC,该项目可能有重叠的无类域间路由 (CIDR) 块。为了实现集成,他们可能希望在具有重叠的 CIDR 的网络之间启用通信,而通过 VPC 对等互连和 Transit Gateway 等功能无法实现这一点。私有 NAT 网关可以帮助解决这个用例。私有 NAT 网关使用唯一的私有 IP 地址为重叠的源 IP 地址执行源 NAT,而 ELB 对重叠的目标 IP 地址执行目标 NAT。您可以使用 Transit Gateway 或虚拟私有网关将流量从私有 NAT 网关路由到其他 VPC 或本地网络。

设置示例-私有 NAT 网关

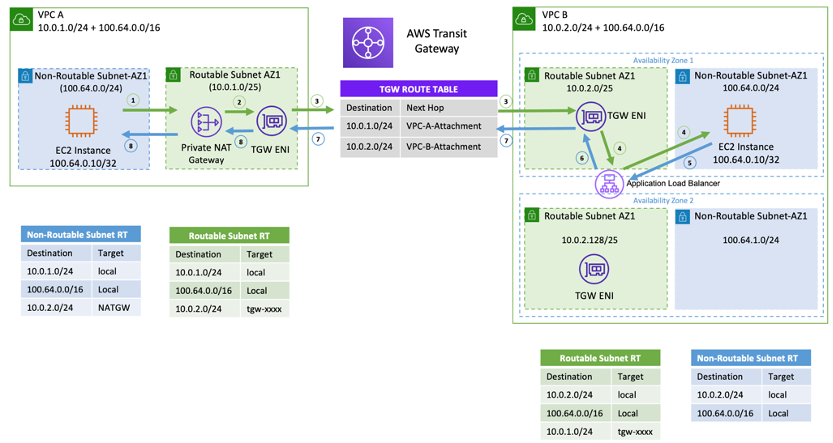

上图显示了 VPC A 和 B 中的两个不可路由(重叠 CIDR)100.64.0.0/16子网。要在它们之间建立连接,您可以分别向 VPC A 和 B 添加辅助非重叠/可路由的 CIDR(可路由子网和)。10.0.1.0/24 10.0.2.0/24可路由的 CIDR 应由负责 IP 分配的网络管理团队分配。私有 NAT 网关已添加到 VPC A 中的可路由子网中,IP 地址为。10.0.1.125私有 NAT 网关对来自 VPC A (100.64.0.10) 不可路由子网中的实例的请求执行源网络地址转换10.0.1.125,就像私有 NAT 网关的 ENI 一样。现在,流量可以指向分配给 VPC B () 中的 Application Load Balancer (ALB10.0.2.10) 的可路由 IP 地址,其目标为。100.64.0.10流量通过 Transit Gateway 路由。返回流量由私有 NAT 网关处理返回到请求连接的原始 Amazon EC2 实例。

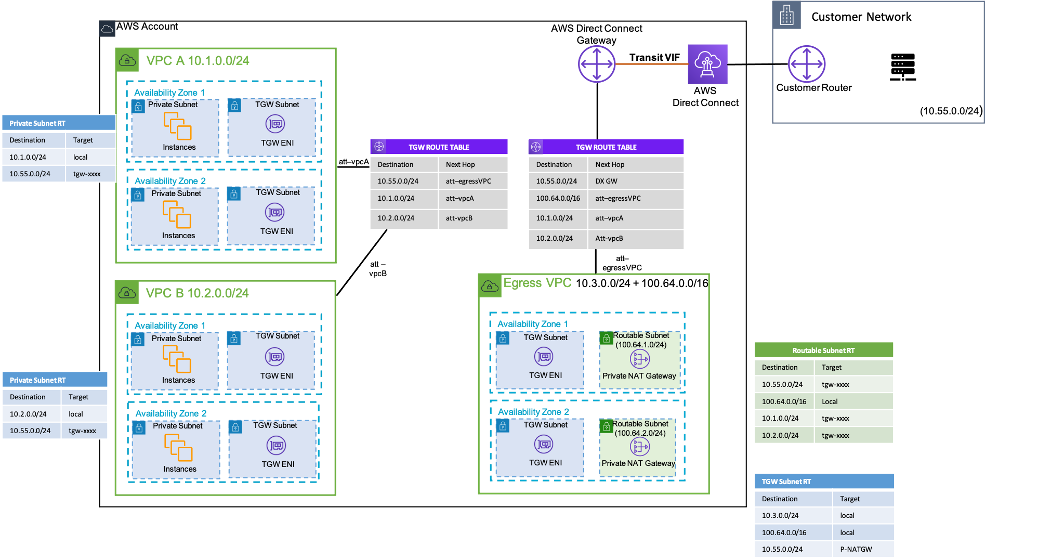

当您的本地网络限制对已批准的 IP 的访问时,也可以使用私有 NAT 网关。合规性要求少数客户的本地网络只能通过客户拥有的有限连续批准的 IP 块与私有网络(没有 IGW)通信。您可以使用私有 NAT 网关在每个允许名单 IP 后面的 AWS VPC 上运行大型工作负载,而不必为每个实例分配一个与区块分开的 IP。有关详细信息,请参阅如何使用私有 NAT 解决方案解决私有 IP 耗尽问题

设置示例-如何使用私有 NAT 网关为本地网络提供经批准的 IP