本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

使用 AWS Network Firewall 进行集中式入口

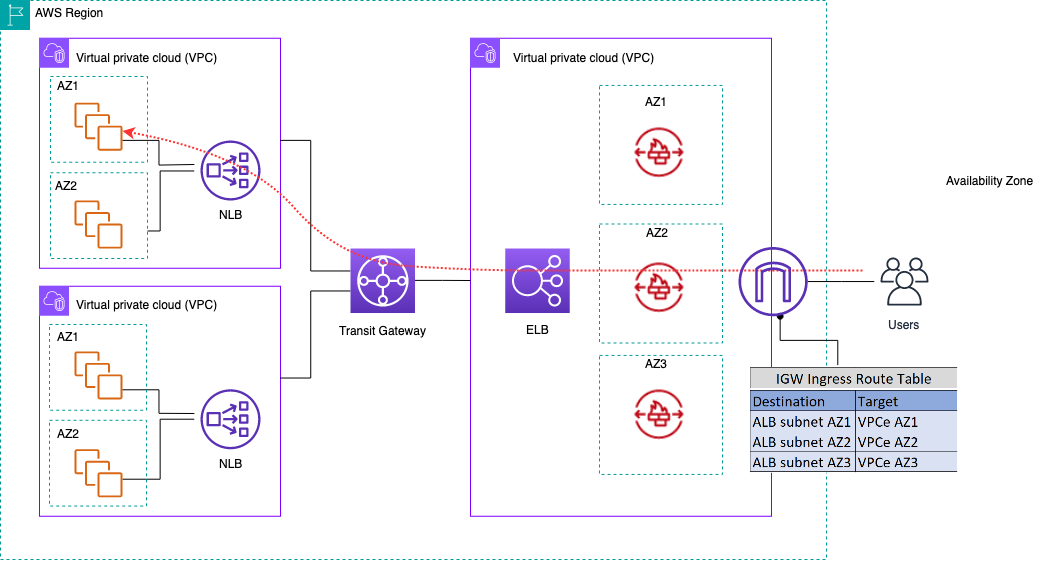

在此架构中,入口流量在到达其余部分 AWS Network Firewall 之前要经过检查。VPCs在此设置中,流量在 Edge 中部署的所有防火墙端点之间进行分配VPC。您可以在防火墙终端节点和 Transit Gateway 子网之间部署公有子网。在处理后面目标的 Auto Scaling VPCs 时,你可以使用分支中包含 IP 目标的ALB或NLB。

使用 AWS Network Firewall 检查入口流量

为了简化此模型 AWS Network Firewall 中的部署和管理, AWS Firewall Manager 可以使用。Firewall Manager 允许您通过自动将您在集中位置创建的保护应用于多个帐户来集中管理不同的防火墙。Firewall Manager 支持 Network Firewall 的分布式和集中式部署模式。博客文章《如何使用 AWS Network Firewall 进行部署

使用深度数据包检测 (DPI) AWS Network Firewall

Network Firewall 可以对入口流量执行深度数据包检查 (DPI)。使用存储在 () 中的 AWS Certificate Manager 传输层安全 (TLS) 证书,Network Firewall 可以解密数据包DPI、执行和重新加密数据包。ACM设置 Network Firewall 需要注意一些注意事项。DPI首先,必须将可信TLS证书存储在中ACM。其次,必须将 Network Firewall 规则配置为正确发送数据包进行解密和重新加密。有关更多详细信息,请参阅博客文章加密流 AWS Network Firewall量的TLS检查配置

集中式入口 AWS Network Firewall 架构中的关键注意事项

-

Edge 中的 Elastic Load Balancing VPC 只能将 IP 地址作为目标类型,而不是主机名。在上图中,目标是分支中网络负载均衡IPs器的私有目标VPCs。ELB在边缘后面使用 IP 目标会导VPC致 Auto Scaling 丢失。

-

考虑 AWS Firewall Manager 将其用作防火墙端点的单一管理面板。

-

这种部署模式在进入边缘时直接使用流量检查VPC,因此有可能降低检查架构的总体成本。