本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

为 P WorkSpaces ools 目录指定活动目录的详细信息

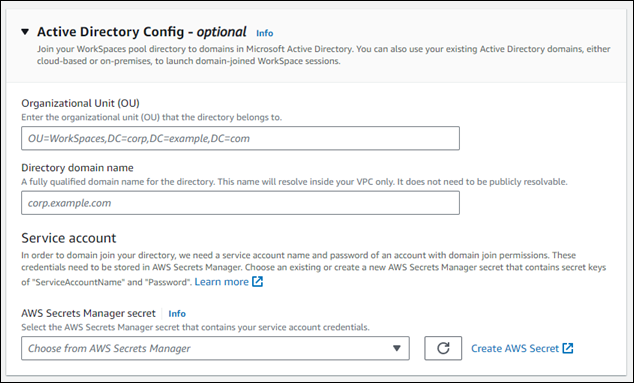

在本主题中,我们将向您展示如何在 WorkSpaces 控制台的 “创建 WorkSpaces 池目录” 页面中指定 Active Directory (AD) 详细信息。在创建 WorkSpaces 池目录时,如果您计划在 WorkSpaces 池中使用 AD,则应指定 AD 详细信息。创建 WorkSpaces 池目录的 Active Directory Config 后,就无法对其进行编辑。以下是 “创建 WorkSpaces 池目录” 页面的 Active Directory Config 部分的示例。

注意

配置 SAML 2.0 并创建 WorkSpaces 池目录主题概述了创建 WorkSpaces 池目录的完整过程。本页概述的过程仅代表创建 WorkSpaces 池目录的完整过程中的一部分步骤。

为 AD 指定组织单位和目录域名

完成以下步骤,在 “创建 WorkSpaces 池目录” 页面中为 AD 指定组织单位 (OU) 和目录域名。

-

在组织单位中,输入池所属的 OU。 WorkSpace 计算机帐户位于您为 WorkSpaces 池目录指定的组织单位 (OU) 中。

注意

OU 名称中不得包含空格。如果您指定包含空格的 OU 名称,则当它尝试重新加入 Active Directory 域时,将 WorkSpaces 无法正确循环使用计算机对象,并且无法重新加入域。

-

在目录域名中,输入 Active Directory 域的完全限定域名 (FQDN)(例如

corp.example.com)。每个 AWS 区域只能有一个带有特定目录名称的目录配置值。-

你可以将你的 WorkSpaces 池目录加入到 Microsoft 活动目录中的域中。您还可以使用现有的 Active Directory 域(基于云或本地)来启动已加入域 WorkSpaces名。

-

你也可以使用 AWS Directory Service for Microsoft Active Directory,也称为 AWS Managed Microsoft AD,创建 Active Directory 域。然后,您可以使用该域来支持您的 WorkSpaces 资源。

-

WorkSpaces 加入您的活动目录域名后,您可以:

-

允许您的用户和应用程序通过流媒体会话访问 Active Directory 资源,例如打印机和文件共享。

-

使用组策略管理控制台 (GPMC) 中提供的组策略设置来定义最终用户体验。

-

流式传输需要用户使用 Active Directory 登录凭证进行身份验证的应用程序。

-

将您的企业合规性和安全策略应用于您的 WorkSpaces 流媒体实例。

-

-

-

对于服务账户,请继续到本页的为您的广告指定服务账号下一部分。

为您的广告指定服务账号

在目录创建过程中为 WorkSpaces 池配置 Active Directory (AD) 时,必须指定用于管理 AD 的 AD 服务帐户。这要求您提供服务帐号凭证,该凭证必须存储在 AWS Secrets Manager 并使用 a 进行加密 AWS Key Management Service (AWS KMS) 客户管理的密钥。在本节中,我们将向您展示如何创建 AWS KMS 客户托管密钥和用于存储您的 AD 服务帐号凭据的 Secrets Manager 密钥。

步骤 1:创建一个 AWS KMS 客户托管密钥

完成以下步骤以创建 AWS KMS 客户托管密钥

-

打开 AWS KMS 控制台位于 https://console.aws.amazon.com/kms。

-

要更改 AWS 区域,使用页面右上角的区域选择器。

-

选择 “创建密钥”,然后选择 “下一步”。

-

为密钥类型选择 Symetric,为密钥使用选择 “加密和解密”,然后选择 “下一步”。

-

输入密钥的别名,例如

WorkSpacesPoolDomainSecretKey,然后选择 “下一步”。 -

不要选择密钥管理员。选择下一步以继续。

-

不要定义密钥使用权限。选择下一步以继续。

-

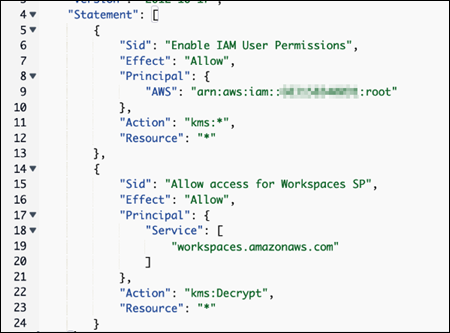

在页面的密钥策略部分,添加以下内容:

{ "Sid": "Allow access for Workspaces SP", "Effect": "Allow", "Principal": { "Service": "workspaces.amazonaws.com" }, "Action": "kms:Decrypt", "Resource": "*" }结果应如以下示例所示。

-

选择完成。

您的 AWS KMS 客户管理的密钥现在可以与 Secrets Manager 一起使用。继续到本页的第 2 步:创建 Secrets Manager 密钥来存储你的 AD 服务账号凭证部分。

第 2 步:创建 Secrets Manager 密钥来存储你的 AD 服务账号凭证

完成以下步骤创建 Secrets Manager 密钥来存储您的 AD 服务帐号凭证。

-

打开 AWS Secrets Manager 控制台位于https://console.aws.amazon.com/secretsmanager/

。 -

选择 Create a new secret (创建新密钥)。

-

选择其他密钥类型。

-

对于第一个密钥/值对,输入

Service Account Name密钥,为值输入服务帐户的名称,例如。domain\username -

对于第二个密钥/值对,

Service Account Password为密钥输入 a,为值输入服务帐户的密码。 -

对于加密密钥,选择 AWS KMS 您之前创建的客户托管密钥,然后选择下一步。

-

输入密钥的名称,例如

WorkSpacesPoolDomainSecretAD。 -

在该页的资源权限部分选择编辑权限。

-

输入以下权限策略:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": [ "workspaces.amazonaws.com" ] }, "Action": "secretsmanager:GetSecretValue", "Resource": "*" } ] } -

选择 “保存” 以保存权限策略。

-

选择下一步以继续。

-

不要配置自动轮换。选择下一步以继续。

-

选择 “存储” 以完成您的密钥的存储。

你的 AD 服务账号凭证现在存储在 Secrets Manager 中。继续到本页的第 3 步:选择包含你的 AD 服务账号凭据的 Secrets Manager 密钥部分。

第 3 步:选择包含你的 AD 服务账号凭据的 Secrets Manager 密钥

完成以下过程,选择你在 Active Directory 配置中为 WorkSpaces 池目录创建的 Secrets Manager 密钥。

-

对于服务账户,请选择 AWS Secrets Manager 包含您的服务帐号凭据的密钥。如果您尚未创建密钥,请完成以下步骤来创建密钥。必须使用密码进行加密 AWS Key Management Service 客户管理的密钥。

现在,您已经完成了创建 WorkSpaces 池目录页面的 Active Directory Config 部分中的所有字段,您可以继续完成 WorkSpaces 池目录的创建。转至步骤 4:创建 WorkSpace 池目录并从该过程的第 9 步开始。