本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

Windows 執行個體的認證保護

AWS 硝基系統支持 Amazon 彈性計算雲(AmazonEC2)Windows 實例的憑據保護。認證保全是以 Windows 虛擬化為基礎的安全性 (VBS) 功能,可讓您建立隔離的環境,以保護 Windows 使用者認證和程式碼完整性強制執行之外的安全性資產,而不是 Windows 核心保護。當您執行 EC2 Windows 執行個體時,認證保全會使用 AWS Nitro 系統來保護 Windows 登入認證,避免從作業系統的記憶體中擷取。

必要條件

您的 Windows 執行個體必須符合下列必要條件,才能使用認證保全。

- Amazon 機器圖像(AMIs)

-

AMI必須預先配置才能啟用 Nitro TPM 和UEFI安全啟動。如需支援的詳細資訊AMIs,請參閱搭配 Amazon EC2執行個體使用 NitroTPM 的要求。

- 記憶體完整性

-

不支援記憶體完整性 (也稱為 Hypervisor 保護的程式碼完整性 (HVCI) 或 Hypervisor 強制執行程式碼完整性。開啟 Credential Guard 之前,您必須確定此功能已停用。如需詳細資訊,請參閱禁用內存完整性。

- 執行個體類型

-

除非另有說明,否則下列執行個體類型支援所有大小的認證保護:

C5C5dC5nC6iC6idC6inC7iC7i-flex,M5,M5d,M5dn,,M5n,M5zn,M6i,,M6id,M6idn,M6in,,M7i,M7i-flex,R5,,R5b,R5d,R5dn,,R5n,R6i,R6id,,R6idn,R6inR7i,R7iz,,T3。注意

-

雖然 Nitro TPM 具有一些共同的必要實例類型,但實例類型必須是上述實例類型之一才能支持憑據保護。

-

憑證保護不支援:

-

裸機執行個體。

-

下列執行個體類型:

C7i.48xlargeM7i.48xlarge、和R7i.48xlarge。

-

如需執行個體類型的詳細資訊,請參閱 Amazon EC2 執行個體類型指南。

-

啟動支援的執行個體

您可以使用 Amazon EC2 主控台或 AWS Command Line Interface (AWS CLI) 啟動可支援登入資料保護的執行個體。您將需要一個兼容的 AMI ID 來啟動實例,該 ID 對於每個實例都是唯一的 AWS 區域。

提示

您可以使用下列連結來探索並啟動 Amazon EC2 主控台提供AMIs的相容 Amazon 執行個體:

禁用內存完整性

在支援的情況下,您可以使用本機群組政策編輯器停用記憶體完整性。下列指引適用於虛擬化型程式碼完整性保護下的每個組態設定:

-

已啟用但未鎖定:將設定修改為已停用以停用記憶體完整性。

-

以UEFI鎖定啟用 — 已透過UEFI鎖定啟用記憶體完整性。一旦使用UEFI鎖定啟用記憶體完整性,就無法停用記憶體完整性。建議您建立停用記憶體完整性的新執行個體,並終止未使用且不受支援的執行個體。

使用本機群組政策編輯器停用記憶體完整性

-

使用遠端桌面通訊協定 (RDP) 以具有管理員權限的使用者帳戶 Connect 線至執行個體。如需詳細資訊,請參閱使用 RDP 用戶端連線至 Windows 執行個體。

-

開啟「開始」選單並搜尋

cmd以啟動命令提示。 -

執行以下命令以開啟本機群組政策編輯器:

gpedit.msc -

在本機群組政策編輯器中,選擇電腦設定、管理範本、系統、Device Guard。

-

選取開啟基於虛擬化的安全性,然後選取編輯政策設定。

-

開啟虛擬化型程式碼完整性保護的設定下拉式清單,選擇已停用,然後選擇套用。

-

重新啟動執行個體以套用變更。

開啟認證保全

啟動具有支援執行個體類型且相容的 Windows 執行個體AMI,並確認記憶體完整性已停用之後,您可以開啟認證保全。

重要

需要管理員權限執行以下步驟來開啟 Credential Guard。

開啟 Credential Guard

-

使用遠端桌面通訊協定 (RDP) 以具有管理員權限的使用者帳戶 Connect 線至執行個體。如需詳細資訊,請參閱使用 RDP 用戶端連線至 Windows 執行個體。

-

開啟「開始」選單並搜尋

cmd以啟動命令提示。 -

執行以下命令以開啟本機群組政策編輯器:

gpedit.msc -

在本機群組政策編輯器中,選擇電腦設定、管理範本、系統、Device Guard。

-

選取開啟基於虛擬化的安全性,然後選取編輯政策設定。

-

在開啟基於虛擬化的安全性選單中選擇已啟用。

-

針對 [選取平台安全層級],選擇 [安全開機和DMA保護]。

-

在「認證保全組態」中,選擇以UEFI鎖定啟用。

注意

其餘的政策設定不需要來啟用 Credential Guard,而且可以保留為未設定。

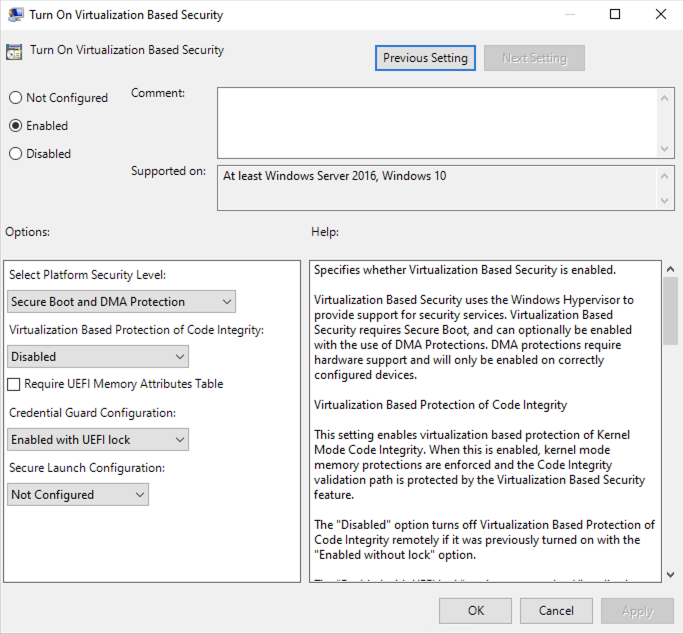

下列影像顯示如前所述所VBS設定的設定:

-

重新啟動執行個體以套用設定。

確認認證保全正在執行

可以使用 Microsoft System Information (Msinfo32.exe) 工具來確認 Credential Guard 是否正在執行。

重要

您必須先重新啟動執行個體,才能完成套用啟用 Credential Guard 所需的政策設定。

驗證 Credential Guard 正在執行

-

使用遠端桌面通訊協定 (RDP) Connect 線至執行個體。如需詳細資訊,請參閱使用 RDP 用戶端連線至 Windows 執行個體。

-

在執行個體的RDP工作階段中,開啟 [開始] 功能表並搜尋

cmd以啟動命令提示字元。 -

透過執行以下命令,開啟 System Information:

msinfo32.exe -

Microsoft 系統資訊工具會列出VBS組態的詳細資料。在基於虛擬化的安全性服務旁邊,確認 Credential Guard 顯示為正在執行。

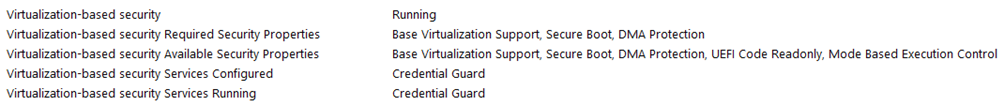

以下影像顯示VBS正在執行,如前所述: