本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

了解職員SQL角色和權限

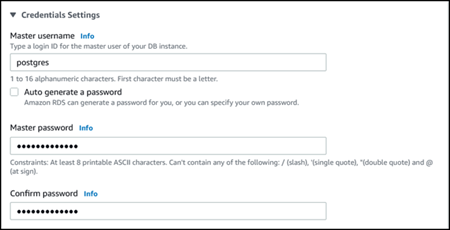

當您集時, AWS Management Console,系統會同時建立一個管理員帳戶。依預設,其名稱為 postgres,如下列螢幕擷取畫面所示:

您可以選擇其他名稱,而不是接受預設值 (postgres)。若是如此,則選擇的名稱必須以字母開頭,且介於 1 到 16 個英數字元之間。為簡單起見,我們在本指南中使用主要使用者帳戶的預設值 (postgres),來指稱主要使用者帳戶。

如果您使用 create-db-cluster AWS CLI 而不是 AWS Management Console,您可以透過使用參數傳遞使用者名稱來建立使用者名master-username稱。如需詳細資訊,請參閱步驟 2:建立 Aurora PostgreSQL 資料庫叢集。

無論您使用 AWS Management Console,該 AWS CLI,或 Amazon RDSAPI,無論您使用默認postgres名稱還是選擇不同的名稱,此第一個數據庫用戶帳戶都是該rds_superuser組的成員,並具有rds_superuser權限。