本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

受管政策與內嵌政策

當您在 IAM 中為身分設定許可時,必須決定要使用 AWS 受管政策、客戶管理政策還是內嵌政策。以下幾個主題提供了有關每個類型的身分型政策以及使用時機的更多資訊。

下表概述這些政策:

AWS 受管政策

「AWS 受管政策」為獨立的政策,由 AWS建立並管理。獨立政策表示政策有自己的 Amazon Resource Name (ARN),其中包含政策名稱。例如, arn:aws:iam::aws:policy/IAMReadOnlyAccess 是 AWS 受管政策。如需有關 ARN 的詳細資訊,請參閱 IAM ARN。如需 的 AWS 受管政策清單 AWS 服務,請參閱 AWS 受管政策。

AWS 受管政策可讓您方便地將適當的許可指派給使用者、IAM 群組和角色。這比您自己撰寫政策更快,並且包含常見使用案例的許可。

您無法變更 AWS 受管政策中定義的許可。 AWS 會更新 AWS 受管政策中定義的許可。當 AWS 執行此操作時,更新會影響政策連接的所有委託人實體 (IAM 使用者、IAM 群組和 IAM 角色)。當新 AWS 服務啟動或新 API 呼叫可用於現有服務時, AWS 最有可能更新 AWS 受管政策。例如,名為 ReadOnlyAccess 的 AWS 受管政策提供所有 AWS 服務 和 資源的唯讀存取。 AWS 啟動新服務時, 會 AWS 更新 ReadOnlyAccess 政策,以新增新服務的唯讀許可。更新的許可會套用於政策連接到的所有主體實體。

完整存取 AWS 受管政策:這些政策透過授予服務的完整存取權來定義服務管理員的許可。範例包括:

進階使用者 AWS 受管政策:這些政策提供 AWS 服務 和 資源的完整存取權,但不允許管理使用者和 IAM 群組。範例包括:

部分存取 AWS 的受管政策:這些政策提供 的特定存取層級, AWS 服務 而不允許許可管理存取層級許可。範例包括:

工作職能 AWS 受管政策:這些政策與 IT 產業中常用的工作職能密切一致,並有助於授予這些工作職能的許可。使用 任務函數政策的一個主要優點是,當推出新的服務和 API 操作 AWS 時, 會維護和更新這些政策。例如,AdministratorAccess 工作職能提供對 AWS中的每個服務和資源的完整存取權和許可委派。我們建議僅將此政策用於帳戶管理員。對於需要對每項服務進行完整存取的進階使用者,但對 IAM 和 的有限存取除外 AWS Organizations,請使用 PowerUserAccess 任務函數。如需有關工作職能政策的清單和說明,請參閱AWS 任務函數的 受管政策。

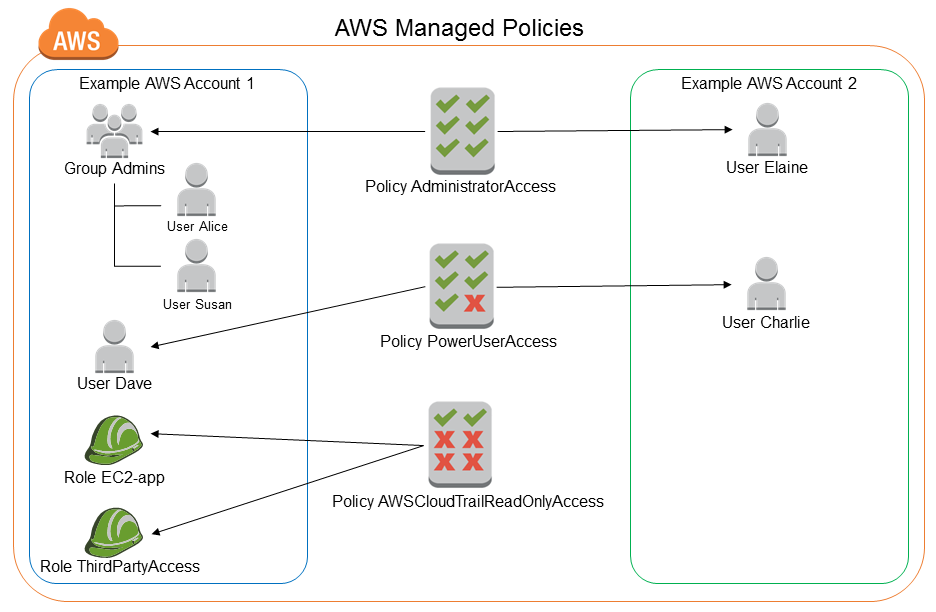

下圖說明 AWS 受管政策。該圖顯示三個 AWS 受管政策:AdministratorAccess、PowerUserAccess 和 AWS CloudTrail_ReadOnlyAccess。請注意,單一 AWS 受管政策可以連接到不同 中的主體實體 AWS 帳戶,以及連接到單一 中的不同主體實體 AWS 帳戶。

客戶受管政策

您可以在自己的 中建立獨立政策 AWS 帳戶 ,以連接到委託人實體 (IAM 使用者、IAM 群組和 IAM 角色)。您可以針對特定使用案例建立這些客戶管理政策,並且可以隨時進行變更和更新。與 AWS 受管政策相同,當您將政策連接至委託人實體時,您會授予實體政策中定義的許可。更新政策中的許可時,變更會套用於政策連接到的所有主體實體。

建立客戶管理政策的理想方式是從複製一個現有 AWS 受管政策開始。這樣從一開始您就可以確信政策是正確的,只需根據您的環境進行自訂即可。

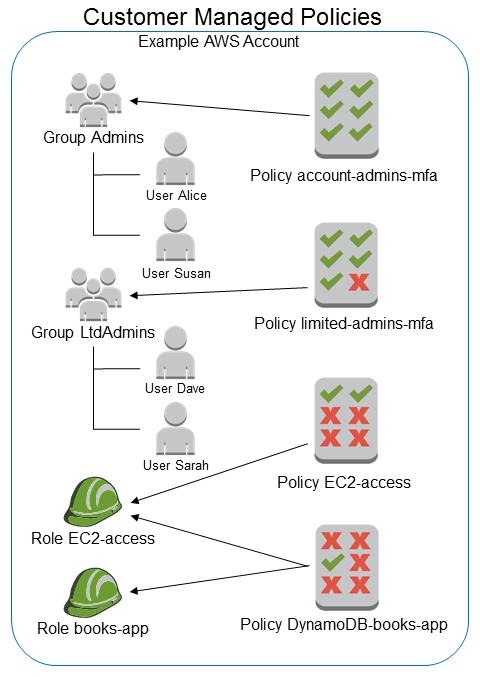

下圖說明客戶管理政策。每個政策都是 IAM 中的一個實體,有自己的 Amazon Resource Name (ARN),其中包含政策名稱。請注意,同一政策可以連接到多個主體實體,例如,同一個 DynamoDB-books-app 政策可連接到兩個不同的 IAM 角色。

如需詳細資訊,請參閱使用客戶管理政策定義自訂 IAM 許可

內嵌政策

內嵌政策是為單個 IAM 身分 (使用者、使用者群組或角色) 建立的政策。內嵌政策可在政策與身分之間維持嚴格的一對一關聯性。當您刪除身分時,它們即會被刪除。在建立身分時或在建立之後,您可以建立政策並將其嵌入身分。如果政策可套用至多個實體,最好使用受管政策。

下圖說明內嵌政策。每個政策都是使用者、組或角色的固有部分。請注意,兩個角色包含同一政策 (DynamoDB-books-app 政策),但是它們不共用單一政策。每個角色都有自己的政策複本。