本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

在中指派金鑰或安全金鑰 AWS Management Console

密碼金鑰是一種多重要素驗證 (MFA) 裝置,可用來保護您 AWS 的資源。 AWS 支持同步的密鑰和設備綁定密鑰(也稱為安全密鑰)。

同步的密碼金鑰可讓IAM使用者在其許多裝置 (甚至是新裝置) 上存取其FIDO登入認證,而不必在每個帳戶上重新註冊每部裝置。同步的密鑰包括谷歌,蘋果和 Microsoft 等第一方憑據管理器以及第三方憑據管理器,例如 1Password,達什巷和 Bitwarden 作為第二個因素。您還可以使用設備上的生物識別技術(例如 TouchID,FaceID)來解鎖選擇的憑據管理器以使用密鑰。

或者,裝置繫結的密碼會繫結至您插入電腦USB連接埠的FIDO安全金鑰,然後在提示安全地完成登入程序時點選。如果您已將FIDO安全金鑰與其他服務搭配使用,而且該金鑰具有AWS 受支援的組態 (例如 Yubico 的 YubiKey 5 系列),您也可以搭配使用。 AWS否則,如果您要MFA在中使用 WebAuthn ,則需要購買FIDO安全金鑰 AWS。此外,FIDO安全金鑰可以支援同一裝置上的多個IAM或 root 使用者,進而增強其帳戶安全性的公用程式。如需兩種裝置類型的規格及購買資訊,請參閱多重要素驗證

您可以向您的 AWS 帳戶根使用者 和IAM使用者註冊最多八個MFA裝置,其中包含目前支援的MFA類型

注意

存取 AWS時,我們建議您要求人類使用者使用暫時性憑證。您的使用者可以 AWS 與身分識別提供者聯合,在該提供者中使用其公司認證和MFA組態進行驗證。若要管理存取 AWS 和商務應用程式,建議您使用IAM身分識別中心。如需詳細資訊,請參閱IAM身分識別中心使用者指南。

必要許可

若要管理您自己IAM使用者的FIDO金鑰,同時保護敏感MFA相關動作,您必須擁有下列原則的權限:

注意

這些ARN值是靜態值,不是用來註冊驗證器的通訊協定的指標。我們已經棄用了 U2F,因此所有新實現都使用 WebAuthn.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowManageOwnUserMFA", "Effect": "Allow", "Action": [ "iam:DeactivateMFADevice", "iam:EnableMFADevice", "iam:GetUser", "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "arn:aws:iam::*:user/${aws:username}" }, { "Sid": "DenyAllExceptListedIfNoMFA", "Effect": "Deny", "NotAction": [ "iam:EnableMFADevice", "iam:GetUser", "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "*", "Condition": { "BoolIfExists": { "aws:MultiFactorAuthPresent": "false" } } } ] }

為您自己的IAM使用者啟用金鑰或安全金鑰 (主控台)

您可以從唯一的方式為您自己的IAM使用者啟用金鑰或安全金鑰, AWS Management Console 而不是從 AWS CLI 或 AWS API。您必須擁有裝置的實體存取權,才能啟用安全金鑰。

為您自己的IAM使用者啟用金鑰或安全金鑰 (主控台)

-

使用您的 AWS 帳戶 ID 或帳戶別名、使用IAM者名稱和密碼登入IAM主控台

。 注意

為方便起見, AWS 登入頁面會使用瀏覽器 Cookie 來記住您的使用IAM者名稱和帳戶資訊。如果您先前以不同的使用者身分登入,請選擇在頁面底部附近的 Sign in to a different account (登入不同的帳戶),返回主要登入頁面。您可以在該處輸入帳 AWS 戶 ID 或帳戶別名,以重新導向至您帳戶的IAM使用者登入頁面。

若要取得您的 AWS 帳戶 ID,請聯絡您的系統管理員。

-

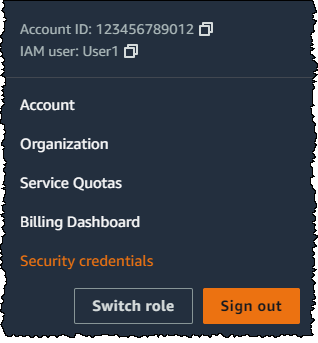

在右上方的導覽列中,選擇您的使用者名稱,然後選擇 安全憑證 。

-

在選取的IAM使用者頁面上,選擇 [安全認證] 索引標籤。

-

在 [多重要素驗證 (MFA)] 下,選擇 [指派MFA裝置]。

-

在MFA裝置名稱頁面上,輸入裝置名稱,選擇 [金鑰] 或 [安全金鑰],然後選擇 [下一步]。

-

在 [設定裝置] 上,設定您的金鑰。使用生物辨識資料 (例如臉部或指紋)、使用裝置 PIN 碼建立金鑰,或是將FIDO安全金鑰插入電腦的USB連接埠並輕觸來建立金鑰。

-

按照瀏覽器上的說明進行操作,然後選擇「繼續」。

您現在已註冊您的金鑰或安全金鑰,以便搭配 AWS使用。如需與配合使用MFA的資訊 AWS Management Console,請參閱MFA已啟用登入。

為其他IAM使用者啟用金鑰或安全金鑰 (主控台)

您可以從唯一的方式為其他IAM使用者啟用金鑰或安全 AWS Management Console 性,而不是從 AWS CLI 或 AWS API。

為其他IAM使用者啟用金鑰或安全性 (主控台)

登入 AWS Management Console 並開啟IAM主控台,位於https://console.aws.amazon.com/iam/

。 -

在導覽窗格中,選擇使用者 。

-

在 [使用者] 底下,選擇您要啟用的使用者名稱MFA。

-

在選取的IAM使用者頁面上,選擇「安全身份證明」標籤。

-

在 [多重要素驗證 (MFA)] 下,選擇 [指派MFA裝置]。

-

在MFA裝置名稱頁面上,輸入裝置名稱,選擇 [金鑰] 或 [安全金鑰],然後選擇 [下一步]。

-

在 [設定裝置] 上,設定您的金鑰。使用生物辨識資料 (例如臉部或指紋)、使用裝置 PIN 碼建立金鑰,或是將FIDO安全金鑰插入電腦的USB連接埠並輕觸來建立金鑰。

-

按照瀏覽器上的說明進行操作,然後選擇「繼續」。

您現在已經註冊了一個金鑰或安全金鑰,供其他使用IAM者搭配 AWS使用。如需與配合使用MFA的資訊 AWS Management Console,請參閱MFA已啟用登入。

取代金鑰或安全金鑰

與您的 AWS 帳戶根使用者 和使用者一次最多可以有八個MFA裝置,其中包含目前支援MFA類型

-

若要停用目前與使用IAM者關聯的裝置,請參閱停用MFA裝置。

-

若要為IAM使用者新增FIDO安全金鑰,請參閱為您自己的IAM使用者啟用金鑰或安全金鑰 (主控台)。

如果您無法存取新的金鑰或安全金鑰,您可以啟用新的虛擬MFA裝置或硬體 TOTP Token。請參閱以下其中一項以取得說明: