Amazon Monitron 不再向新客戶開放。現有客戶可以繼續正常使用服務。如需類似 Amazon Monitron 的功能,請參閱我們的部落格文章

本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 匯出您的資料 CloudShell

主題

步驟 1:建立 Amazon S3 儲存貯體 (使用 AWS CloudShell)

-

登入 AWS 主控台。

-

開啟 AWS CloudShell

AWS CloudShell 是在瀏覽器中操作的命令列環境。在 中 AWS CloudShell,您可以使用 AWS Command Line Interface 來啟動和設定許多 AWS 服務。

-

在 中 AWS CloudShell,輸入下列命令,其中 bucketname 是您建立的儲存貯體名稱:

$aws s3api create-bucket --bucket bucketname --region us-east-1此命令會建立 Amazon S3 儲存貯體來存放原始資料。您將能夠從主控台輕鬆存取儲存貯體,並在方便時下載您的資料。如需詳細資訊,請參閱建立、設定和使用 Amazon S3 儲存貯體。

重要

您有責任採取適當的步驟來保護您的資料。我們強烈建議使用伺服器端加密,並封鎖對儲存貯體的公開存取。

在上述命令中,儲存貯體是在美國東部 (維吉尼亞北部) 區域建立。您可以選擇性地在請求內文中指定不同的區域。如需詳細資訊,請參閱區域、可用區域和 Local Zones。

您應該會看到如下所示的輸出:

{ "Location": "/

bucketname" } -

識別您建立之儲存貯體的 Amazon Resource Name (ARN),其將是:

arn:aws:s3:::

bucketname

步驟 2:授予 Amazon Monitron 存取 Amazon S3 儲存貯體的權限 (使用 AWS CloudShell)

-

將下面的程式碼貼到文字編輯器中,並儲存為: monitron-assumes-role.json。請勿使用 Microsoft Word,這會新增額外的字元。使用簡單的文字編輯器,例如 Notepad 或 TextEdit。

此政策提供 Amazon Monitron 擔任角色的許可,以允許其存取您的 S3 儲存貯體。如需詳細資訊,請參閱 中的政策和許可IAM。

{ "Version": "2012-10-17", "Statement": [{ "Effect": "Allow", "Principal": { "Service": ["monitron.amazonaws.com"] }, "Action": "sts:AssumeRole" }] } -

將下面的文字貼到文字編輯器中,並儲存為: monitron-role-accesses-s3.json

此政策將允許 Amazon Monitron (使用上述建立的角色) 存取您的 Amazon S3 儲存貯體。

{ "Statement": [ { "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::bucketname" ] }, { "Action": [ "s3:PutObject", "s3:GetBucketAcl" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::bucketname/*" ] } ], "Version": "2012-10-17" } -

在您剛建立的文字檔案中,將每次出現的 取代

bucketname為您的儲存貯體名稱。例如,如果您的儲存貯體名稱是持續的,則您的檔案看起來會如下所示:

{ "Statement": [ { "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::relentless" ] }, { "Action": [ "s3:PutObject", "s3:GetBucketAcl" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::relentless/*" ] } ], "Version": "2012-10-17" } -

上傳您剛在 CloudShell 主目錄中建立的兩個 json 檔案。

若要上傳檔案,請選擇 CloudShell 主控台頁面右上角的動作,然後選擇上傳檔案。

-

在 命令列中輸入下列項目 CloudShell:

aws iam create-role --role-name role-for-monitron --assume-role-policy-document "cat monitron-assumes-role.json"

此命令會建立角色並連接 monitron-assumes-role政策。

您應該會看到如下所示的輸出:

{ "Role": { "Path": "/", "RoleName": "role-for-monitron", "RoleId": "AROAT7PQQWN6BMTMASVPP", "Arn": "arn:aws:iam::273771705212:role/role-for-monitron", "CreateDate": "2021-07-14T02:48:15+00:00", "AssumeRolePolicyDocument": { "Version": "2012-10-17", "Statement": [{ "Sid": "", "Effect": "Allow", "Principal": { "Service": [ "monitron.amazonaws.com" ] }, "Action": "sts:AssumeRole" }] } } }請記下您剛建立之角色ARN的值。以供稍後使用。

在我們的範例中,ARN值為:

arn:aws:iam::273771705212:role/role-for-monitron -

在 命令列中輸入下列項目 CloudShell:

aws iam create-policy --policy-name role-uses-bucket --policy-document "cat role-uses-bucket.json"

此命令會建立 monitron-role-accesses-s3 政策。

您應該會看到如下所示的輸出:

{ "Policy": { "PolicyName": "role-uses-bucket", "PolicyId": "ANPAT7PQQWN6I5KLORSDQ", "Arn": "arn:aws:iam::273771705212:policy/role-uses-bucket", "Path": "/", "DefaultVersionId": "v1", "AttachmentCount": 0, "PermissionsBoundaryUsageCount": 0, "IsAttachable": true, "CreateDate": "2021-07-14T02:19:23+00:00", "UpdateDate": "2021-07-14T02:19:23+00:00" } }請記下您剛建立之政策ARN的值。下一個步驟需要用到它。

在我們的範例中,ARN值為:

arn:aws:iam::273771705212:policy/role-uses-bucket

-

在 命令列中輸入以下內容 CloudShell,ARN將 取代ARN為您的 role-uses-bucket政策的 :

aws iam attach-role-policy --role-name role-for-monitron --policy-arn arn:aws:iam::273771705212:policy/role-uses-bucket此命令會將 monitron-role-accesses-s3 政策連接至您剛建立的角色。

現在您已建立並佈建 Amazon S3 儲存貯體、Amazon Monitron 可擔任的角色、允許 Amazon Monitron 擔任該角色的政策,以及允許使用該角色的服務使用您的 Amazon S3 儲存貯體的另一個政策。

您有責任採取適當的步驟來保護您的資料。我們強烈建議使用伺服器端加密,並封鎖對儲存貯體的公開存取。如需詳細資訊,請參閱封鎖公有存取。

步驟 3:建立支援票證

-

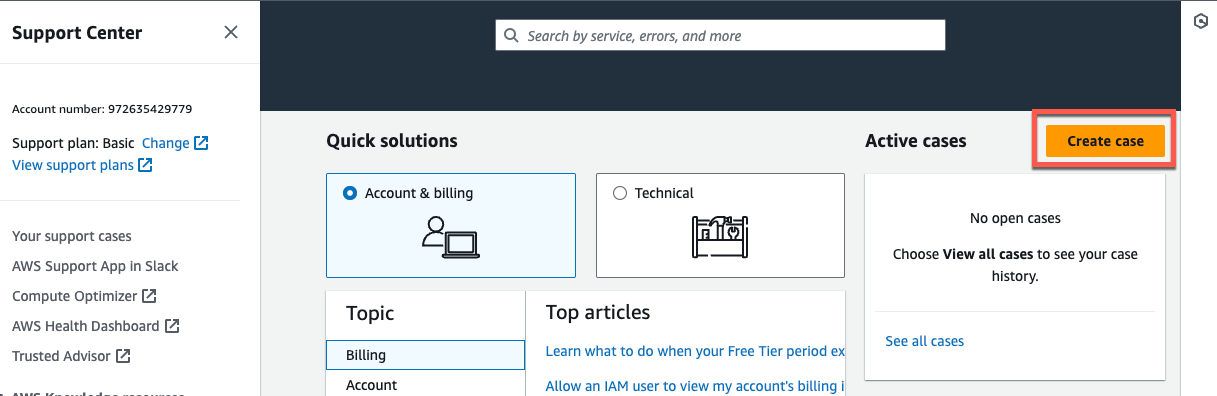

在 AWS 主控台中,選擇任何頁面右上角附近的問號圖示,然後選擇支援中心。

-

在下一頁中,選擇建立案例。

-

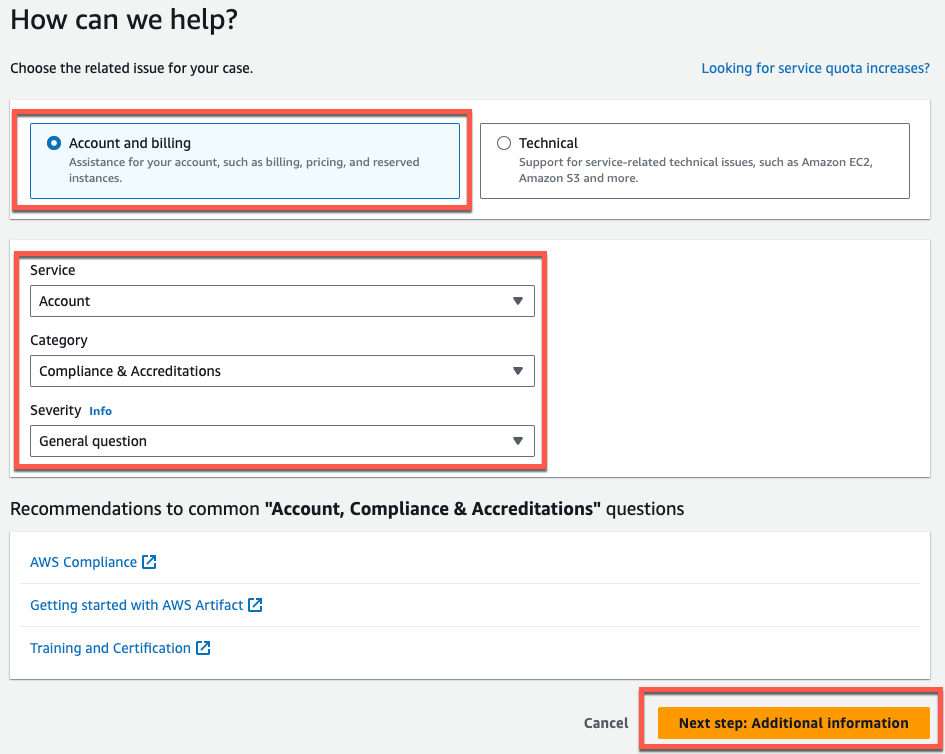

在如何提供協助?頁面上,執行下列動作:

-

選擇帳戶和帳單支援。

-

在服務下,選擇帳戶。

-

在類別下,選擇合規與認證。

-

如果該選項可供您使用,請根據您的支援訂閱選擇嚴重性。

-

選擇 Next step: Additional information (下一步:其他資訊)。

-

-

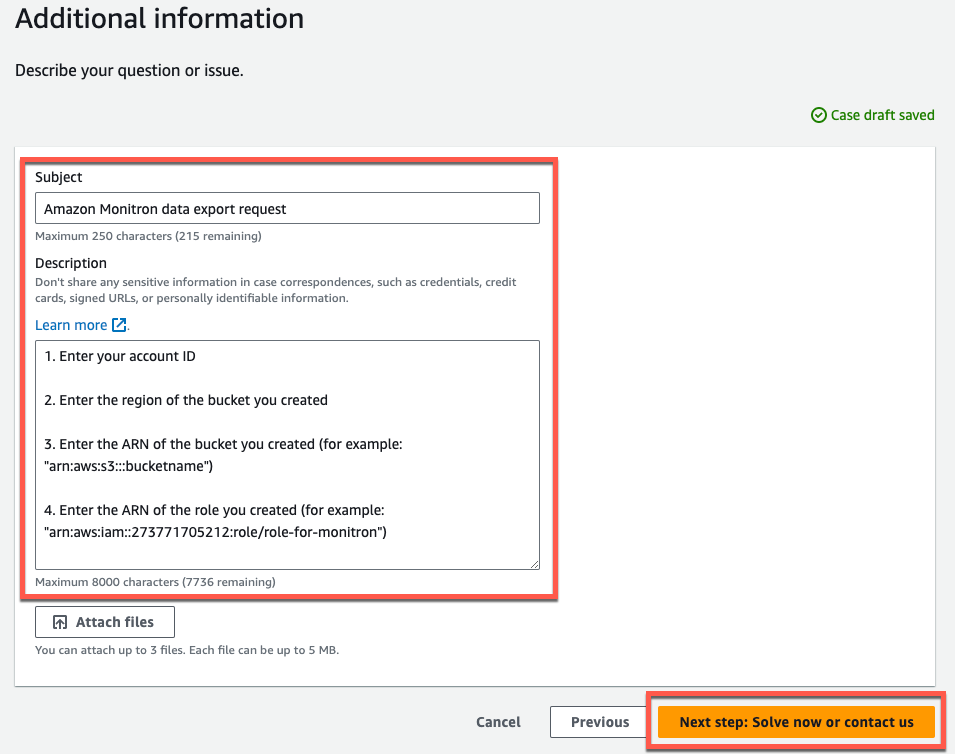

在其他資訊中,執行下列動作:

-

在主旨下,輸入 Amazon Monitron data export request。

-

在描述欄位中,輸入:

-

您的帳戶 ID

-

您建立的儲存貯體區域

-

您建立之儲存貯體ARN的 (例如:"arn:aws:s3::bucketname")

-

您建立之角色ARN的 (例如:"arn:aws:iam::273771705212:role/role-for-monitron")

-

-

選擇下一步驟:立即解決或聯絡我們。

-

-

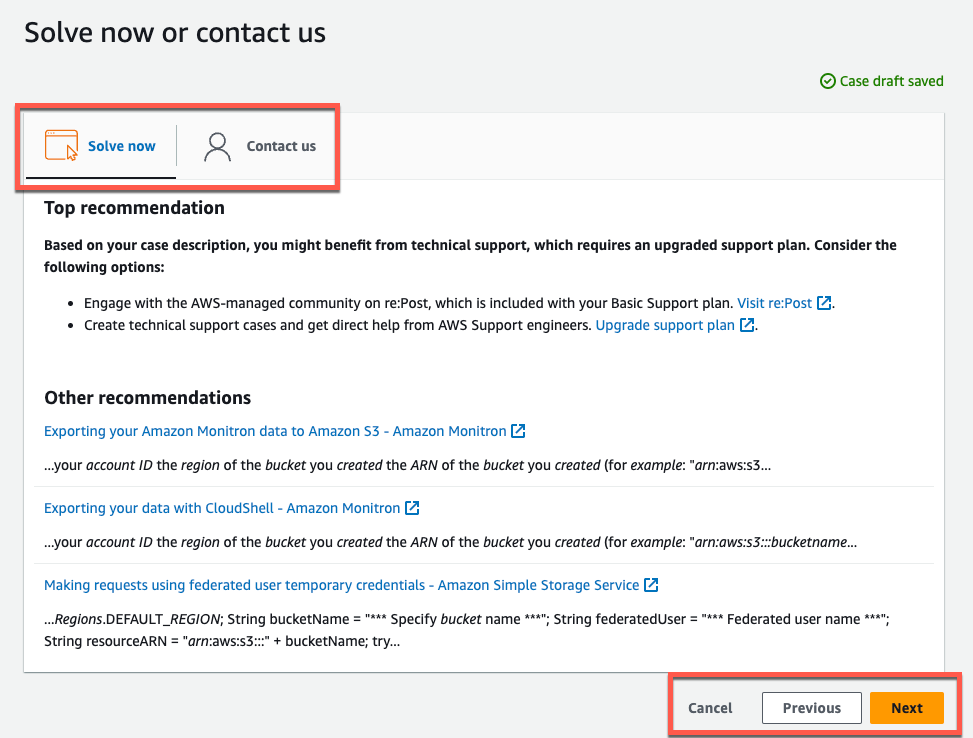

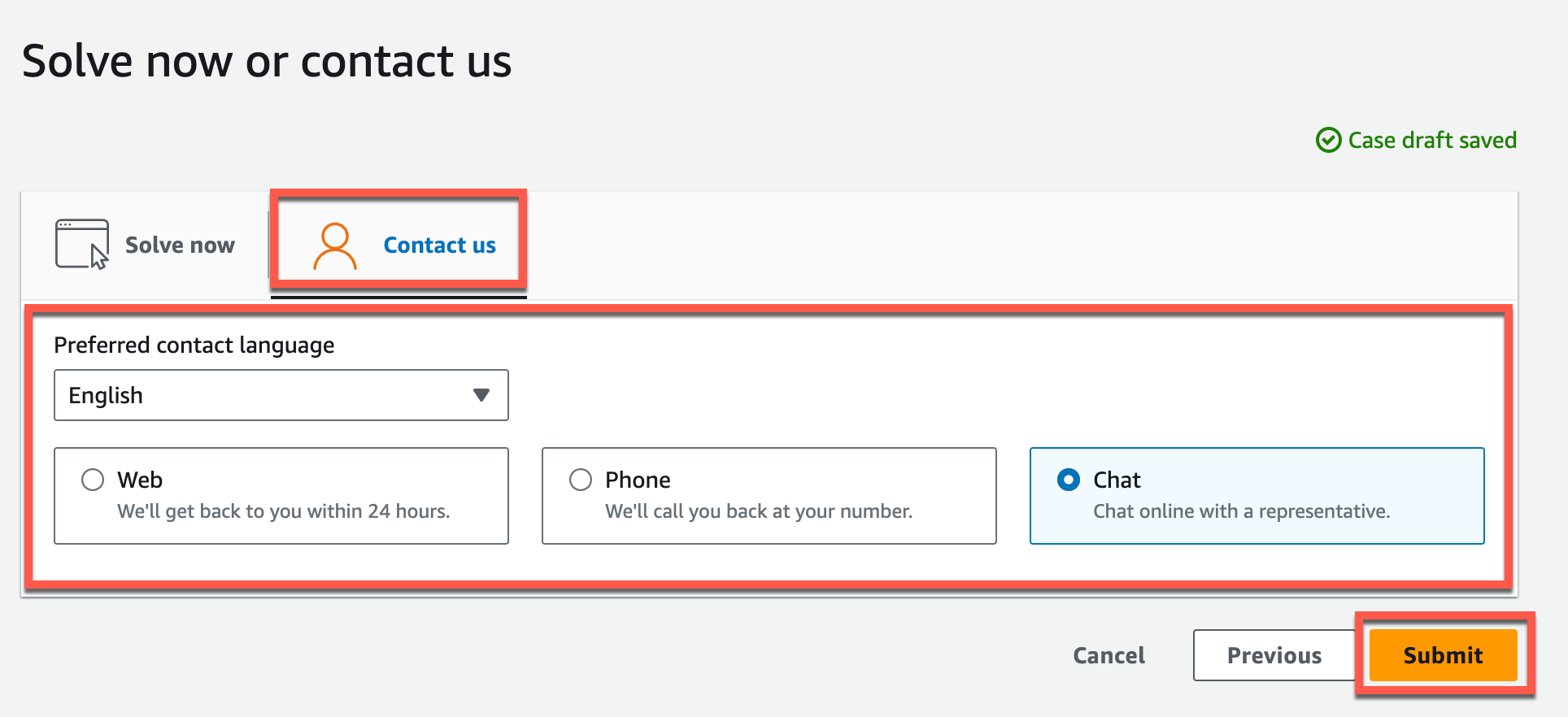

在立即解決中或聯絡我們執行下列動作:

-

在立即解決中,選取下一步。

-

在聯絡我們中,選擇您的偏好聯絡語言和偏好的聯絡方法。

-

選擇提交。將會顯示包含您的案例 ID 和詳細資訊的確認畫面。

-

AWS 客戶支援專員會盡快與您聯絡。如果列出的步驟有任何問題,專家可能會詢問您詳細資訊。如果已提供所有必要資訊,專家會在您的資料複製到您上面建立的 Amazon S3 儲存貯體後,立即通知您。