本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

設定ODBC使SSO用 Okta 外掛程式和 Okta 身分提供者

本頁說明如何設定 Amazon Athena ODBC 驅動程式和 Okta 外掛程式,以使用 Okta 身分識別提供者新增單一登入 (SSO) 功能。

必要條件

完成本教學課程中的步驟需要以下項目:

-

Amazon Athena ODBC 司機。如需下載連結,請查看Connect 到 Amazon Athena ODBC。

-

您要使用的「IAM角色SAML」。如需詳細資訊,請參閱《使用指南》中的〈為 SAML 2.0 聯合建立角色IAM〉。

-

Okta 帳戶。如需詳細資訊,請前往 Okta.com

。

在 Okta 中建立應用程式整合作業

首先,使用 Okta 儀表板建立和設定 SAML 2.0 應用程式,以進行單一登入 Athena。您可以使用 Okta 中現有的 Redshift 應用程式,設定對 Athena 的存取權。

在 Okta 中建立應用程式整合作業

-

在 Okta.com

上登入您帳戶的管理頁面。 -

在導覽窗格中,依序選擇 Applications (應用程式) 和 Applications (應用程式)。

-

在 Applications (應用程式) 頁面上,選擇 Browse App Catalog (瀏覽應用程式目錄)。

-

在 Browse App Integration Catalog (瀏覽應用程式整合目錄) 頁面的 Use Case (使用案例) 區段中,選擇 All Integrations (所有整合)。

-

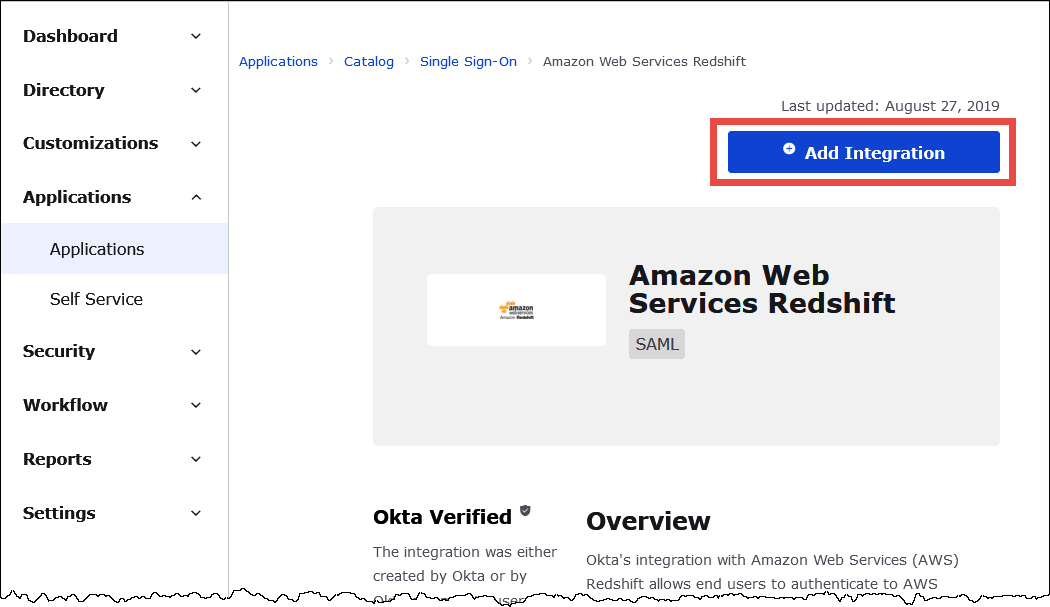

在搜索框中,輸入 Amazon Web Services Redshift,然後選擇 Amazon Web Services Red SAML shift。

-

選擇 Add Integration (新增整合作業)。

-

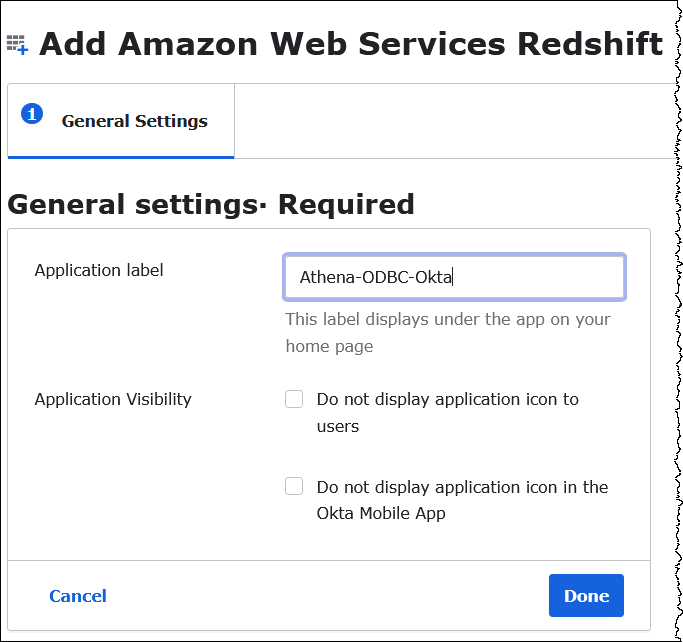

在 General Settings Required (必要的一般設定) 區段中,針對 Application (應用程式) 標籤輸入應用程式的名稱。本教程使用 Athena ODBC-Ok ta 的名稱。

-

選擇 Done (完成)。

-

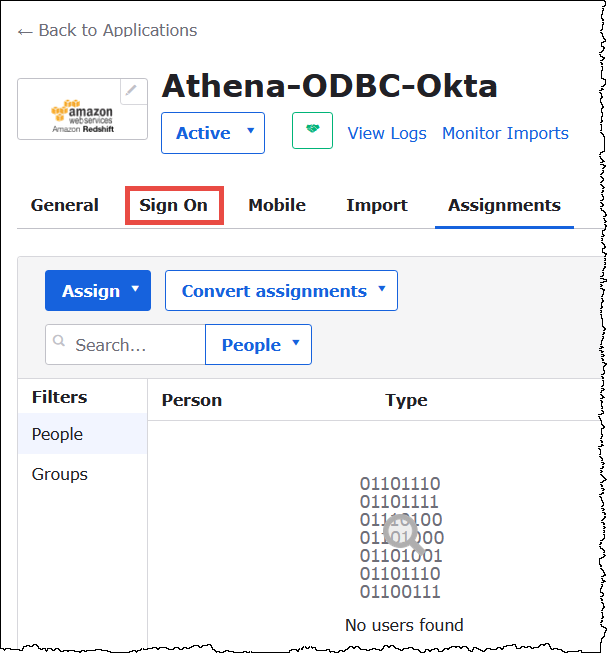

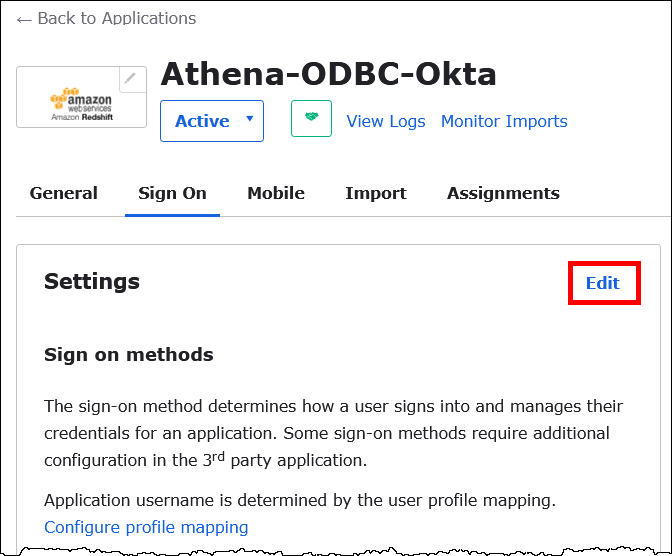

在 Okta 應用程式的頁面上 (例如,Athena ODBC-Okta),選擇登入。

-

在 Settings (設定) 區段中,選擇 Edit (編輯)。

-

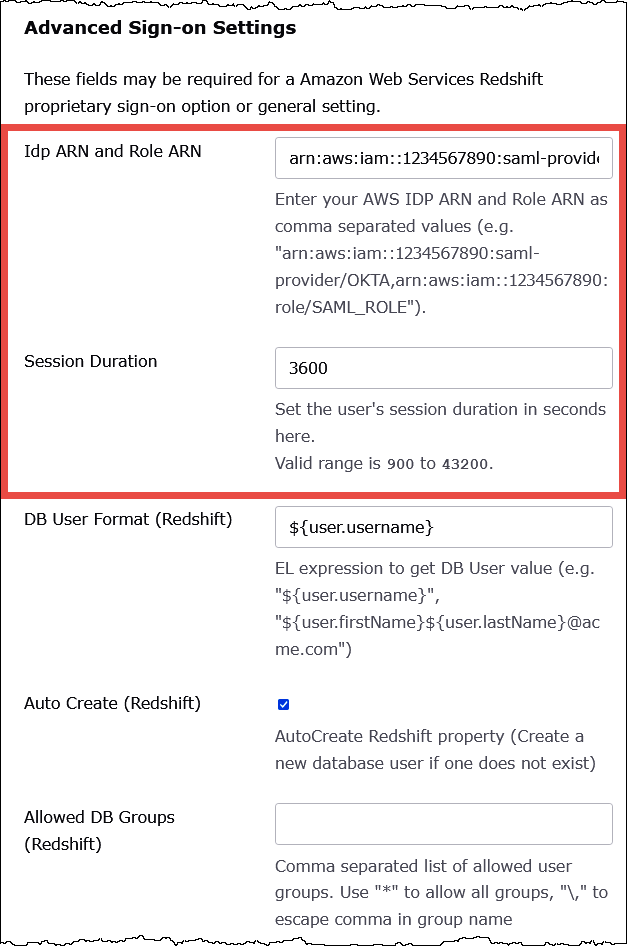

在 Advanced Sign-on Settings (進階登入設定) 區段設定下列值。

-

對於 IdP ARN 和角色 ARN,請以逗號分隔的值輸入您的 AWS IDPARN和角色ARN。如需有關IAM角色格式的資訊,請參閱《IAM使用指南》中的 < 設定驗證回應的SAML宣告 >。

-

在 Session Duration (工作階段持續時間) 輸入 900 秒到 43200 秒之間的值。本教學課程使用預設值 3600 (亦即 1 小時)。

Athena 不會使用「DbUser 格式」和 DBGroups「允許」設定。AutoCreate因此您不必設定這些欄位。

-

-

選擇 Save (儲存)。

從 Ok ODBC ta 擷取組態資訊

現在您已經建立了 Okta 應用程式,就可以擷取應用程式的 ID 和 IdP 主機了。URL稍後當您設定ODBC連線至 Athena 時,您將需要這些功能。

從 Okta 擷取的組態資訊ODBC的步驟

-

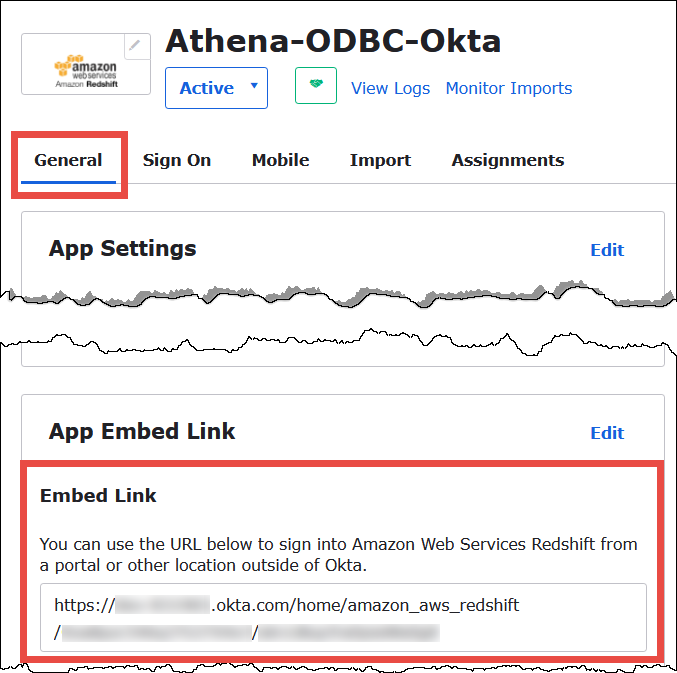

選擇 Okta 應用程式的 General (一般) 標籤,接著向下捲動至 App Embed Link (應用程式內嵌連結) 區段。

您的嵌入連結URL格式如下:

https://trial-1234567.okta.com/home/amazon_aws_redshift/Abc1de2fghi3J45kL678/abc1defghij2klmNo3p4 -

從您的嵌入連結URL中擷取並儲存下列片段:

-

第一個區段中

https://之後到okta.com(含) 的內容 (例如 trial-1234567.okta.com)。這是您的 IdP 主機。 -

的最後兩個區段URL,包括中間的正斜線。這些段是兩個 20 個字符的字符串,混合了數字和大小寫字母(例如,ABC1de2fGhi3J45Kl678/ABC1 klmNo DefghiJ2 3p4)。這是您的應用程式 ID。

-

將使用者新增至 Okta 應用程式

現在您可以準備將使用者新增至 Okta 應用程式。

將使用者新增至 Okta 應用程式

-

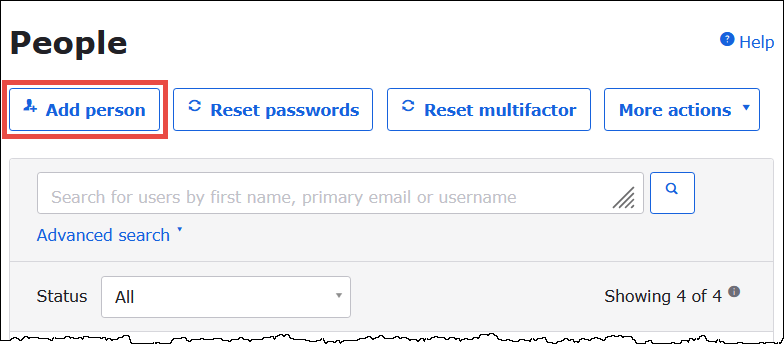

在左側導覽窗格中,選擇 Directory (目錄),然後選擇 People (人員)。

-

選擇 Add Person (新增人員)。

-

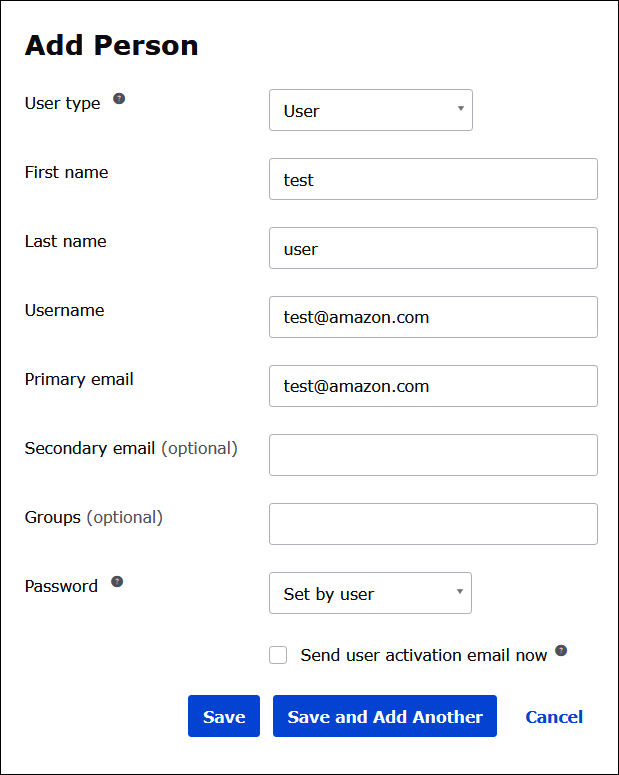

在 Add Person (新增人員) 對話方塊中輸入下列資訊。

-

輸入 First name (名字) 和 Last name (姓氏) 的值。本教學課程使用的是

test user。 -

輸入 Username (使用者名稱) 和 Primary email (主要電子郵件) 的值。對於這兩個欄位,本教學課程皆使用

test@amazon.com。您對密碼的安全要求可能不盡相同。

-

-

選擇 Save (儲存)。

現在,您可以準備將所建立的使用者指派給您的應用程式。

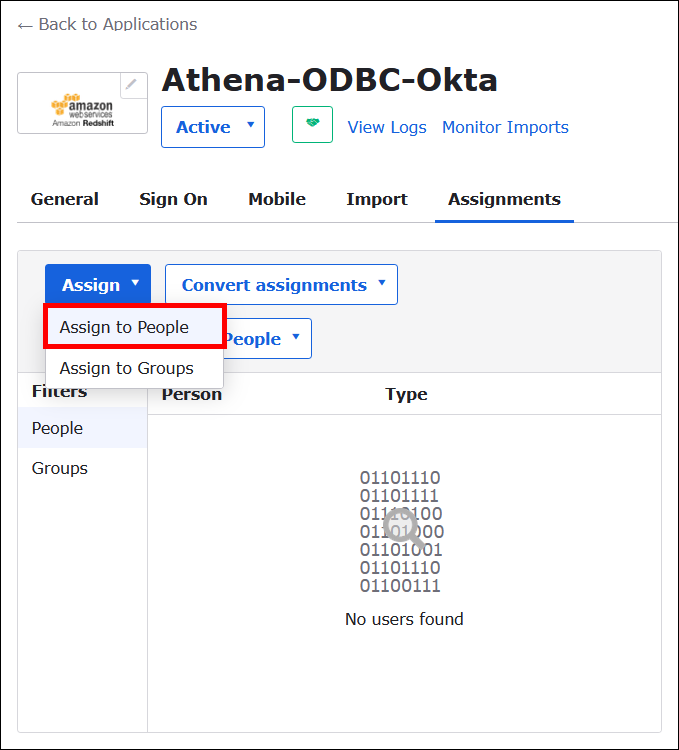

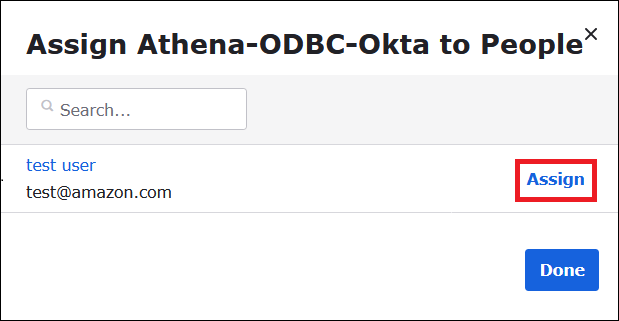

將使用者指派給應用程式

-

在瀏覽窗格中,選擇 [應用程式]、[應用程式],然後選擇應用程式的名稱 (例如,Athena-ODBC-Okta)。

-

選擇 Assign (指派),然後選擇 Assign to People (指派給人員)。

-

為您的使用者選擇 Assign (指派) 選項,然後選擇 Done (完成)。

-

畫面出現提示時,選擇 Save and Go Back (儲存並返回)。對話方塊會顯示使用者的狀態為 Assigned (已指派)。

-

選擇完成。

-

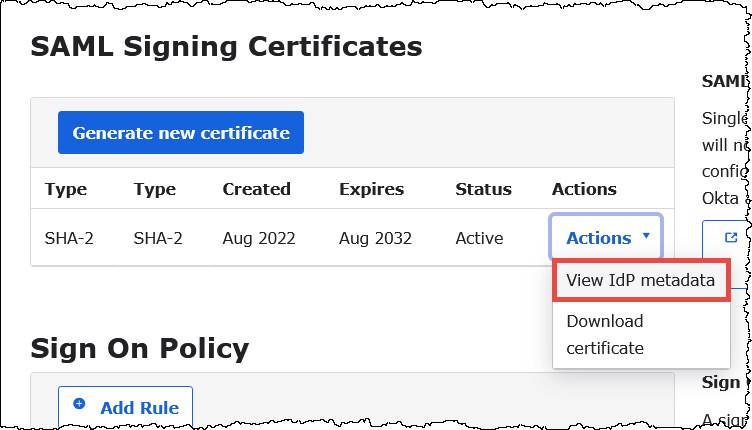

選擇 Sign On (登入) 標籤。

-

向下捲動至「SAML簽署憑證」區段。

-

選擇 Actions (動作)。

-

開啟內容功能表 (按一下滑鼠右鍵),選擇 View IdP metadata (檢視 IdP 中繼資料),然後選擇瀏覽器選項以儲存檔案。

-

以

.xml為副檔名儲存檔案。

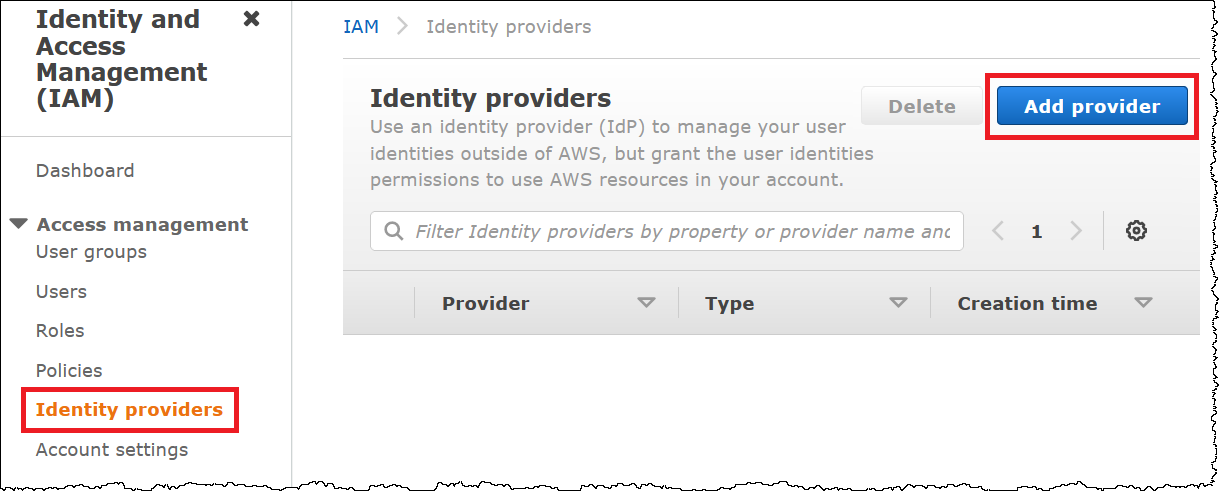

建立 AWS SAML身分識別提供者和角色

現在,您已準備好將中繼資料XML檔案上傳到中的IAM主控台 AWS。您將使用此檔案來建立 AWS SAML身分識別提供者和角色。請使用 AWS 服務管理員帳戶執行這些步驟。

若要在中建立SAML身分識別提供者和角色 AWS

-

登入 AWS Management Console 並開啟IAM主控台,位於https://console.aws.amazon.com/IAM/

。 -

在導覽窗格中,選擇 Identity providers (身分提供者),然後選擇 Add provider (新增提供者)。

-

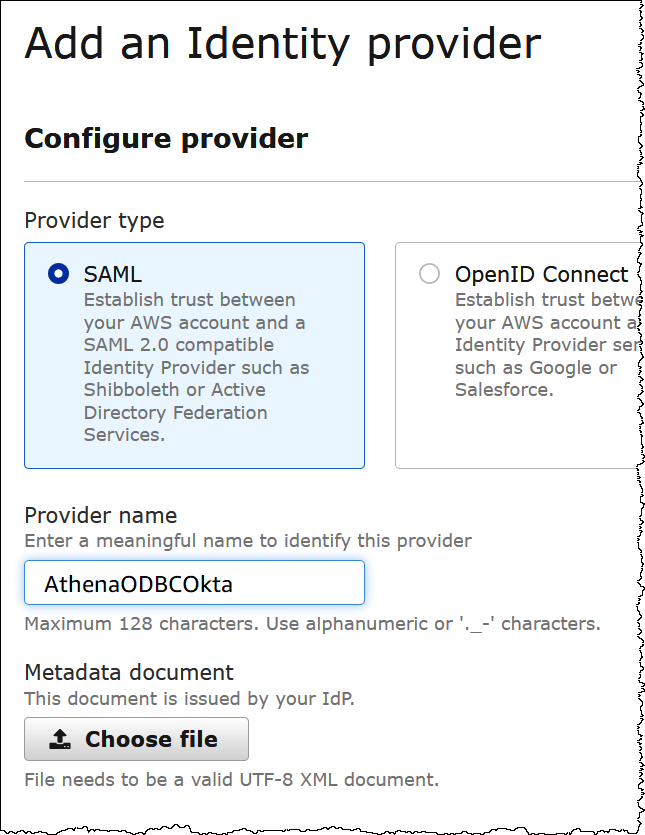

在 Add an Identity provider (新增身分提供者) 頁面的 Configure provider (設定提供者) 位置,輸入下列資訊。

-

針對提供者類型,選擇SAML。

-

在 Provider name (提供者名稱) 輸入提供者的名稱,例如

AthenaODBCOkta。 -

對於「中繼資料」文件,請使用「選擇檔案」選項來上傳您下載的身分識別提供者 (IdP) 中繼資料XML檔案。

-

-

選擇 Add provider (新增提供者)。

為 Athena 和 Amazon S3 存取建立IAM角色

現在,您已經準備好為 Athena 和 Amazon S3 存取建立IAM角色了。您會將這個角色指派給您的使用者,如此一來,該使用者就能透過單一登入機制存取 Athena。

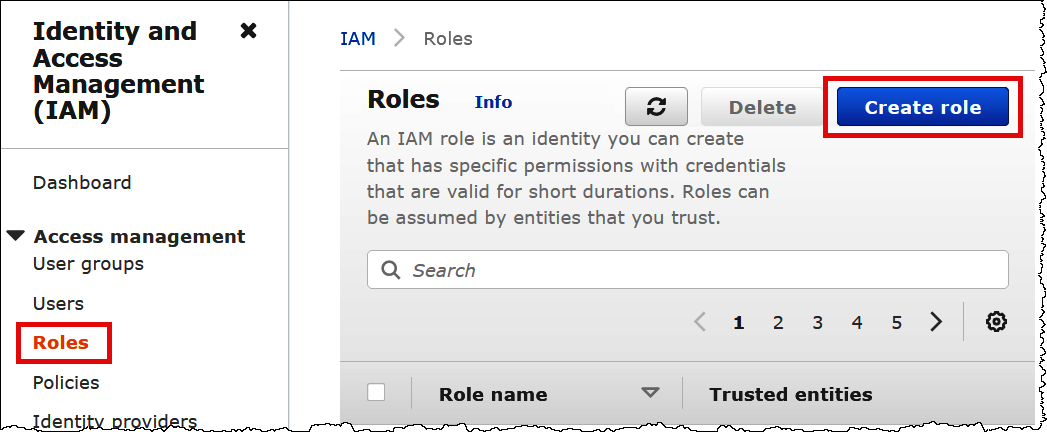

若要為您的使用者建立IAM角色

-

在IAM主控台瀏覽窗格中,選擇 [角色],然後選擇 [建立角色]。

-

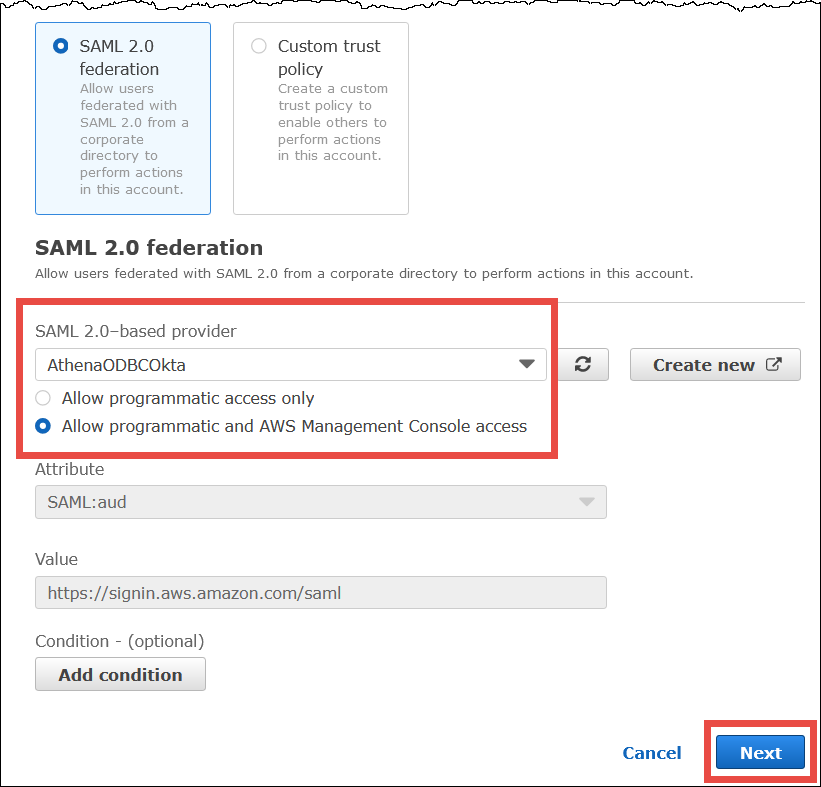

在 Create role (建立角色) 頁面上選擇下列選項:

-

針對 [選取信任實體的類型],選擇 [SAML2.0 同盟]。

-

對於以 SAML2.0 為基礎的提供者,請選擇您建立的SAML身分識別提供者 (例如 A thenaODBCOkta)。

-

選取允許程式設計和 AWS Management Console 存取。

-

-

選擇 Next (下一步)。

-

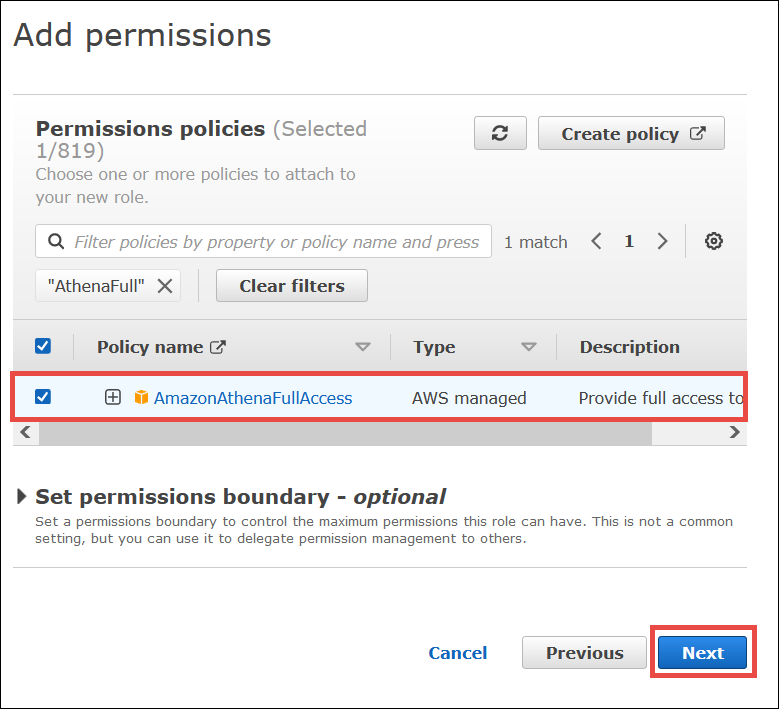

在 [新增權限] 頁面上,對於篩選原則

AthenaFull,輸入,然後按ENTER。 -

選取

AmazonAthenaFullAccess受管政策,然後選擇 Next (下一步)。

-

在 Name, review, and create (命名、檢閱及建立) 頁面上的 Role name (角色名稱) 位置,輸入角色的名稱 (例如

Athena-ODBC-OktaRole),然後選擇 Create role (建立角色)。

設定 Okta ODBC 與 Athena 的連線

現在您可以使用 Windows 中的ODBC資料來源程式設定 Okta 與 Athena 的ODBC連線了。

設定您與 Athena 的 Okta ODBC 連線

-

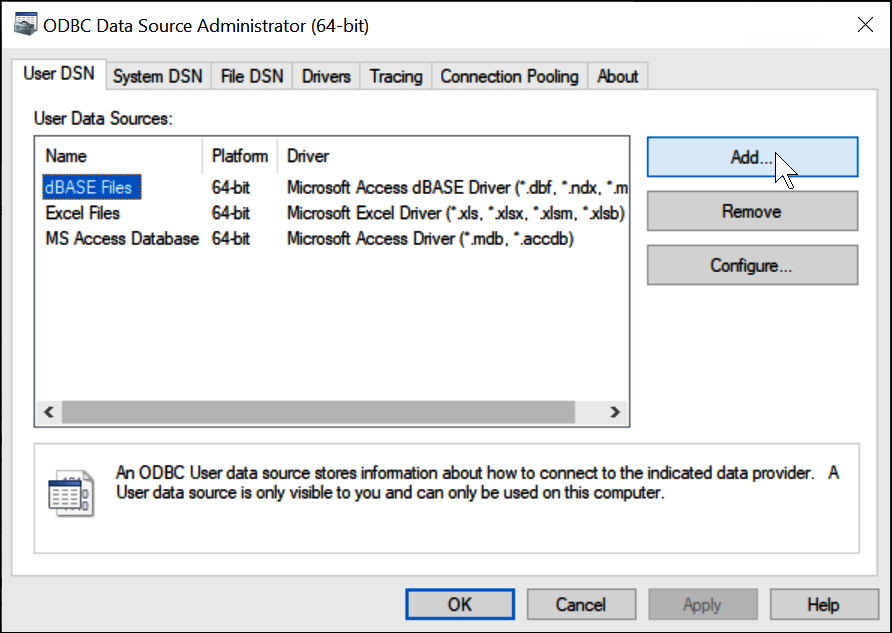

在 Windows 中,啟動「資ODBC料來源」程式。

-

在「ODBC資料來源管理員」程式中,選擇「新增」。

-

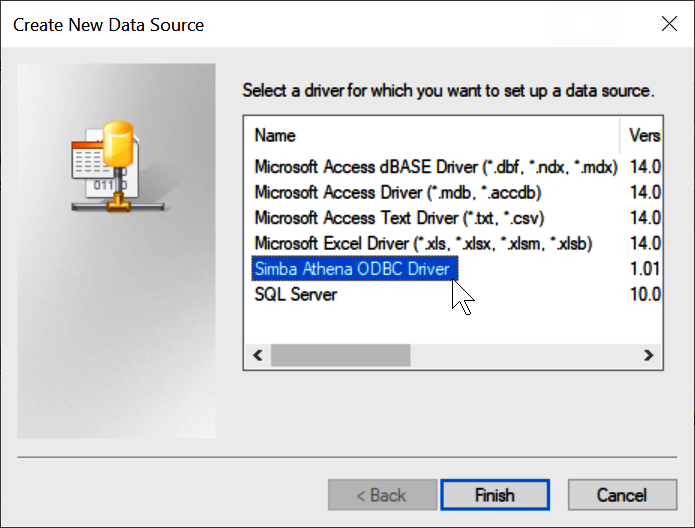

選擇辛巴 Athena ODBC 驅動程序,然後選擇完成。

-

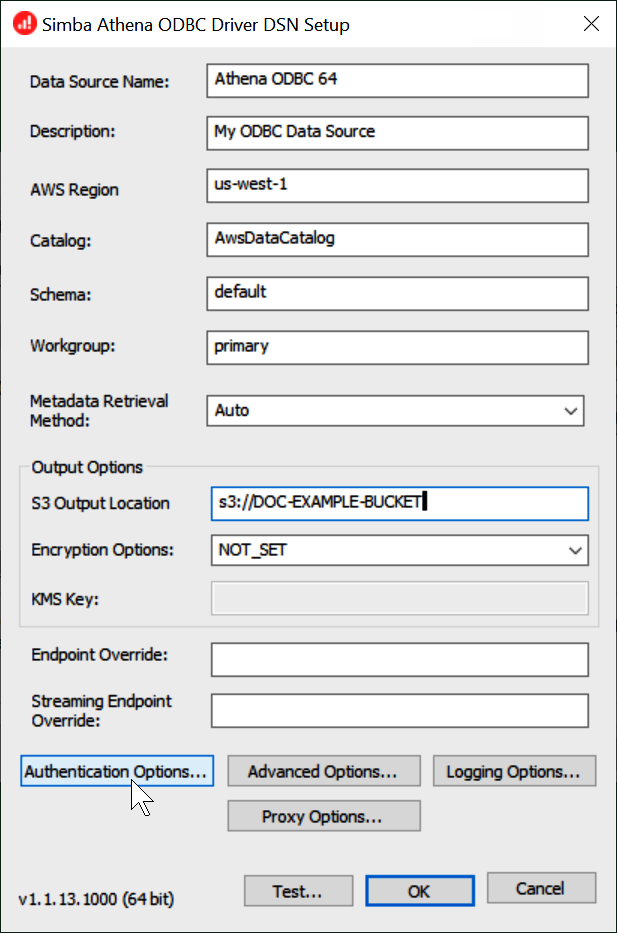

在「Simba Athena ODBC 驅動程式DSN設定」對話方塊中,輸入描述的值。

-

在 Data Source Name (資料來源名稱),為您的資料來源輸入名稱,例如

Athena ODBC 64。 -

在 Description (描述) 輸入對資料來源的描述。

-

針對 AWS 區域,輸入您 AWS 區域 正在使用的項目 (例如

us-west-1)。 -

在 S3 Output Location (S3 輸出位置) 輸入您要存放輸出內容的 Amazon S3 路徑。

-

-

選擇 Authentication Options (身分驗證選項)。

-

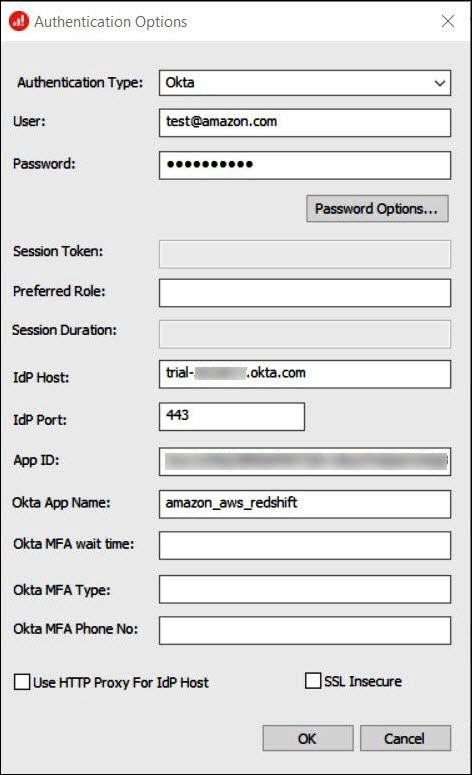

在 Authentication Options (身分驗證選項) 對話方塊中,選擇或輸入以下值。

-

在 Authentication Type (身分驗證類型) 選擇 Okta。

-

在 User (使用者) 輸入您的 Okta 使用者名稱。

-

在 Password (密碼) 輸入您的 Okta 密碼。

-

在 IdP Host (IdP 主機) 輸入您先前記下的值,例如

trial-1234567.okta.com。 -

在 IdP Port (IdP 連接埠) 輸入

443。 -

在 App ID (應用程式 ID) 輸入您先前記下的值 (Okta 內嵌連結的最後兩個區段)。

-

在 Okta App Name (Okta 應用程式名稱) 輸入

amazon_aws_redshift。

-

-

選擇 OK (確定)。

-

選擇 Test (測試) 來測試連線,或選擇 OK (確定) 完成操作。