本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

在 中初始化叢集 AWS CloudHSM

建立叢集並在 中新增硬體安全模組 (HSM) 之後 AWS CloudHSM,您可以初始化叢集。完成下列主題中的步驟來初始化 叢集。

注意

初始化叢集之前,請檢閱您可以用來驗證 HSM 的身分和真實性的程序。此程序為選擇性,且只能在叢集初始化前使用。將叢集初始化後,您無法使用此程序來取得您的憑證或驗證 HSM。

步驟 1. 取得叢集 CSR

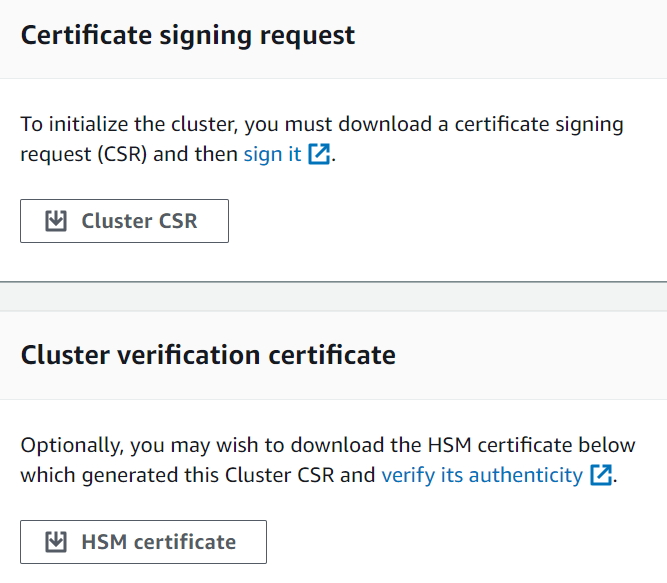

初始化叢集之前,您必須下載並簽署憑證簽署請求 (CSR),CSR 是由叢集的第一個 HSM 產生。如果您之前已依照驗證叢集的 HSM 身分中的步驟操作,則您已有 CSR,可以直接簽署。否則,請使用 AWS CloudHSM 主控台

重要

如要初始化叢集,您的信任錨點必須符合 RFC 5280

如使用 X509v3 延伸功能,則必須存在 X509v3 基本限制條件延伸。

信任錨點必須是自我簽署的憑證。

延伸值不得相互衝突。

步驟 2. 簽署 CSR

現在,您必須建立自我簽署的簽署憑證,並使用它來簽署您的叢集 CSR。此步驟不需要 AWS CLI ,而且 shell 不需要與 AWS 您的帳戶建立關聯。若要簽署 CSR,您必須執行以下操作:

完成上一節 (請參閱 步驟 1. 取得叢集 CSR)。

建立私有金鑰。

使用私有金鑰來建立簽署憑證。

簽署您的叢集 CSR。

建立私有金鑰。

注意

針對生產叢集,應使用信任的隨機來源以安全的方式建立您想建立的金鑰。我們建議您使用安全的離站和離線 HSM 或其他同等項目。安全地存放金鑰。金鑰會建立叢集的身分識別,以及您對叢集所包含的 HSM 的唯一控制權。

在開發和測試時,您可以使用任何方便的工具 (如 OpenSSL) 來建立和簽署叢集憑證。下列範例說明如何建立金鑰。在使用該金鑰建立自我簽署憑證 (請見以下) 後,您應該妥善存放它。若要登入 AWS CloudHSM 執行個體,憑證必須存在,但私有金鑰不會存在。

使用下列命令來建立私有金鑰。初始化 AWS CloudHSM 叢集時,您必須使用 RSA 2048 憑證或 RSA 4096 憑證。

$openssl genrsa -aes256 -out customerCA.key 2048Generating RSA private key, 2048 bit long modulus ........+++ ............+++ e is 65537 (0x10001) Enter pass phrase for customerCA.key: Verifying - Enter pass phrase for customerCA.key:

使用私有金鑰來建立自我簽署憑證。

您用來建立生產叢集私有金鑰的信任硬體,也應該提供軟體工具來產生使用該金鑰的自我簽署憑證。以下範例使用 OpenSSL 和您在上個步驟中建立的私有金鑰來建立簽署憑證。憑證有效期限是 10 年 (3652 天)。請閱讀畫面上的指示,並依照提示操作。

$openssl req -new -x509 -days 3652 -key customerCA.key -out customerCA.crtEnter pass phrase for customerCA.key: You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]: State or Province Name (full name) [Some-State]: Locality Name (eg, city) []: Organization Name (eg, company) [Internet Widgits Pty Ltd]: Organizational Unit Name (eg, section) []: Common Name (e.g. server FQDN or YOUR name) []: Email Address []:

此命令會建立名為 customerCA.crt 的憑證檔案。將此憑證放在您要從中連線到 AWS CloudHSM 叢集的每個主機上。如果您替檔案取了其他名稱,或將其存放在主機根目錄以外的路徑,請據此編輯您的用戶端組態檔案。使用您剛建立的憑證和私有金鑰來簽署後續步驟中的叢集憑證簽署請求 (CSR)。

簽署叢集 CSR

您用來建立生產叢集私有金鑰的信任硬體,也應該提供工具來簽署使用該金鑰的 CSR。以下範例會使用 OpenSSL 來簽署叢集的 CSR。範例會使用您的私有金鑰和以及在先前步驟中建立的自我簽署憑證。

$openssl x509 -req -days 3652 -in<cluster ID>_ClusterCsr.csr \ -CA customerCA.crt \ -CAkey customerCA.key \ -CAcreateserial \ -out<cluster ID>_CustomerHsmCertificate.crtSignature ok subject=/C=US/ST=CA/O=Cavium/OU=N3FIPS/L=SanJose/CN=HSM:<HSM identifier>:PARTN:<partition number>, for FIPS mode Getting CA Private Key Enter pass phrase for customerCA.key:

此命令會建立名為 <cluster ID>_CustomerHsmCertificate.crt

步驟 3。初始化叢集

使用已簽署的 HSM 憑證和簽署憑證來初始化您的叢集。您可以使用 AWS CloudHSM 主控台