本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

MAC 中的安全性 AWS Direct Connect

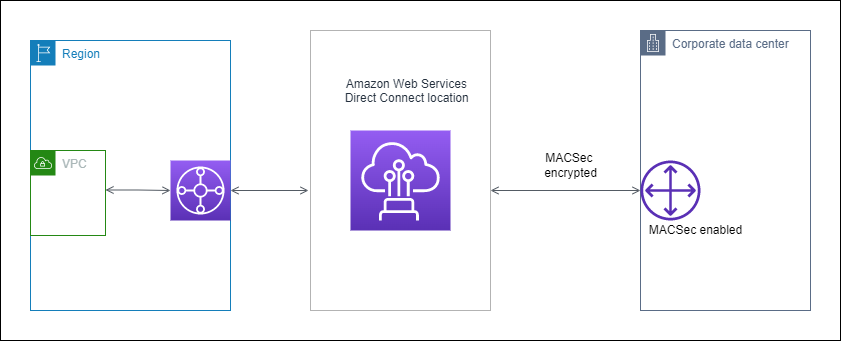

MAC 安全 (MACsec) 是提供資料機密性、資料完整性和資料來源真實性IEEE的標準。MACSec 透過與 的交叉連線提供第 2 point-to-point 層加密 AWS。MACSec 在二個第 3 層路由器之間的第 2 層運作,並在第 2 層網域上提供加密。所有流經與資料中心和區域互連之 AWS 全球網路的資料,都會在離開資料中心之前,在實體層自動加密。

在下圖中,專用連線和您的內部部署資源都必須支援 MACsec。透過專用連線往返資料中心的第 2 層流量會經過加密。

MACsec 概念

以下是 的關鍵概念MACsec:

-

MAC 安全性 (MACsec) — 802.1 第 2 層標準,可提供資料機密性、資料完整性和資料來源真實性。 IEEE如需通訊協定的詳細資訊,請參閱 802.1AE:MAC安全 (MACsec)

。 -

MACsec 秘密金鑰 — 預先共用的金鑰,可建立客戶內部部署路由器與 AWS Direct Connect 位置連接埠之間的MACsec連線。金鑰是由連線結束時的裝置使用您提供給 AWS 且也在您的裝置上佈建的 CKN/CAK 對產生。

-

連線金鑰名稱 (CKN) 和連線關聯金鑰 (CAK) — 此對中的值用於產生MACsec秘密金鑰。您可以產生配對值、將它們與 AWS Direct Connect 連線建立關聯,並在 AWS Direct Connect 連線結束時在邊緣裝置上佈建這些值。

MACsec 金鑰輪換

輪換金鑰時,金鑰鏈支援MACsec金鑰輪換。Direct Connect MACsec支援容量高達三個 CKN/CAK 對的MACsec金鑰鏈。您可以使用 associate-mac-sec-key命令,將 CKN/CAK 對與現有的MACsec已啟用連線建立關聯。然後,您可以在 AWS Direct Connect 連線結束時的裝置上設定相同的 CKN/CAK 對。Direct Connect 裝置將嘗試使用最後一個儲存的金鑰進行連線。如果該金鑰未與裝置上的金鑰重疊,Direct Connect 會繼續使用先前的工作金鑰。

如需使用 的資訊associate-mac-sec-key,請參閱 associate-mac-sec-key

支援的連線

MACsec 可在專用連線上使用。如需如何訂購支援 的連線的詳細資訊MACsec,請參閱 AWS Direct Connect

MACsec 在專用連線上

下列可協助您MACsec熟悉 AWS Direct Connect 專用連線。使用 無需額外費用MACsec。

您可以在 中找到在專用連線MACsec上設定 的步驟開始使MACsec用專用連線。在專用連線MACsec上設定 之前,請注意下列事項:

-

MACsec 在所選存在點的 10 Gbps 、100 Gbps 和 400 Gbps 專用 Direct Connect 連線上支援 。對於這些連線,支援下列MACsec密碼套件:

-

對於 10Gbps 連線,GCM-AES-256 和 GCM-AES-XPN-256。

-

對於 100 Gbps 和 400 Gbps 連線, GCM-AES-XPN-256。

-

-

僅支援 256 位元MACsec金鑰。

-

100Gbps 和 400 Gbps 連線需要擴充封包編號 (XPN)。對於 10Gbps 連線,Direct Connect 支援 GCM-AES-256 和 GCM-AES-XPN-256。100 Gbps 和 400 Gbps 專用連線等高速連線可以快速耗盡 MACsec的原始 32 位元封包編號空間,這需要您每隔幾分鐘輪換加密金鑰,以建立新的連線關聯。為了避免這種情況,IEEEStd 802.1AEbw-2013 修訂引入了擴展的封包編號,將編號空間增加到 64 位元,從而減少金鑰輪換的及時性要求。

-

安全頻道識別符 (SCI) 為必要項目,且必須開啟。此設定無法調整。

-

IEEE 802.1Q (Dot1q/VLAN) 標籤偏移/dot1 q-in-clear 不支援將VLAN標籤移至加密承載之外。

如需 Direct Connect 和 的詳細資訊MACsec,請參閱 的 MACsec章節AWS Direct Connect FAQs

MACsec 專用連線的先決條件

在專用連線MACsec上設定 之前,請先完成下列任務。

-

為MACsec秘密金鑰建立 CKN/CAK 對。

您可以使用開放的標準工具建立配對。配對必須符合 步驟 4:設定內部部署路由器 中指定的要求。

-

請確定您在支援 的連線結束時有裝置MACsec。

-

必須開啟安全頻道識別符 (SCI)。

-

僅支援 256 位元MACsec金鑰,提供最新的進階資料保護。

服務連結角色

AWS Direct Connect 使用 AWS Identity and Access Management (IAM) 服務連結角色 。服務連結角色是直接連結至 的唯一IAM角色類型 AWS Direct Connect。服務連結角色由 預先定義, AWS Direct Connect 並包含服務 AWS 代表您呼叫其他服務所需的所有許可。服務連結角色可讓您更 AWS Direct Connect 輕鬆地設定,因為您不必手動新增必要的許可。 AWS Direct Connect 會定義其服務連結角色的許可,除非另有定義,否則 AWS Direct Connect 只能擔任其角色。定義的許可包括信任政策和許可政策,該許可政策無法連接到任何其他IAM實體。如需詳細資訊,請參閱Direct Connect 的服務連結角色。

MACsec 預先共用CKN/CAK金鑰考量

AWS Direct Connect CMKs 針對您與連線或 相關聯的預先共用金鑰使用 受 AWS 管理LAGs。Secrets Manager 會將預先共用的 CKN和 CAK對儲存為 Secrets Manager 根金鑰加密的秘密。如需詳細資訊,請參閱 AWS Key Management Service 開發人員指南 中的 AWS 受管CMKs。

儲存的金鑰依設計為唯讀,但您可以使用 AWS Secrets Manager 主控台或 來排程七到三十天的刪除API。當您排程刪除時,CKN無法讀取 ,這可能會影響您的網路連線。發生這種情況時,我們將採用以下規則:

-

如果連線處於擱置狀態,我們會將 CKN與連線取消關聯。

-

如果連線處於可用狀態,我們會透過電子郵件通知連線擁有者。如果您在 30 天內未採取任何動作,我們會將 CKN 與您的連線取消關聯。

當我們取消最後一個 CKN與連線的關聯,並將連線加密模式設定為「必須加密」時,我們會將模式設定為「should_encrypt」,以防止封包突然遺失。