本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

安全性的最佳實務

本指南提供保護依賴的資訊、系統和資產的建議,EKS同時透過風險評估和緩解策略提供商業價值。此處的指引是一系列最佳實務指南的一部分,該指南AWS正在發佈,以協助客戶EKS根據最佳實務實作。績效、卓越營運、成本最佳化和可靠性指南將在未來幾個月提供。

本指南的使用方式

本指南適用於負責實作和監控EKS叢集及其支援工作負載之安全控制有效性的安全從業人員。本指南會組織成不同的主題區域,以便於使用。每個主題都從簡短概觀開始,接著是保護EKS叢集的建議和最佳實務清單。不需要以特定順序讀取主題。

了解共同責任模型

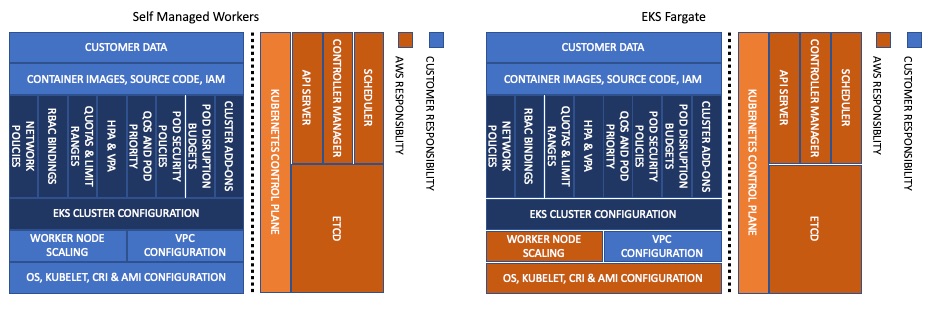

使用 等受管服務時,安全性和合規性被視為共同的責任EKS。一般而言, AWS 負責保護雲端的安全,而身為客戶的您負責保護雲端的安全。透過 EKS, AWS 負責管理受EKS管 Kubernetes 控制平面。這包括 Kubernetes 控制平面節點、ETCD資料庫和其他必要的基礎設施AWS,以提供安全可靠的服務。身為 的消費者EKS,您主要負責本指南中的主題,例如 Pod 安全IAM、執行期安全、網路安全等。

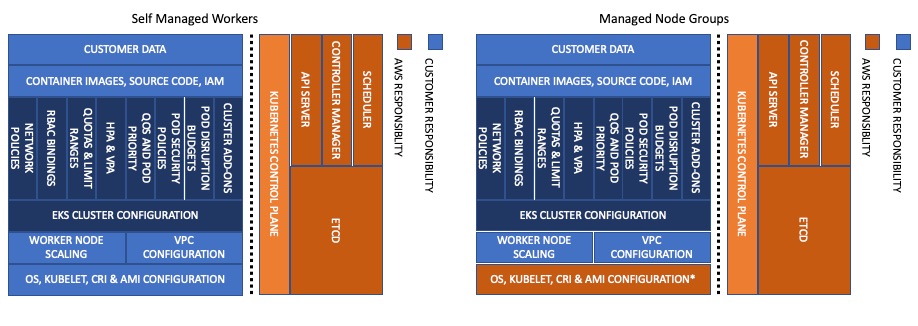

在基礎設施安全方面, AWS將在您從自我管理的工作者、受管節點群組到 Fargate 時承擔其他責任。例如,使用 Fargate, AWS 會負責保護用來執行 Pod 的基礎執行個體/執行期。

共同責任模型 - Fargate

AWS 也將負責使用 Kubernetes 修補程式版本和安全修補程式來保持EKS最佳化AMI的最新狀態。使用受管節點群組 (MNG) 的客戶負責AMI透過 EKS API、CLI、Cloudformation 或AWS主控台,將節點群組升級至最新的 。此外,與 Fargate 不同, MNGs 不會自動擴展您的基礎設施/叢集。這可以由叢集自動擴展器

共同責任模型 - MNG

在設計您的系統之前,請務必了解您的責任與服務供應商 (AWS) 之間的分界線。

如需有關共同責任模型的其他資訊,請參閱 https://aws.amazon.com/compliance/shared-responsibility-model/

簡介

使用 受管 Kubernetes 服務時,有幾個相關的安全最佳實務領域EKS:

-

身分和存取權管理

-

Pod 安全性

-

執行期安全性

-

網路安全

-

多租戶

-

多租戶的多帳戶

-

Detective 控制項

-

基礎設施安全性

-

資料加密和秘密管理

-

法規合規

-

事件回應和鑑識

-

Image Security

在設計任何系統時,您需要考慮其安全影響,以及可能會影響您安全狀態的實務。例如,您需要控制誰可以對一組資源執行動作。您也需要快速識別安全事件、保護系統和服務免於未經授權的存取,以及透過資料保護維護資料機密性和完整性的能力。擁有一組定義明確且排練的程序來回應安全事件,也會改善您的安全狀態。這些工具和技術之所以重要,因為能支援諸多目的,例如防止財務損失或遵循法規義務。

AWS 透過提供一組豐富的安全服務,這些服務根據廣泛的安全意識客戶的意見回饋而進化,協助組織實現其安全與合規目標。透過提供高度安全的基礎,客戶可以在「未區分的繁重物」上花費更少的時間,並在達成其業務目標上花費更多的時間。

意見回饋

本指南將於 發佈 GitHub ,以便收集更廣泛的 EKS/Kubernetes 社群的直接意見回饋和建議。如果您有最佳實務,而您認為我們應該包含在指南中,請在 GitHub 儲存庫中提交問題或提交 PR。我們的目標是在服務中新增新功能或新最佳實務演進時定期更新指南。

深入閱讀

Kubernetes 安全白皮書

也CNCF發佈了一份有關雲端原生安全性的白皮書

工具和資源

Amazon EKS Security Immersion 研討會