本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用共用中的VPC端點設定對 Amazon Keyspaces 的跨帳戶存取 VPC

您可以創建不同的 AWS 帳戶 將資源與應用程式分開。例如,您可以為 Amazon Keyspaces 表格建立一個帳戶、在開發環境中為應用程式建立不同的帳戶,以及為生產環境中的應用程式建立另一個帳戶。本主題將引導您完成使用共用中的界面VPC端點為 Amazon Keyspaces 設定跨帳戶存取所需的組態步驟。VPC

如需如何設定 Amazon Keyspaces 間VPC端點的詳細步驟,請參閱步驟 3:建立 Amazon Keyspaces 的VPC端點。

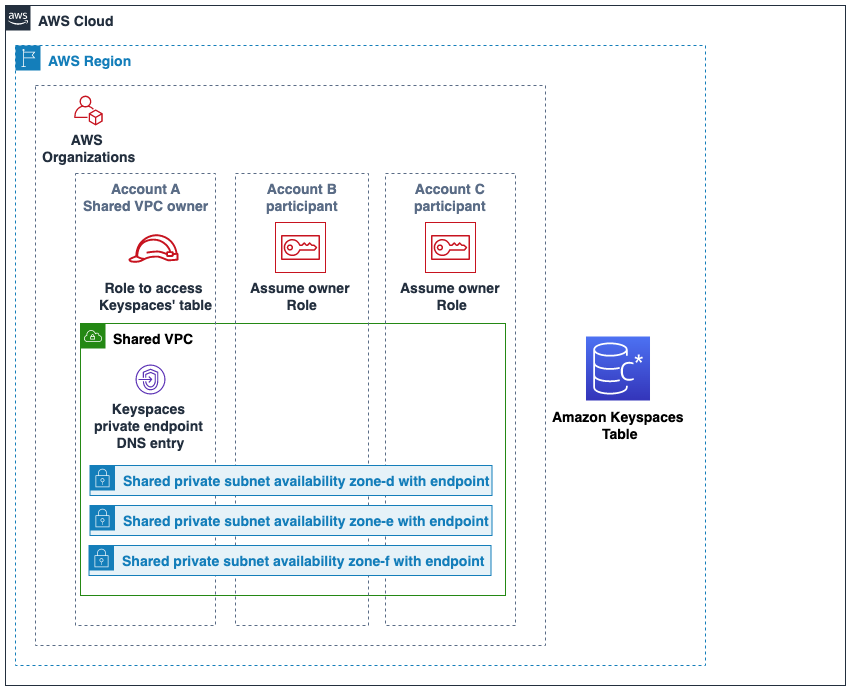

在此示例中,我們在共享中使用以下三個帳戶VPC:

Account A— 此帳戶包含基礎設施,包括VPC端點、VPC子網路和 Amazon Keyspaces 表。Account B— 此帳戶包含開發環境中的應用程式,該應用程式需要連線至中的 Amazon Keyspaces 表格Account A。Account C— 此帳戶包含生產環境中的應用程式,該應用程式需要連線至中的 Amazon Keyspaces 表格Account A。

Account A是包含Account B和Account C需要訪問的資源的帳戶,信任帳戶Account A也是如此。 Account B並且Account C是具有需要存取中資源之主體的帳戶Account A,以Account B及Account C是受信任的帳戶。信任帳戶會透過共IAM用角色來授與受信任帳戶的權限。下列程序概述了中所需的組態步驟Account A。

的組態 Account A

使用 AWS Resource Access Manager ,以建立子網路的資源共用,並與和共用私有

Account B子網路Account C。Account B現在Account C可以在已與他們共享的子網中查看和創建資源。創建由提供支持的 Amazon Keyspaces 私有VPC端點 AWS PrivateLink。 這會跨共用子網路和 Amazon Keyspaces 服務端點的DNS項目建立多個端點。

創建一個 Amazon 密 Keyspaces 間和表。

建立可完整存取 Amazon Keyspaces 表格的IAM角色、讀取 Amazon Keyspaces 系統資料表的存取權限,以及能夠描述 Amazon EC2 VPC 資源,如下列政策範例所示。

{ "Version": "2012-10-17", "Statement": [ { "Sid": "CrossAccountAccess", "Effect": "Allow", "Action": [ "ec2:DescribeNetworkInterfaces", "ec2:DescribeVpcEndpoints", "cassandra:*" ], "Resource": "*" } ] }設定IAM角色信任原則,

Account C以Account B及可假設為受信任帳戶,如下列範例所示。{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111111111111:root" }, "Action": "sts:AssumeRole", "Condition": {} } ] }如需跨帳戶IAM政策的詳細資訊,請參閱IAM使用者指南中的跨帳戶政策。

Account B和中的組態 Account C

在

Account B和中Account C,建立新角色並附加下列原則,以允許主參與者擔任在中建立的共用角色Account A。{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "ec2.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }允許主參與者假設共用角色是

AssumeRoleAPI使用 AWS Security Token Service (AWS STS). 如需詳細資訊,請參閱為其他IAM使用者提供存取權 AWS 帳戶 您在IAM用戶指南中擁有的。在

Account B和中Account C,您可以建立使用SIGV4身份驗證外掛程式的應用程式,該應用程式允許應用程式假設共用角色Account A透過共VPC用中的VPC端點連接到位於中的 Amazon Keyspaces 表。如需SIGV4驗證外掛程式的詳細資訊,請參閱建立以程式設計方式存取 Amazon Keyspaces 的登入資料 。