本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

產生資料金鑰對

非對稱KMS金鑰代表資料金鑰對 。資料金鑰對是非對稱的資料金鑰,由數學上相關的公有金鑰和私有金鑰組成。它們旨在用於用戶端加密和解密、在 外部簽署和驗證 AWS KMS,或在兩個對等之間建立共用密碼。

與 OpenSSL 等工具產生的資料金鑰對不同, 會在您指定的對稱加密金鑰下 AWS KMS 保護每個資料金鑰對 AWS KMS 中的私有KMS金鑰。不過, AWS KMS 不會儲存、管理或追蹤您的資料金鑰對,或使用資料金鑰對執行密碼編譯操作。您必須在 AWS KMS外部使用和管理資料金鑰對。

建立資料金鑰對

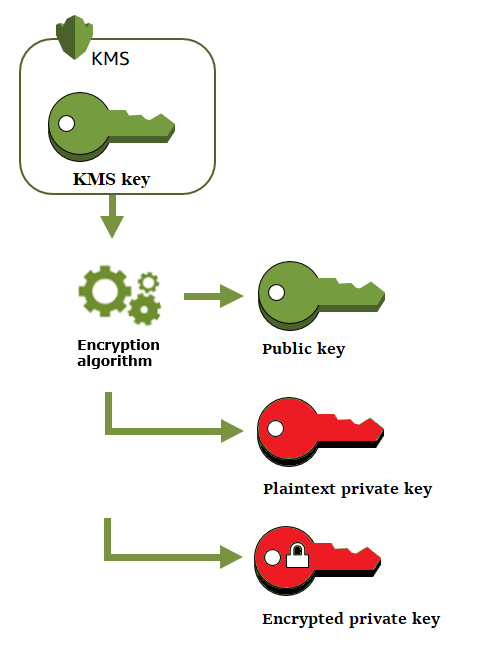

若要建立資料金鑰對,請呼叫 GenerateDataKeyPair或 GenerateDataKeyPairWithoutPlaintext操作。指定您要用來加密私有KMS金鑰的對稱加密金鑰。

GenerateDataKeyPair 會傳回純文字的公有金鑰、純文字的私有金鑰和加密後的私有金鑰。請在立即需要純文字私有金鑰的時候使用此操作 (例如產生數位簽章)。

GenerateDataKeyPairWithoutPlaintext 會傳回純文字的公有金鑰和加密後的私有金鑰,但其中不包括純文字的私有金鑰。請在您不立即需要純文字私有金鑰的時候使用此操作 (例如使用公有金鑰進行加密時)。稍後,當您需要純文字的私有金鑰來解密資料時,您可以呼叫 Decrypt 操作。

下圖顯示 GenerateDataKeyPair 操作。GenerateDataKeyPairWithoutPlaintext 操作會省略純文字私有金鑰。

使用資料金鑰對進行密碼編譯操作的運作方式

下列主題說明您可以使用 GenerateDataKeyPair或 操作產生的資料金鑰對來執行哪些密碼編譯GenerateDataKeyPairWithoutPlaintext操作,以及它們的運作方式。

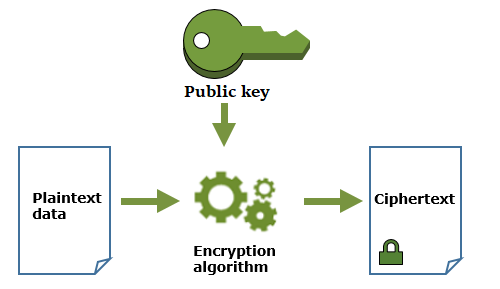

使用資料金鑰對加密資料

當您使用資料金鑰對進行加密時,您可以使用金鑰隊的公有金鑰來加密資料,並使用相同金鑰對的私有金鑰來解密資料。通常,在多方需要加密僅持有私有金鑰的一方能夠解密的資料時,您會使用資料金鑰對。

持有公有金鑰的一方會使用該金鑰來加密資料,如下圖所示。

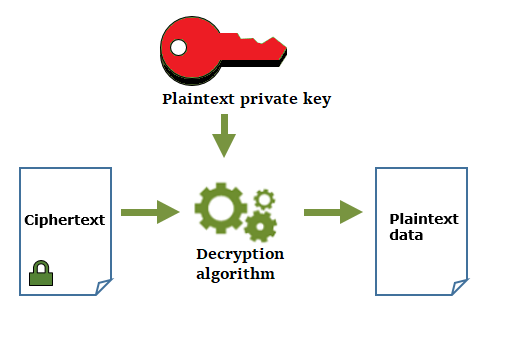

使用資料金鑰對解密資料

如要解密您的資料,請使用資料金鑰對中的私有金鑰。如要讓操作成功,公有和私有金鑰必須來自相同的資料金鑰對,且您必須使用相同的加密演算法。

如要解密經過加密的私有金鑰,請將該金鑰傳遞至 Decrypt 操作。使用純文字私有金鑰來解密資料。然後盡快從記憶體中移除純文字的私有金鑰。

下圖顯示如何使用資料金鑰對中的私有金鑰來解密加密文字。

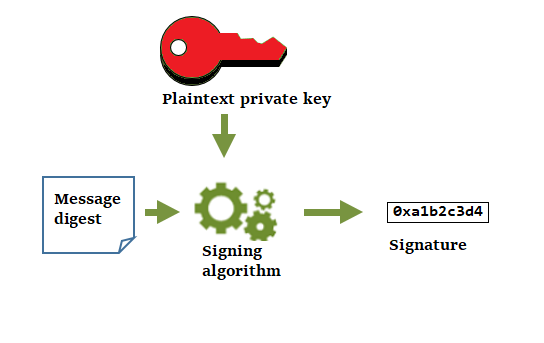

使用資料金鑰對簽署訊息

如要產生訊息的密碼編譯簽章,請使用資料金鑰對中的私有金鑰。任何具備公有金鑰的人員都能夠使用該金鑰來驗證訊息是使用您的私有金鑰進行簽署的,且在簽署之後並未發生任何變更。

如果您加密私有金鑰,請將加密的私有金鑰傳遞至 Decrypt 操作。 AWS KMS 使用您的KMS金鑰來解密資料金鑰,然後傳回純文字私有金鑰。使用純文字私有金鑰來產生簽章。然後盡快從記憶體中移除純文字的私有金鑰。

若要簽署訊息,請使用密碼編譯雜湊函數建立訊息摘要,例如 Open 中的 dgst

下圖顯示如何使用資料金鑰對中的私有金鑰來簽署訊息。

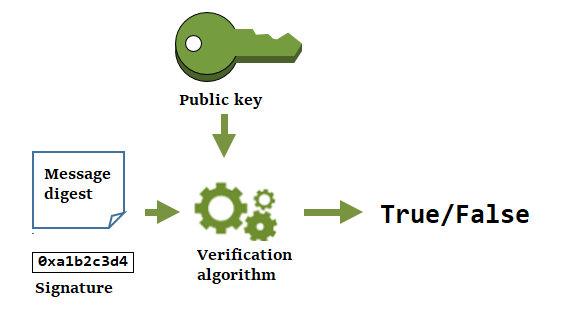

使用資料金鑰對驗證簽章

任何持有您資料金鑰對中公有金鑰的人員,都能使用該金鑰來驗證您使用私有金鑰產生的簽章。驗證會確認經過授權的使用者使用了指定的私有金鑰和簽署演算法簽署了訊息,且訊息自簽署以來並未產生變更。

如要成功,驗證簽章的一方必須產生相同的摘要類型、使用相同演算法,然後使用對應至用來簽署訊息私有金鑰的公有金鑰。

下圖顯示如何使用資料金鑰對中的公有金鑰來驗證訊息簽章。

使用資料金鑰對衍生共用秘密

金鑰協議可讓兩個對等項,每個對都有橢圓曲線公有私有金鑰對,以在不安全的頻道上建立共用密碼。若要衍生共用秘密 ,兩個對等項必須透過不安全的通訊管道 (例如網際網路) 交換其公有金鑰。然後,各方會使用其私有金鑰及其對等的公有金鑰,使用金鑰協議演算法來計算相同的共用秘密。您可以使用共用秘密值衍生對稱金鑰,以加密和解密兩個對等之間傳送的資料,或產生和驗證 的資料HMACs。

注意

AWS KMS 強烈建議您在使用公有金鑰來衍生共用密碼之前,先驗證您收到的公有金鑰是否來自預期方。