本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

建立執行個體角色

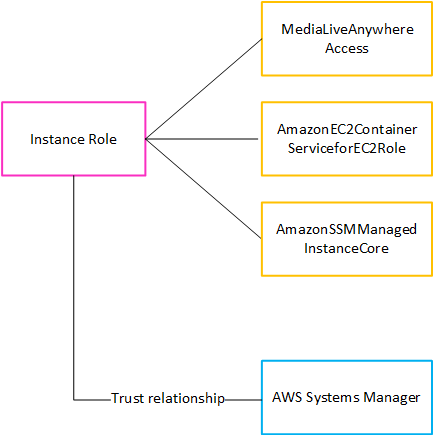

若要使用 MediaLive Anywhere,您必須建立可信任的實體組態,讓 能夠在 MediaLive 執行 的內部部署節點硬體上執行 AWS Systems Manager 動作。您必須建立角色、連接一些具有特定內容的政策,並將 AWS Systems Manager (Systems Manager) 指定為該角色的信任實體。

在此圖表中,角色位於粉紅色方塊,每個政策位於黃色方塊,每個信任的實體位於藍色方塊。

建立此角色之後,正在部署 MediaLive Anywhere MediaLive 的使用者會將此角色連接至他們建立的每個叢集。它們會將相同的角色連接到每個叢集。此角色及其信任的實體會建立此陳述式:

「對於此叢集中的任何節點,允許 Systems Manager 擔任此角色,以對連接到角色的政策中指定的資源執行操作。」

建立 政策

您必須建立 MediaLiveAnywhereAccess 政策。這是圖表中最上方的黃色方塊。(您不需要建立其他兩個政策,因為它們是已存在於 的受管政策IAM。)

登入 AWS Management Console 並在 開啟IAM主控台https://console.aws.amazon.com/iam/

。 -

在左側的導覽窗格中,選擇 Policies (政策)。然後選擇 Create policy (建立政策)。在出現的頁面上,選擇JSON檢視 (而非視覺化檢視)。

-

清除所有範例並複製下列文字。編輯文字,將 的兩個執行個體變更為

111122223333您的 AWS 帳戶號碼。將修訂的文字貼到政策編輯器。在第一個陳述式中,資源列會識別任何AWS區域中指定帳戶中的任何叢集 (如帳戶前的 * 萬用字元所指定)。

在第二個陳述式MediaLiveAccessRole中,資源列會識別任何AWS區域中指定帳戶中的 (請注意,不需要萬用字元)。

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "medialive:SubmitAnywhereStateChange", "medialive:PollAnywhere" ], "Resource": "arn:aws:medialive:*:111122223333:cluster:*" }, { "Effect": "Allow", "Action": "iam:PassRole", "Resource": "arn:aws:iam::111122223333:role/MediaLiveAccessRole", "Condition": { "StringEquals": { "iam:PassedToService": [ "medialive.amazonaws.com" ] } } } ] } -

選擇 Next (下一步)。為政策命名。我們建議使用名稱

MediaLiveAnywhereAccess。 -

選擇 建立政策。

建立角色

您必須建立執行個體角色。這是圖表中的粉紅色方塊。

-

在IAM主控台左側的導覽窗格中,選擇角色,然後選擇建立角色。隨即顯示建立角色精靈。此精靈會逐步引導您設定信任實體,以及新增許可 (透過新增政策)。

-

在選取信任實體頁面上,選擇自訂信任政策卡。隨即出現自訂信任政策區段,其中包含範例陳述式。

-

清除所有範例、複製下列文字,並將文字貼到自訂信任政策區段中。選擇 Next (下一步)。

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": ["medialive.amazonaws.com", "ssm.amazonaws.com"] }, "Action": "sts:AssumeRole" } ] } -

在新增許可頁面上,尋找下列政策,並選取每個政策的核取方塊:

-

您建立的政策。如果您遵循建議,則此政策的名稱為

MediaLiveAnywhereAccess) -

AmazonEC2ContainerServiceforEC2Role政策 -

AmazonSSMManagedInstanceCore政策

在主控台上,許可政策標題旁的計數器會顯示 3/xxx,表示您已選取三個政策。

-

-

選擇 Next (下一步)。

-

在檢閱頁面上,輸入角色的名稱。我們建議使用名稱

MediaLiveAnywhereInstanceRole。 -

選擇建立角色。

-

在角色的摘要頁面上,記下角色 ARN中的值。看起來如下:

arn:aws:iam::111122223333:role/MediaLiveAnywhereInstanceRole在此範例中,

111122223333是 AWS 您的帳戶號碼。