本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

在非工作負載子網路的多帳戶 VPC 設計中保留可路由 IP 空間

由 Adam Spicer (AWS) 建立

Summary

Amazon Web Services (AWS) 已發佈最佳實務,建議在虛擬私有雲端 (VPC) 中使用專用子網路來連接傳輸閘道附件和 Gateway Load Balancer 端點 (以支援 AWS Network Firewall 或第三方設備)。這些子網路用於包含這些服務的彈性網路介面。如果您同時使用 AWS Transit Gateway 和 Gateway Load Balancer,則會在每個 VPC 可用區域中建立兩個子網路。由於 VPCs的設計方式,這些額外的子網路不能小於 /28 遮罩,並且可以使用寶貴的可路由 IP 空間,否則可用於可路由工作負載。此模式示範如何針對這些專用子網路使用次要、不可路由的無類別網域間路由 (CIDR) 範圍,以協助保留可路由 IP 空間。

先決條件和限制

先決條件

可路由 IP 空間的多 VPC 策略

您正在使用之服務的不可路由 CIDR 範圍 (傳輸閘道附件和 Gateway Load Balancer

或 Network Firewall 端點 )

架構

目標架構

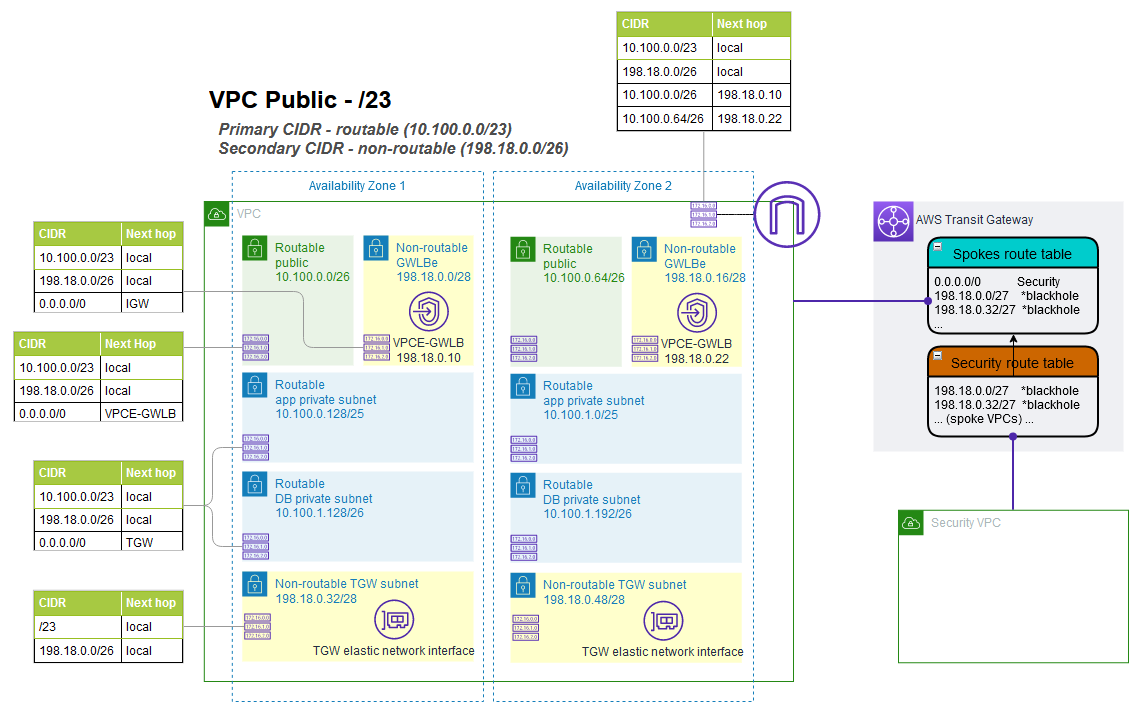

此模式包含兩個參考架構:一個架構具有用於傳輸閘道 (TGW) 附件的子網路,以及一個 Gateway Load Balancer 端點 (GWLBe),而第二個架構僅具有用於 TGW 附件的子網路。

架構 1 ‒ TGW 連接的 VPC,具有傳入路由到 設備

下圖代表跨越兩個可用區域的 VPC 參考架構。在傳入時,VPC 會使用傳入路由模式

此模式會使用 TGW 連接子網路和 GWLBe 子網路不可路由 CIDR 範圍。在 TGW 路由表中,此不可路由 CIDR 是使用一組更具體的路由,以黑洞 (靜態) 路由設定。如果路由要傳播到 TGW 路由表,則會套用這些更具體的黑洞路由。

在此範例中,/23 可路由 CIDR 會分割並完全配置到可路由子網路。

架構 2 – TGW 連接的 VPC

下圖代表跨越兩個可用區域的 VPC 的另一個參考架構。TGW 連接支援從私有子網路到個別 VPC 的傳出流量 (輸出)。它只會針對 TGW 附件子網路使用不可路由的 CIDR 範圍。在 TGW 路由表中,此不可路由 CIDR 使用一組更具體的路由,以黑洞路由設定。如果路由要傳播到 TGW 路由表,則會套用這些更具體的黑洞路由。

在此範例中,/23 可路由 CIDR 會分割並完全配置到可路由子網路。

工具

AWS 服務和資源

Amazon Virtual Private Cloud (Amazon VPC) 可協助您將 AWS 資源啟動至您定義的虛擬網路。這個虛擬網路類似於傳統網路,您會在自己的資料中心中運作,並享有使用 AWS 可擴展基礎設施的優勢。在此模式中,VPC 次要 CIDRs用於保留工作負載 CIDRs 中的可路由 IP 空間。

網際網路閘道傳入路由

(邊緣關聯) 可與 Gateway Load Balancer 端點搭配使用,以用於專用的不可路由子網路。 AWS Transit Gateway 是連接 VPCs和內部部署網路的中心中樞。在此模式中,VPCs會集中連接至傳輸閘道,而傳輸閘道附件則位於專用的不可路由子網路中。

Gateway Load Balancer 可讓您部署、擴展和管理虛擬設備,如防火牆、入侵偵測與預防系統,以及深層封包檢查系統。閘道充當所有流量的單一入口和出口點。在此模式中,Gateway Load Balancer 的端點可用於專用的不可路由子網路。

AWS Network Firewall 是 AWS 雲端中 VPCs 具狀態、受管、網路防火牆和入侵偵測和預防服務。在此模式中,防火牆的端點可用於專用的不可路由子網路。

程式碼儲存庫

此模式的 Runbook 和 AWS CloudFormation 範本可在 GitHub 不可路由次要 CIDR 模式

最佳實務

AWS Transit Gateway

為每個傳輸閘道 VPC 連接使用個別子網路。

從傳輸閘道連接子網路的次要不可路由 CIDR 範圍配置 /28 子網路。

在每個傳輸閘道路由表中,將不可路由 CIDR 範圍的靜態、更具體的路由新增為黑洞。

Gateway Load Balancer 和輸入路由

使用輸入路由將流量從網際網路導向 Gateway Load Balancer 端點。

為每個 Gateway Load Balancer 端點使用單獨的子網路。

從 Gateway Load Balancer 端點子網路的次要不可路由 CIDR 範圍配置 /28 子網路。

史詩

| 任務 | 描述 | 所需的技能 |

|---|---|---|

判斷不可路由 CIDR 範圍。 | 決定不可路由 CIDR 範圍,用於傳輸閘道連接子網路,以及 (選擇性) 用於任何 Gateway Load Balancer 或 Network Firewall 端點子網路。此 CIDR 範圍將用作 VPC 的次要 CIDR。它不能從 VPC 的主要 CIDR 範圍或更大的網路路由。 | 雲端架構師 |

判斷 VPCs 的可路由 CIDR 範圍。 | 判斷一組將用於 VPCs可路由 CIDR 範圍。此 CIDR 範圍將用作 VPCs的主要 CIDR。 | 雲端架構師 |

建立 VPCs。 | 建立 VPCs並將其連接至傳輸閘道。每個 VPC 應具有可路由的主要 CIDR 範圍,以及不可路由的次要 CIDR 範圍,這取決於您在前兩個步驟中決定的範圍。 | 雲端架構師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

建立更具體的不可路由 CIDRs做為黑洞。 | 每個傳輸閘道路由表都需要為不可路由 CIDRs 建立一組黑洞路由。這些設定可確保來自次要 VPC CIDR 的任何流量都無法路由,且不會洩漏至較大的網路。這些路由應該比設定為 VPC 上次要 CIDR 的非路由 CIDR 更具體。例如,如果次要不可路由 CIDR 為 100.64.0.0/26,傳輸閘道路由表中的黑洞路由應為 100.64.0.0/27 和 100.64.0.32/27。 | 雲端架構師 |

相關資源

其他資訊

在處理需要大量 IP 地址的擴展容器部署時,不可路由的次要 CIDR 範圍也很有用。您可以搭配私有 NAT Gateway 使用此模式,使用不可路由的子網路來託管容器部署。如需詳細資訊,請參閱部落格文章如何使用私有 NAT 解決方案解決私有 IP 耗盡