本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

AWS IAM Identity Center

AWS IAM Identity Center

AWS受管服務,包括 Amazon Q、Amazon Q 開發人員、Amazon SageMaker Studio 和 Amazon QuickSight,整合並使用 IAM Identity Center 進行身分驗證和授權。您只能將身分來源連接至 IAM Identity Center 一次,並管理所有加入的AWS 受管應用程式的人力資源存取權。您必須先將現有公司目錄的身分佈建至 IAM Identity Center,例如 Microsoft Entra ID、Okta、Google Workspace 和 Microsoft Active Directory,才能查詢使用者或群組,以授予使用者單一登入存取權給 AWS 受管服務。IAM Identity Center 也支援應用程式特定的以使用者為中心的體驗。例如,Amazon Q 的使用者在從一個 Amazon Q 整合服務移至另一個服務時,會體驗連續性。

注意

您可以個別使用 IAM Identity Center 功能。例如,您可以選擇使用 Identity Center 來管理 AWS 受管服務的存取權,例如 Amazon Q,同時使用直接帳戶聯合和 IAM 角色來管理 AWS 帳戶的存取權。

受信任的身分傳播為需要存取 AWS 服務中資料的查詢工具和商業智慧 (BI) 應用程式使用者提供簡化的單一登入體驗。資料存取管理是以使用者的身分為基礎,因此管理員可以根據使用者的現有使用者和群組成員資格授予存取權。受信任的身分傳播建立在OAuth 2.0 授權架構

與受信任身分傳播整合的 AWS 受管服務,例如 Amazon Redshift 查詢編輯器 v2、Amazon EMR 和 Amazon QuickSight,可直接從 IAM Identity Center 取得權杖。IAM Identity Center 也為應用程式提供從外部 OAuth 2.0 授權伺服器交換身分字符和存取權杖的選項。使用者對 AWS 服務的存取和其他事件會記錄在服務特定的日誌和 in CloudTrail 事件中,因此稽核員知道使用者採取了哪些動作,以及他們存取了哪些資源。

若要使用受信任的身分傳播,您必須啟用 IAM Identity Center 並佈建使用者和群組。我們建議您使用 IAM Identity Center 的組織執行個體。

注意

信任的身分傳播不需要您設定多帳戶許可 (許可集)。您可以啟用 IAM Identity Center,並僅用於受信任的身分傳播。

如需詳細資訊,請參閱使用受信任身分傳播的先決條件和考量事項,並檢視可啟動身分傳播的應用程式支援的特定使用案例。

AWS 存取入口網站為經過驗證的使用者提供對其 AWS 帳戶和雲端應用程式的單一登入存取。您也可以使用從 AWS 存取入口網站產生的憑證,設定 AWS CLIorAWS SDK 對 AWS 帳戶中資源的存取。這可協助您消除使用長期憑證進行程式設計存取 ,大幅降低憑證遭到入侵的機會,並改善您的安全狀態。

您也可以使用IAM Identity Center APIs 自動管理帳戶和應用程式存取。

IAM Identity Center 與 AWS 整合 CloudTrail,提供使用者在 IAM Identity Center 中採取動作的記錄。 CloudTrail 會記錄 API 事件,例如 aCreateUser API呼叫、 當使用者使用跨域身分管理 (IAMSCIM) 通訊協定,從外部 IdP 手動建立或佈建或同步到 CloudTrail 身分中心時,會記錄此項目。記錄的每個事件或日誌項目,都會包含產生請求的人員資訊。此功能可協助您識別可能需要進一步調查的非預期變更或活動。如需支援 IAM Identity Center 操作 in CloudTrail 的完整清單,請參閱 IAM Identity Center 文件。

將現有身分來源連線至 IAM Identity Center

身分聯合是建置存取控制系統的常見方法,它使用中央 IdP 管理使用者身分驗證,並管理其對多個應用程式和服務的存取,這些應用程式和服務作為服務提供者 (SPs)。IAM Identity Center 可讓您靈活地從現有的公司身分來源帶來身分,包括 Okta、Microsoft Entra ID、Ping、Google Workspace、 JumpCloud、 OneLogin、內部部署 Active Directory 和任何 SAML 2.0 相容身分來源。

將現有身分來源連線至 IAM Identity Center 是建議的方法,因為它為您的人力資源提供單一登入存取和跨 AWS 服務的一致體驗。最佳實務是從單一位置管理身分,而不是維護多個來源。IAM Identity Center 支援 SAML 2.0 的身分聯合,這是開放的身分標準,可讓 IAM Identity Center 從 external IdPs 對使用者進行身分驗證。IAM Identity Center 也支援 SCIM v2.0 標準。此標準可在任何支援的外部 IdPs 和 IAM Identity Center 之間自動佈建、更新和取消佈建使用者和群組,但 Google Workspace 和 PingOne 目前僅支援透過 SCIM 佈建使用者。

如果其他以 SAML 2.0 為基礎的外部 IdPs 符合特定標準和考量事項,您也可以將其連接至 IAM Identity Center。

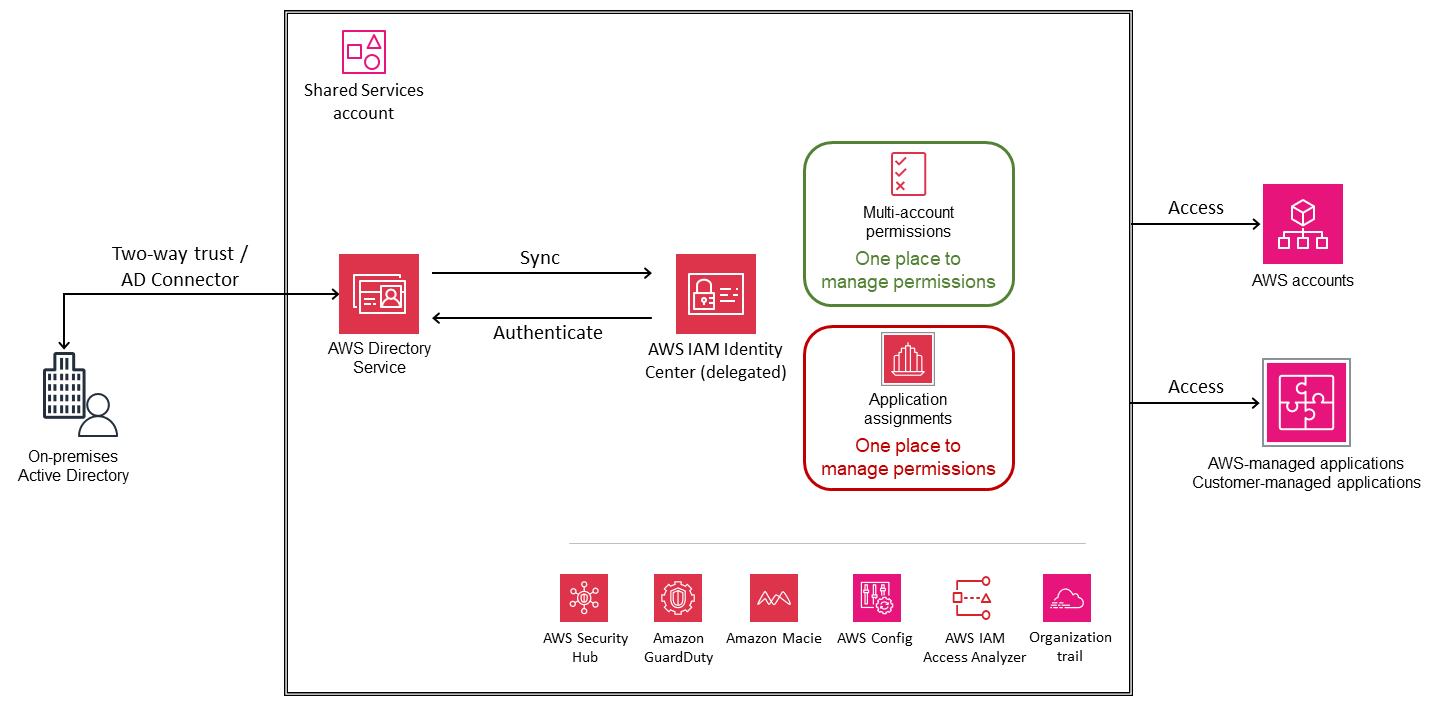

您也可以將現有的 Microsoft Active Directory 連線至 IAM Identity Center。此選項可讓您使用 AWS Directory Service 同步現有 Microsoft Active Directory 中的使用者、群組和群組成員資格。此選項適用於已經在管理身分的大型企業,無論是位於內部部署的自我管理 Active Directory,或是 AWS Managed Microsoft AD 的目錄中。您可以將 AWS Managed Microsoft AD 中的目錄連接到 IAM Identity Center。您也可以建立雙向信任關係,允許 Word Identity IAM Center 信任您的網域以進行身分驗證,以將 Active Directory 中的自我管理目錄連接到 IAM Identity Center。另一種方法是使用 AD Connector,這是目錄閘道,可以將目錄請求重新導向至自我管理的 Active Directory,而不會快取雲端中的任何資訊。下圖說明此選項。

優勢

-

將現有身分來源連接至 IAM 身分中心,以簡化存取,並跨 AWS 服務為員工提供一致的體驗。

-

有效管理人力資源對 AWS 應用程式的存取。您可以透過 AWS Identity Center 提供身分來源的使用者和群組資訊,更輕鬆地管理和稽核使用者對 IAM 服務的存取。

-

改善使用者對 AWS 服務中資料的存取控制和可見性。您可以啟用將使用者身分內容從商業智慧工具傳輸到您使用的 AWS 資料服務,同時繼續使用您選擇的身分來源和其他 AWS 存取管理組態。

-

管理多帳戶 AWS 環境的員工存取權。您可以使用 IAM Identity Center 搭配現有的身分來源或建立新目錄,並管理對部分或全部 AWS 環境的人力資源存取權。

-

在您啟用 IAM Identity Center 的 AWS 區域中,透過設定對 AWS 管理主控台的緊急存取,在服務中斷時提供額外的保護層。

服務考量

-

IAM Identity Center 目前不支援使用閒置逾時,其中使用者的工作階段逾時或根據活動延長。它確實支援 AWS 存取入口網站和 IAM Identity Center 整合應用程式的工作階段持續時間。您可以設定 15 分鐘到 90 天的工作階段持續時間。您可以檢視和刪除 AWS Identity Center 使用者的作用中 IAM 存取入口網站工作階段。不過,修改和結束 AWS 存取入口網站工作階段不會影響 AWS 管理主控台的工作階段持續時間,這是定義的不許可集。

設計考量

-

您可以一次在單一 IAM 區域中啟用 AWS Identity Center 執行個體。當您啟用 IAM Identity Center 時,它會控制從主要區域存取其許可集和整合應用程式的權限。這表示,如果在此區域中 IAM Identity Center 服務發生不太可能的中斷,使用者將無法登入存取帳戶和應用程式。為了提供額外的保護,我們建議您使用 AWS 2.0 型聯合來設定 Word 管理主控台的緊急存取。 SAML

注意

如果您使用第三方外部 IdP 作為身分來源,並在 IAM 服務資料平面和外部 IdP 可用時運作,則此緊急存取建議適用。

-

如果您使用 Active Directory 或在 IAM Identity Center 中建立使用者,請遵循標準 AWS 碎片指南。

-

如果您打算使用 AD Connector 將內部部署 Active Directory 連線至 IAM Identity Center,請考慮 AD Connector 與您的 Active Directory 網域具有 a one-on-one 信任關係,且不支援暫時性信任。這表示 IAM Identity Center 只能存取連接至您建立之 AD Connector 的單一網域的使用者和群組。如果您需要支援多個網域或樹系,請使用 AWS Managed Microsoft AD。

-

如果您使用外部 IdP,多重要素驗證 (MFA) 會從外部 IdP 管理,而不是在 IAM Identity Center 中管理。IAM Identity Center 僅在使用 MFA Identity Center 的身分存放區、IAM Managed Microsoft AD 或 AD Connector 設定您的身分來源時,才支援 AWS 功能。

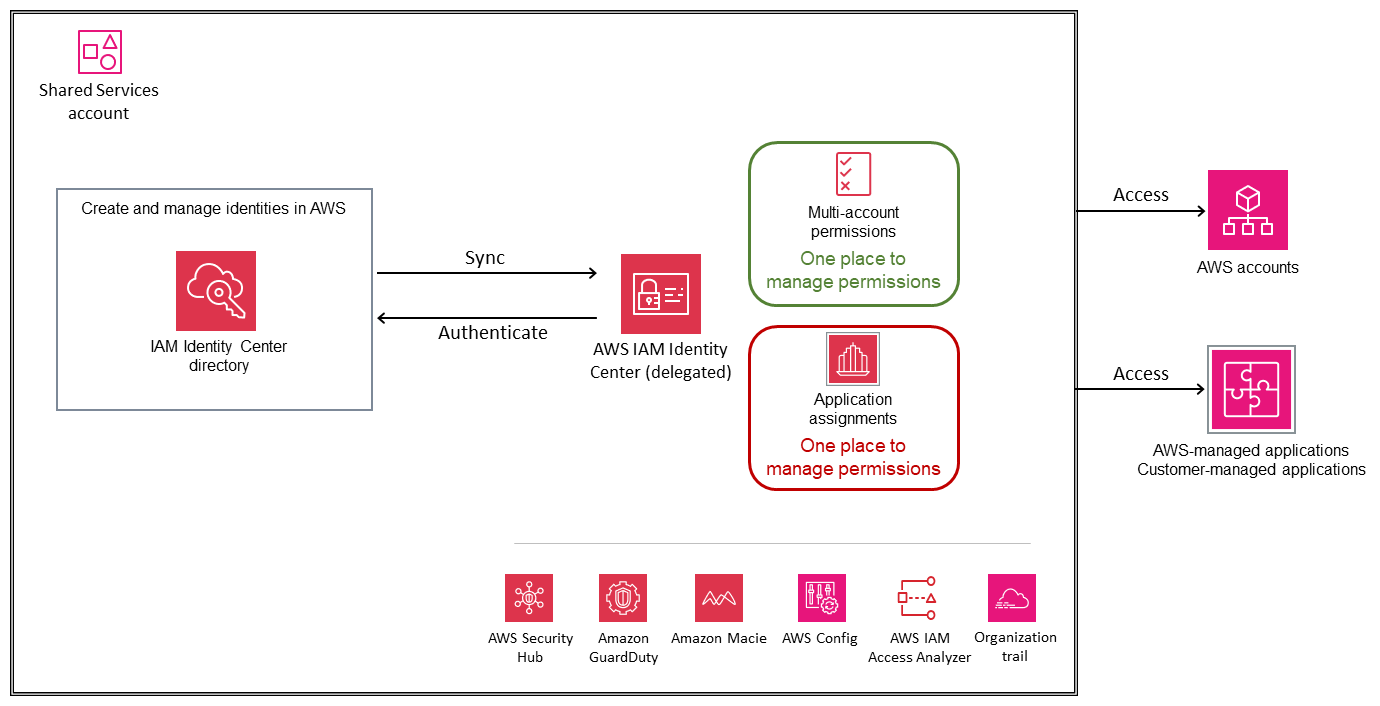

在 AWS 中建立和管理身分

我們建議您使用 IAM Identity Center 搭配外部 IdP。不過,如果您沒有現有的 IdP,您可以在 IAM Identity Center 目錄中建立和管理使用者和群組,這是服務的預設身分來源。此選項如下圖所示。建議不要在每個 IAM 帳戶中為人力資源使用者建立 AWS 使用者或角色。如需詳細資訊,請參閱 IAM Identity Center 文件。

服務考量

-

當您在 IAM Identity Center 中建立和管理身分時,您的使用者必須遵守無法修改的預設密碼政策。如果您想要為身分定義並使用自己的密碼政策,請將身分來源變更為 Active Directory 或外部 IdP。

-

當您在 IAM Identity Center 中建立和管理身分時,請考慮規劃災難復原。IAM Identity Center 是一項區域性服務,專為跨多個可用區域運作而打造,可承受可用區域的故障。不過,在啟用 IAM 身分中心的區域發生中斷時,您將無法實作和使用 AWS 建議的緊急存取設定,因為包含使用者和群組的 IAM 身分中心目錄也會受到該區域的任何中斷的影響。若要實作災難復原,您需要將身分來源變更為外部 SAML 2.0 IdP 或 Active Directory。

設計考量

-

IAM Identity Center 一次只支援使用一個身分來源。不過,您可以將目前的身分來源變更為其他兩個身分來源選項之一。在進行此變更之前,請檢閱變更身分來源的考量,以評估影響。

-

當您使用 IAM Identity Center 目錄作為身分來源時,MFA預設,Word 會針對 2023 年 11 月 15 日之後建立的執行個體啟用

。新使用者首次登入 MFA Identity Center 時,系統會提示他們註冊 IAM 裝置。管理員可以根據其安全需求更新使用者的 MFA 設定。

IAM Identity Center 的一般設計考量

-

IAM Identity Center 支援屬性型存取控制 (ABAC),這是一種授權策略,可讓您使用屬性建立精細許可。有兩種方式可以將存取控制的屬性傳遞至 IAM Identity Center:

-

如果您使用的是外部 IdP,您可以使用字首直接在 SAML 宣告中傳遞屬性

https://aws.amazon.com/SAML/Attributes/AccessControl。 -

如果您使用 IAM Identity Center 作為身分來源,則可以新增和使用 IAM Identity Center 身分存放區中的屬性。

-

若要在所有情況下使用 ABAC,您必須先在 Word Identity Center 主控台的存取控制屬性頁面上選取存取控制屬性。 IAM若要使用 SAML 宣告傳遞它,您必須在 IdP 中將屬性名稱設定為

https://aws.amazon.com/SAML/Attributes/AccessControl:<AttributeName>。 -

存取控制頁面的 IAM Identity Center 主控台屬性上定義的屬性優先於從您的 IdP 傳遞的 SAML 聲明的屬性。如果您只想要使用從 SAML 宣告傳遞的屬性,請勿在 IAM Identity Center 中手動定義任何屬性。在 IdP 或 IAM Identity Center 中定義屬性後,您可以使用 aws:PrincipalTag 全域條件金鑰,在許可集中建立自訂許可政策。這可確保只有具有與資源上標籤相符屬性的使用者才能存取 AWS 帳戶中的這些資源。

-

-

IAM Identity Center 是一項人力資源身分管理服務,因此需要人工互動才能完成程式設計存取的身分驗證程序。如果您需要 machine-to-machine 身分驗證的短期憑證,請針對 AWS 或 EC2 Roles Anywhere 中的工作負載探索 Amazon Word 執行個體描述檔 s。IAM AWS

-

IAM Identity Center 可讓您存取組織內 AWS 帳戶中的資源。不過,如果您想要使用 AWS Identity Center 提供外部帳戶的單一登入存取權 (即組織外部的 IAM 帳戶),而不邀請這些帳戶加入您的組織,您可以在 SAML Identity Center 中將外部帳戶設定為 IAM 應用程式。

-

IAM Identity Center 支援與暫時提升的存取管理 (TEAM) 解決方案 (也稱為 just-in-time 存取) 整合。此整合可讓您大規模存取多帳戶 AWS 環境的時間限制提升存取。暫時提升存取允許使用者請求存取,在特定期間內執行特定任務。核准者會檢閱每個請求,並決定是否核准或拒絕該請求。IAM Identity Center 支援來自支援的 TEAM 安全合作夥伴或自我管理解決方案的兩個供應商管理的 Word 解決方案

,您可以維護和自訂解決方案,以滿足您的有時限的存取要求。 AWS