本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

應用程式小組範例:建立 AWS Config 規則

以下是應用程式或開發團隊可能負責的 Security Hub 基礎安全性最佳作法 (FSBP) 安全性標準中的一些控制項:

在此範例中,應用程式小組正在處理 FSBP 控制 EC2.19 的發現項目。此控制項會檢查安全性群組的不受限制傳入流量是否可供風險最高的指定通訊埠存取。如果安全性群組中的任何規則允許來自這些連接埠的輸入流量,0.0.0.0/0則::/0此控制項會失敗。此控制項的說明文件建議刪除允許此流量的規則。

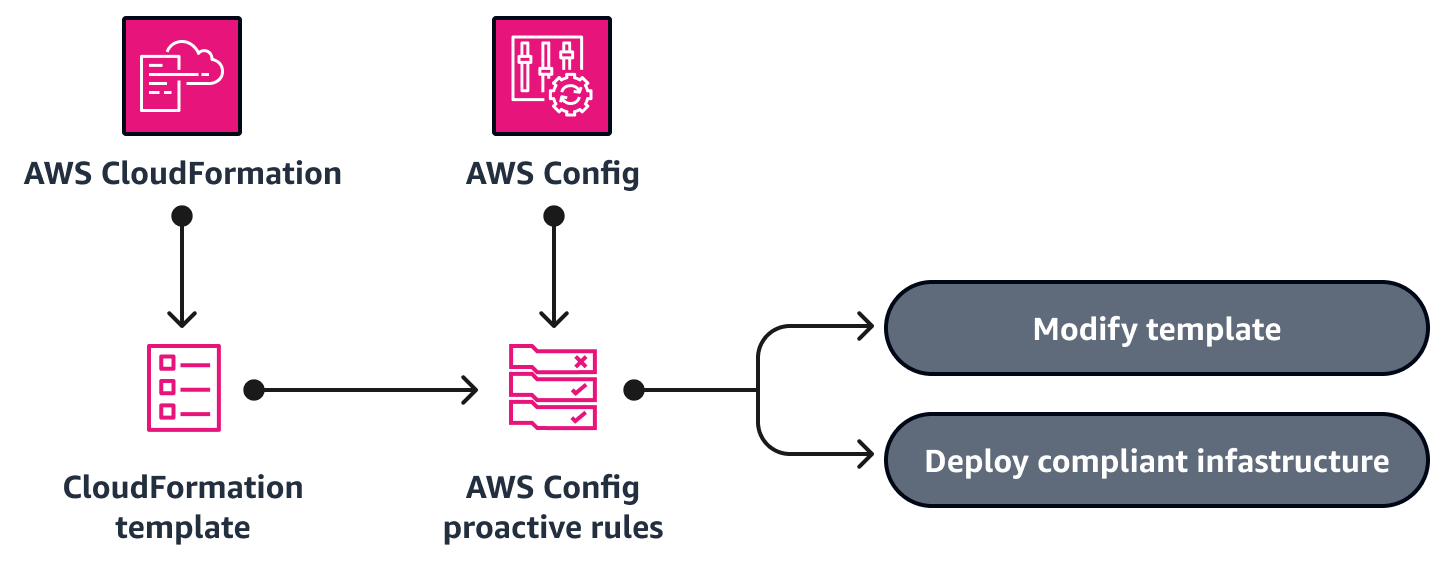

除了處理個別安全性群組規則之外,這是應該產生新 AWS Config 規則的發現項目的絕佳範例。透過使用主動評估模式,您可以協助防止 future 部署有風險的安全性群組規則。主動模式會在部署資源之前評估資源,以避免資源設定錯誤及其相關的安全性發現。實作新服務或新功能時,應用程式團隊可以在主動模式下執行規則,做為其持續整合和持續交付 (CI/CD) 管線的一部分,以識別不符合規範的資源。下圖顯示如何使用主動式 AWS Config 規則來確認 AWS CloudFormation 範本中定義的基礎結構是否符合標準。

在這個例子中可以獲得另一個重要的效率。當應用程式小組建立主動 AWS Config 規則時,他們可以在通用程式碼儲存庫中共用它,以便其他應用程式團隊可以使用它。

與 Security Hub 控制項相關聯的每個發現項目都包含有關發現項目的詳細資料,以及修正問題之指示的連結。雖然雲端團隊可能會遇到需要手動一次性補救的發現項目,但我們建議您在適當情況下建立主動式檢查,以便儘早識別開發程序中的問題。