本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

為 IAM 使用者建立單一帳戶許可

當 CA 管理員 (即 CA 的擁有者) 和憑證發行者位於單一 AWS 帳戶中時,最佳實務是建立具有有限許可的 AWS Identity and Access Management (IAM) 使用者來分隔發行者和管理員角色。如需搭配 IAM 使用的資訊 AWS 私有 CA,以及範例許可,請參閱 的身分和存取管理 (IAM) AWS Private Certificate Authority。

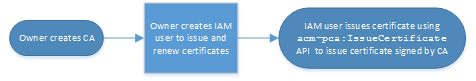

單一帳戶案例 1:發出未受管憑證

在此情況下,帳戶擁有者會建立私有 CA,然後建立具有許可的 IAM 使用者,以發行私有 CA 簽署的憑證。IAM 使用者透過呼叫 AWS 私有 CA API IssueCertificate 發出憑證。

以這種方式發出的憑證不受管理,這表示管理員必須匯出憑證,並將其安裝在要使用它們的裝置上。它們也必須在過期時手動續約。使用此 API 發行憑證需要由 OpenSSLIssueCertificate 文件。

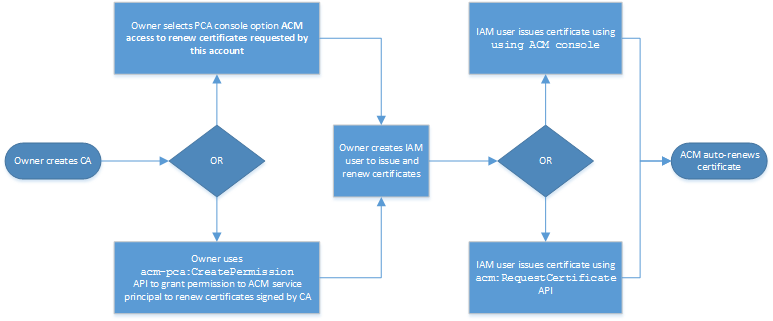

單一帳戶案例 2:透過 ACM 發行受管憑證

第二個案例涉及來自 API ACM和 Word 的 PCA 操作。帳戶擁有者會像以前一樣建立私有 CA 和 IAM 使用者。然後,帳戶擁有者將許可授予 ACM 服務主體,以自動續約此 CA 簽署的任何憑證。IAM 使用者會再次發出憑證,但這次會呼叫 ACM RequestCertificate API來處理 CSR 和金鑰產生。當憑證過期時,ACM 會自動執行續約工作流程。

帳戶擁有者可以選擇在 CA 建立期間或之後,或使用 PCA CreatePermission 來透過管理主控台授予續約許可API。從此工作流程建立的受管憑證可在 上使用與 ACM 整合 AWS 的服務。

下一節包含授予續約許可的程序。

將憑證續約許可指派給 ACM

透過 AWS Certificate Manager (ACM) 中的受管續約,您可以自動化公有和私有憑證的憑證續約程序。為了讓 ACM 自動續約私有 CA 產生的憑證,ACM 服務主體必須由 CA 本身授予所有可能的許可。如果 ACM 沒有這些續約許可,則 CA 擁有者 (或授權代表) 必須在私有憑證過期時手動重新發行每個私有憑證。

重要

這些指派續約許可的程序僅適用於 CA 擁有者和憑證發行者位於相同 AWS 帳戶中的情況。如需跨帳戶案例,請參閱 連接跨帳戶存取的政策。

您可以在建立私有 CA 的期間,或是在其之後 CA 處於 ACTIVE 狀態的任何時間委派續約許可。

您可以從AWS 私有 CA 主控台

將私有 CA 許可指派給 ACM (主控台)

-

登入 AWS 您的帳戶並在 https://console.aws.amazon.com/acm-pca/ 首頁

開啟 AWS 私有 CA 主控台。 -

在私有憑證授權單位頁面上,從清單中選擇私有 CA。

-

選擇動作、設定 CA 許可。

-

選取授權 ACM 存取,以更新此帳戶請求的憑證。

-

選擇 Save (儲存)。

在 AWS 私有 CA (AWS CLI) 中管理 ACM 許可

使用 create-permission 命令將許可指派給 ACM。您必須指派必要的許可 (IssueCertificate、 GetCertificate和 ListPermissions),Word ACM才能自動續約您的憑證。

$aws acm-pca create-permission \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID\ --actionsIssueCertificateGetCertificateListPermissions\ --principal acm.amazonaws.com

使用 list-permissions 命令來列出 CA 委派的許可。

$aws acm-pca list-permissions \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID

使用 delete-permission 命令撤銷 CA 指派給 AWS 服務主體的許可。

$aws acm-pca delete-permission \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID\ --principal acm.amazonaws.com