本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

授予 Secrets Manager 和所選秘密的 QuickSight 存取權

如果您是管理員,而且在 Secrets Manager 中有秘密,則可以授予 Amazon QuickSight 對所選秘密的唯讀存取權。

授予 Secrets Manager 和所選秘密的 QuickSight 存取權

-

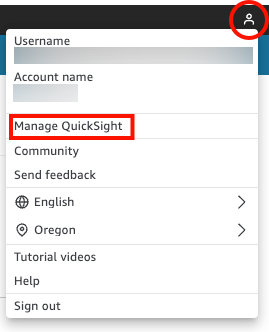

在 中 QuickSight,選擇右上角的使用者圖示,然後選擇管理 QuickSight。

-

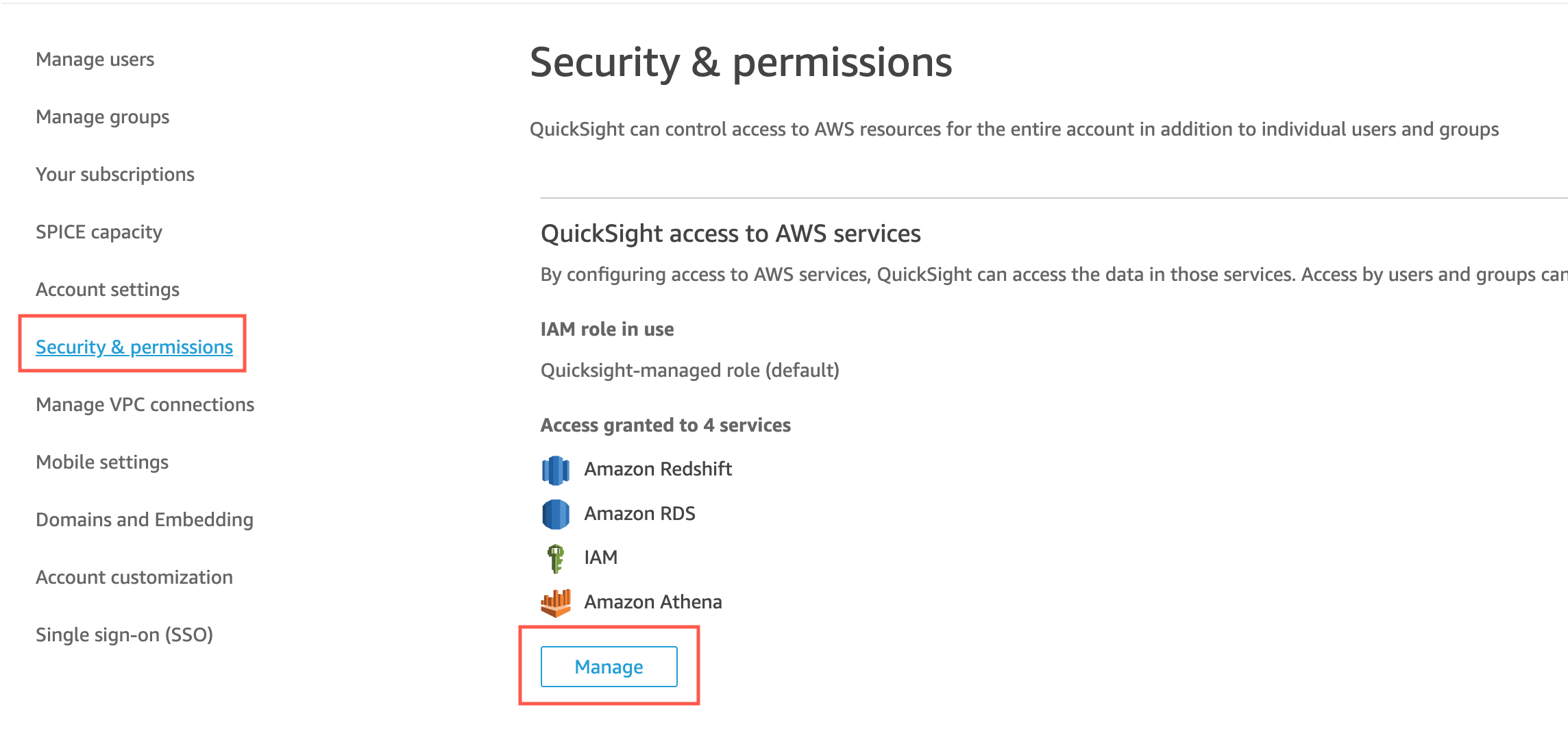

選擇左側的安全和許可。

-

在QuickSight 存取 AWS 資源 中選擇管理。

-

在允許存取和自動探索這些資源中,選擇 AWS Secrets Manager,選取機密。

AWS Secrets Manager 機密頁面隨即開啟。

-

選取您要授予 QuickSight 唯讀存取權的秘密。

QuickSight 註冊區域中的秘密會自動顯示。若要選取您主要區域以外的秘密,請選擇其他地區 AWS 的秘密 ,然後輸入這些秘密的 Amazon Resource Names (ARNs)。

-

完成時請選擇 Finish (完成)。

QuickSight 會在您的帳戶

aws-quicksight-secretsmanager-role-v0中建立名為 IAM的角色。其會授予帳戶中的使用者對指定密碼的唯讀存取權,看起來類似以下內容:{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "secretsmanager:GetSecretValue" ], "Resource": [ "arn:aws:secretsmanager:region:accountId:secret:secret_name" ] } ] }當 QuickSight 使用者從具有秘密的資料來源建立分析或檢視儀表板時, QuickSight 會擔任此 Secrets Manager IAM角色。如需有關密碼許可政策的詳細資訊,請參閱《AWS Secrets Manager 使用指南》中的AWS Secrets Manager的身分驗證與存取控制。

角色中 QuickSight IAM指定的秘密可能有其他資源政策拒絕存取。如需詳細資訊,請參閱《AWS Secrets Manager 使用者指南》中的將許可政策連接至機密。

如果您使用 AWS 受管 AWS KMS 金鑰來加密秘密, QuickSight則不需要在 Secrets Manager 中設定任何其他許可。

如果您使用客戶受管金鑰來加密秘密,請確定 QuickSightIAM角色

aws-quicksight-secretsmanager-role-v0具有kms:Decrypt許可。如需詳細資訊,請參閱 AWS Secrets Manager 使用者指南 中的KMS金鑰許可。如需有關 AWS 金鑰管理服務中使用的金鑰類型的詳細資訊,請參閱金鑰管理服務指南中的客戶金鑰和 AWS 金鑰。 AWS