本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

組態政策如何在 Security Hub 中運作

委派 AWS Security Hub 管理員可以建立組態政策,以設定組織的 Security Hub、安全標準和安全控制。建立組態政策後,委派的管理員可以將其與特定帳戶、組織單位 (OUs) 或根建立關聯。政策接著會在指定的帳戶、 OUs或根中生效。

如需中央組態優點及其運作方式的背景資訊,請參閱 了解安全中心中的中央配置。

本節提供組態政策的詳細概觀。

政策考量

在 Security Hub 中建立組態政策之前,請考慮下列詳細資訊。

組態政策必須建立關聯才能生效 – 建立組態政策之後,您可以將其與一或多個帳戶、組織單位 (OUs) 或根帳戶建立關聯。組態政策可以與帳戶或透過OUs直接應用程式,或透過繼承父 OU 來建立關聯。

帳戶或 OU 只能與一個組態政策相關聯 – 為了防止設定衝突,帳戶或 OU 在任何指定時間只能與一個組態政策相關聯。或者,帳戶或 OU 可以自我管理。

組態政策已完成 – 組態政策提供設定的完整規格。例如,子帳戶無法接受來自某個政策的某些控制項設定,以及來自另一個政策的其他控制項設定。當您將政策與子帳戶建立關聯時,請確保政策指定您希望子帳戶使用的所有設定。

無法還原組態政策 – 將組態政策與帳戶或 建立關聯後,就無法還原組態政策OUs。例如,如果您將停用 CloudWatch 控制項的組態政策與特定帳戶建立關聯,然後取消該政策的關聯,則該帳戶中的 CloudWatch 控制項會繼續停用。若要再次啟用 CloudWatch 控制項,您可以將帳戶與啟用控制項的新政策建立關聯。或者,您可以將帳戶變更為自我管理,並啟用帳戶中的每個 CloudWatch 控制項。

組態政策在您的主要區域和所有連結區域生效 – 組態政策會影響主要區域和所有連結區域中的所有關聯帳戶。您無法建立僅在其中一些區域生效的組態政策,而不是其他區域。例外狀況是使用全域資源的控制項。Security Hub 會自動停用涉及除主要區域以外所有區域中全域資源的控制項。

在 2019 年 3 月 20 日或之後 AWS 引進的區域稱為選擇加入區域。您必須先為帳戶啟用此類區域,組態政策才會在那裡生效。Organizations 管理帳戶可以為成員帳戶啟用選擇加入區域。如需啟用選擇加入區域的指示,請參閱《帳戶AWS 管理參考指南》中的指定 AWS 區域 您的帳戶可以使用哪些。

如果您的政策設定的主區域或一或多個連結區域中無法使用的控制項,Security Hub 會略過無法使用區域中的控制項組態,但在可使用控制項的區域中套用組態。您缺乏主區域或任何連結區域無法使用的控制項涵蓋範圍。

組態政策是 資源 – 組態政策具有 Amazon Resource Name (ARN) 和通用唯一識別碼 ()UUID。ARN 使用下列格式:

arn:。自我管理組態沒有 ARN或 UUID。自我管理組態的識別符為partition:securityhub:region:delegated administrator account ID:configuration-policy/configuration policy UUIDSELF_MANAGED_SECURITY_HUB。

組態政策的類型

每個組態政策會指定下列設定:

中央組態政策不包含 AWS Config 記錄器設定。您必須分別啟用 AWS Config 和開啟必要資源的錄製, Security Hub 才能產生控制問題清單。如需詳細資訊,請參閱啟用和設定 之前的考量事項 AWS Config。

如果您使用中央組態,Security Hub 會自動停用涉及主要區域以外所有區域中全域資源的控制項。您選擇啟用的其他控制項,在可用的所有區域中啟用組態政策。若要將這些控制項的問題清單限制為僅一個區域,您可以更新您的 AWS Config 記錄器設定,並關閉主要區域以外的所有區域中的全域資源記錄。

如果主區域中不支援涉及全域資源的已啟用控制項,Security Hub 會嘗試在支援控制項的一個連結區域中啟用控制項。使用中央組態,您缺乏主區域或任何連結區域無法使用之控制項的涵蓋範圍。

如需涉及全域資源的控制項清單,請參閱 使用全域資源的控制項。

建議的組態政策

第一次在 Security Hub 主控台中建立組態政策時,您可以選擇 Security Hub 建議的政策。

建議的政策可啟用 Security Hub、 AWS 基礎安全最佳實務 (FSBP) 標準,以及所有現有和新的FSBP控制項。接受參數的控制項會使用預設值。建議的政策適用於根 (所有帳戶和 OUs,包括新帳戶和現有帳戶)。為您的組織建立建議的政策後,您可以從委派的管理員帳戶修改它。例如,您可以啟用其他標準或控制項,或停用特定FSBP控制項。如需修改組態政策的指示,請參閱 更新組態政策。

自訂組態政策

委派管理員可以建立最多 20 個自訂組態政策,而不是建議的政策。您可以將單一自訂政策與整個組織建立關聯,或將不同的自訂政策與不同的帳戶 和 建立關聯OUs。對於自訂組態政策,您可以指定所需的設定。例如,您可以建立自訂政策,以啟用 FSBP、網際網路安全中心 (CIS) AWS Foundations Benchmark 1.4.0 版,以及這些標準中的所有控制項,但 Amazon Redshift 控制項除外。您在自訂組態政策中使用的精細程度取決於整個組織的安全涵蓋範圍。

注意

您無法將停用 Security Hub 的組態政策與委派的管理員帳戶建立關聯。這類政策可以與其他帳戶建立關聯,但會略過與委派管理員的關聯。委派的管理員帳戶會保留其目前的組態。

建立自訂組態政策後,您可以更新組態政策以反映建議的組態,以切換至建議的組態政策。不過,在建立第一個政策之後,您看不到在 Security Hub 主控台中建立建議組態政策的選項。

透過應用程式和繼承的政策關聯

當您第一次選擇加入中央組態時,您的組織沒有關聯,並且行為方式與選擇加入前相同。委派管理員接著可以在組態政策或自我管理行為與帳戶OUs、 或根之間建立關聯。關聯可以透過應用程式或繼承建立。

從委派的管理員帳戶,您可以直接將組態政策套用至帳戶、OU 或根帳戶。或者,委派管理員可以直接將自我管理的指定套用至帳戶、OU 或根目錄。

在沒有直接應用程式的情況下,帳戶或 OU 會繼承具有組態政策或自我管理行為的最近父系設定。如果最接近的父項與組態政策相關聯,子項會繼承該政策,並且只能由主要區域的委派管理員設定。如果最接近的父系是自我管理的,子系會繼承自我管理的行為,並能夠在每個行為中指定自己的設定 AWS 區域。

應用程式優先於繼承。換句話說,繼承不會覆寫委派管理員直接套用至帳戶或 OU 的組態政策或自我管理指定。

如果您直接將組態政策套用到自我管理帳戶,政策會覆寫自我管理的指定。帳戶會成為集中管理,並採用組態政策中所反映的設定。

我們建議您直接將組態政策套用到根目錄。如果您將政策套用到根,則加入組織的新帳戶會自動繼承根政策,除非您將它們與不同的政策建立關聯或將其指定為自我管理。

指定時間只能透過應用程式或繼承與帳戶或 OU 建立關聯。這是為了防止設定衝突而設計。

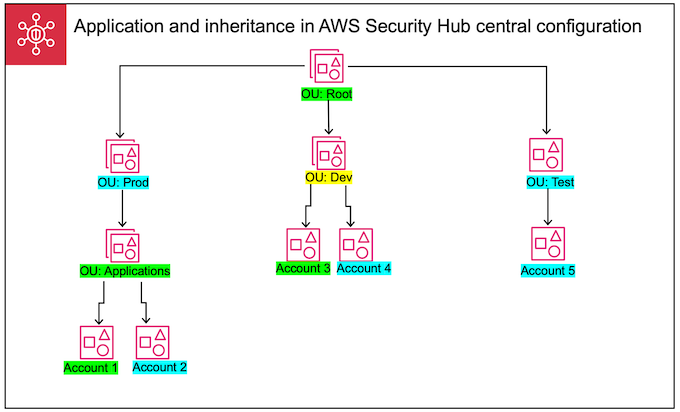

下圖說明政策應用程式和繼承如何在中央組態中運作。

在此範例中,以綠色反白顯示的節點具有套用到它的組態政策。以藍色反白顯示的節點沒有套用到它的組態政策。以黃色反白顯示的節點已指定為自我管理。每個帳戶和 OU 都使用下列組態:

OU:Root (綠色) – 此 OU 使用套用到它的組態政策。

OU:Prod (藍色) – 此 OU 繼承來自 OU:Root 的組態政策。

OU:Applications (綠色) – 此 OU 會使用套用到它的組態政策。

帳戶 1 (綠色) – 此帳戶使用套用到它的組態政策。

帳戶 2 (藍色) – 此帳戶繼承來自 OU:Applications 的組態政策。

OU:Dev (黃色) – 此 OU 是自我管理的。

帳戶 3 (綠色) – 此帳戶使用套用到它的組態政策。

帳戶 4 (藍色) – 此帳戶繼承自 OU:Dev 的自我管理行為。

OU:Test (藍) – 此帳戶繼承來自 OU:Root 的組態政策。

帳戶 5 (藍色) – 此帳戶繼承來自 OU:Root 的組態政策,因為其直接父系 OU:Test 與組態政策無關。

測試組態政策

為了確保您了解組態政策的運作方式,建議您建立一個政策,並將其與測試帳戶或 OU 建立關聯。

測試組態政策

建立自訂組態政策,並確認 Security Hub 啟用、標準和控制項的指定設定正確無誤。如需說明,請參閱 建立和關聯組態政策。

將組態政策套用到沒有任何子帳戶或的測試帳戶或 OUOUs。

確認測試帳戶或 OU 以您主要區域和所有連結區域中的預期方式使用組態政策。您也可以驗證OUs組織中的所有其他帳戶和 是否保持自我管理,並可在每個區域中變更自己的設定。

在單一帳戶或 OU 中測試組態政策後,您可以將其與其他帳戶和 建立關聯OUs。