本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

由於 Mail Manager 會部署在您的電子郵件環境 (例如 Microsoft 365、Google Workspace 或內部部署 Exchange) 與網際網路之間,因此 Mail Manager 會使用 SMTP 轉送將 Mail Manager 處理的電子郵件路由至您的電子郵件環境。它也可以在傳送給最終收件人之前,將外寄電子郵件路由到另一個電子郵件基礎設施,例如另一個 Exchange 伺服器或第三方電子郵件閘道。

SMTP 轉送是您電子郵件基礎設施的重要元件,當由規則集中定義的規則動作指定時,負責在伺服器之間有效率地路由電子郵件。

具體而言,SMTP 轉送可以重新導向 SES Mail Manager 與外部電子郵件基礎設施之間的傳入電子郵件,例如 Exchange、內部部署或第三方電子郵件閘道等。傳入電子郵件到傳入端點將由規則處理,該規則會將指定的電子郵件路由到指定的 SMTP 轉送,而該轉送則會將其傳遞到 SMTP 轉送中定義的外部電子郵件基礎設施。

當您的輸入端點收到電子郵件時,它會使用流量政策來決定要封鎖或允許哪些電子郵件。您在 中允許的電子郵件會傳遞至規則集,該規則集會套用條件式規則,以執行您為特定電子郵件類型定義的動作。您可以定義的其中一個規則動作是 SMTPRelay 動作,如果您選取此動作,電子郵件將傳遞至 SMTP 轉送中定義的外部 SMTP 伺服器。

例如,您可以使用 SMTPRelay 動作,將電子郵件從輸入端點傳送至您的內部部署 Microsoft Exchange Server。您將 Exchange 伺服器設定為具有只能使用特定登入資料存取的公有 SMTP 端點。當您建立 SMTP 轉送時,請輸入 Exchange 伺服器的伺服器名稱、連接埠和登入資料,並為 SMTP 轉送提供唯一的名稱,例如 "RelayToMyExchangeServer"。然後,您可以在輸入端點的規則集中建立規則,其中指出「當寄件者地址包含「 gmail.com」,然後使用名為 RelayToMyExchangeServer 的 SMTP 轉送來執行 SMTPRelay 動作。

現在,當來自 gmail.com 的電子郵件到達您的輸入端點時,規則會觸發 SMTPRelay 動作,並使用您在建立 SMTP 轉送時提供的登入資料來聯絡 Exchange 伺服器,並將電子郵件傳遞至 Exchange 伺服器。因此,從 gmail.com 收到的電子郵件會轉送到您的 Exchange 伺服器。

您必須先建立 SMTP 轉送,才能在規則動作中指定它。下一節中的程序將引導您在 SES 主控台中建立 SMTP 轉送。

在 SES 主控台中建立 SMTP 轉送

下列程序說明如何使用 SES 主控台中的 SMTP 轉送頁面來建立 SMTP 轉送和管理您已建立的轉送。

使用主控台建立和管理 SMTP 轉送

登入 AWS Management Console 並開啟位於 https://https://console.aws.amazon.com/ses/

Amazon SES 主控台。 -

在左側導覽面板中,選擇 Mail Manager 下的 SMTP 轉送。

-

在 SMTP 轉送頁面上,選取建立 SMTP 轉送。

-

在建立 SMTP 轉送頁面上,輸入 SMTP 轉送的唯一名稱。

-

根據您要設定傳入 (未驗證) 或傳出 (已驗證) SMTP 轉送,請遵循各自的指示:

設定傳入 SMTP 轉送

-

當 SMTP 轉送用作傳入閘道,將 Mail Manager 處理的電子郵件路由到外部電子郵件環境時,您必須先設定電子郵件託管環境。雖然每個電子郵件託管供應商都有自己的 GUI 和組態工作流程,但設定它們以使用傳入閘道的主體,例如您的 Mail Manager SMTP 轉送,將會是類似的。

為了協助說明這一點,我們提供了以下章節中如何設定 Google Workspaces 和 Microsoft Office 365 以將 SMTP 轉送做為傳入閘道使用的範例:

注意

請確定您預期收件人目的地的網域是 SES 驗證的網域身分。例如,如果您想要將電子郵件傳遞給收件人 abc@example.com 和 support@acme.com,則需要在 SES 中驗證 example.com 和 acme.com網域。如果未驗證收件人網域,SES 不會嘗試將電子郵件交付到公有 SMTP 伺服器。如需詳細資訊,請參閱在 Amazon SES 中建立和驗證身分。

-

在您設定 Google Workspaces 或 Microsoft Office 365 使用傳入閘道之後,請輸入公有 SMTP 伺服器的主機名稱,其值分別與您的提供者相對如下:

-

Google 工作區:

aspmx.l.google.com -

Microsoft Office 365:

<your_domain>.mail.protection.outlook.com將網域名稱中的點取代為 "-"。例如,如果您的網域是 acme.com,則輸入

acme-com.mail.protection.outlook.com

-

-

輸入公有 SMTP 伺服器的連接埠號碼 25。

-

將身分驗證區段保留空白 (請勿選取或建立秘密 ARN)。

-

選取建立 SMTP 轉送。

-

您可以檢視和管理從 SMTP 轉送頁面建立的 SMTP 轉送。如果您想要移除 SMTP 轉送,請選取其選項按鈕,接著選取刪除。

-

若要編輯 SMTP 轉送,請選取其名稱。在詳細資訊頁面上,您可以選取對應的編輯或更新按鈕,然後儲存變更,以變更轉送的名稱、外部 SMTP 伺服器的名稱、連接埠和登入憑證。

為傳入 (未驗證) SMTP 轉送設定 Google Workspaces

下列逐步解說範例示範如何設定 Google Workspaces 以使用 Mail Manager 傳入 (未驗證) SMTP 轉送。

先決條件

-

存取 Google 管理員主控台 (Google 管理員主控台

> 應用程式 > Google 工作區 > Gmail)。 -

存取託管網域 MX 記錄的網域名稱伺服器,這些記錄將用於 Mail Manager 設定。

設定 Google Workspaces 以使用傳入 SMTP 轉送

-

將郵件管理員 IP 地址新增至傳入閘道組態

-

在 Google 管理員主控台

中,前往應用程式 > Google 工作區 > Gmail。 -

選取垃圾郵件、網路釣魚和惡意軟體,然後移至傳入閘道組態。

-

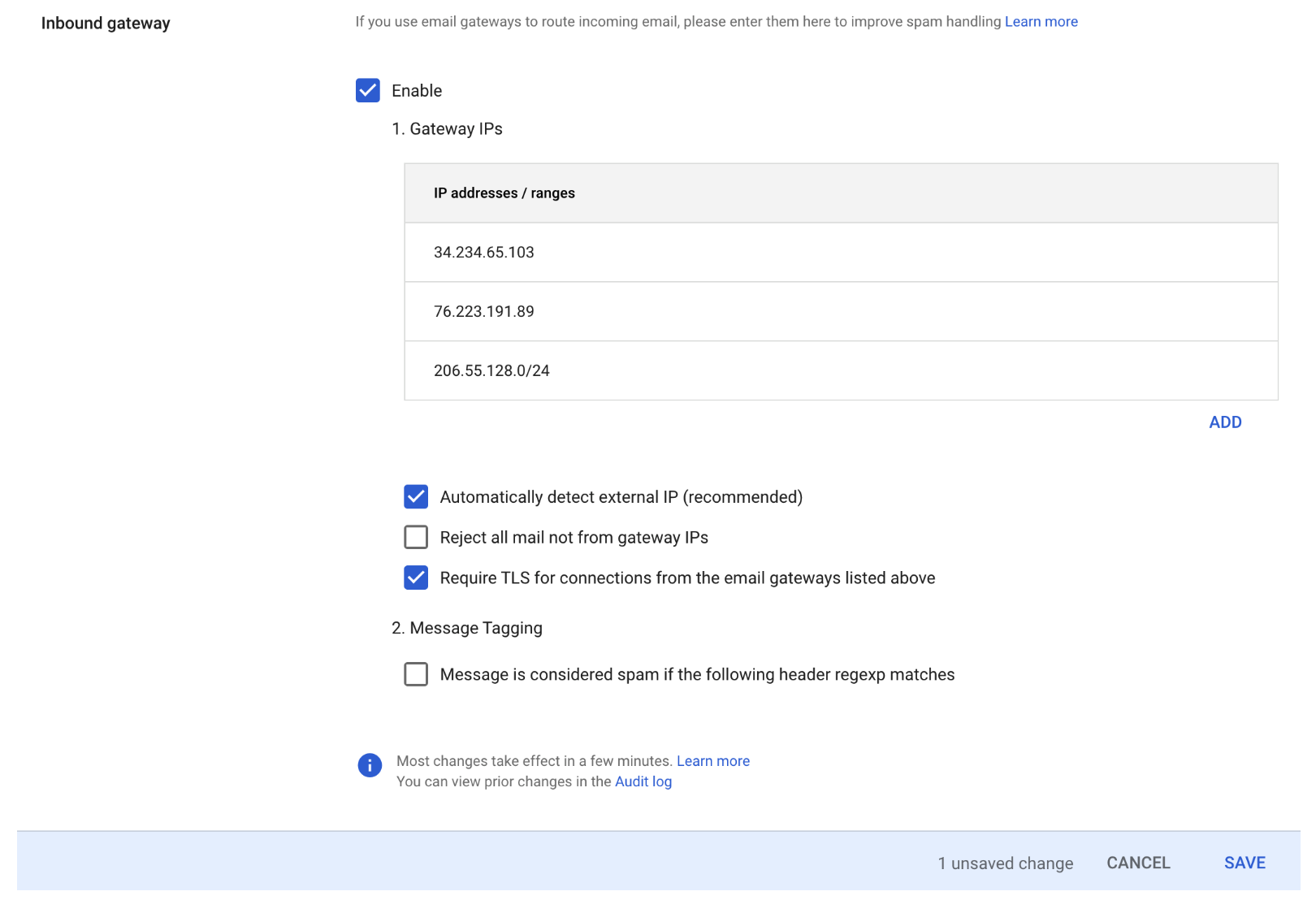

啟用傳入閘道,並使用下列詳細資訊進行設定:

-

在閘道 IPs中,選取新增 ,然後從 SMTP 轉送 IPs 範圍資料表新增您區域特有的輸入端點 IP。 https://docs.aws.amazon.com/general/latest/gr/ses.html#ses_mm_relay_ip_ranges

-

選取自動偵測外部 IP。

-

從上述電子郵件閘道選取需要 TLS 以進行連線。

-

選取對話方塊底部的儲存以儲存組態。儲存後,管理員主控台會將傳入閘道顯示為已啟用。

-

-

為傳入 (未驗證) SMTP 轉送設定 Microsoft Office 365

下列逐步解說範例示範如何設定 Microsoft Office 365 以使用 Mail Manager 傳入 (未驗證) SMTP 轉送。

先決條件

-

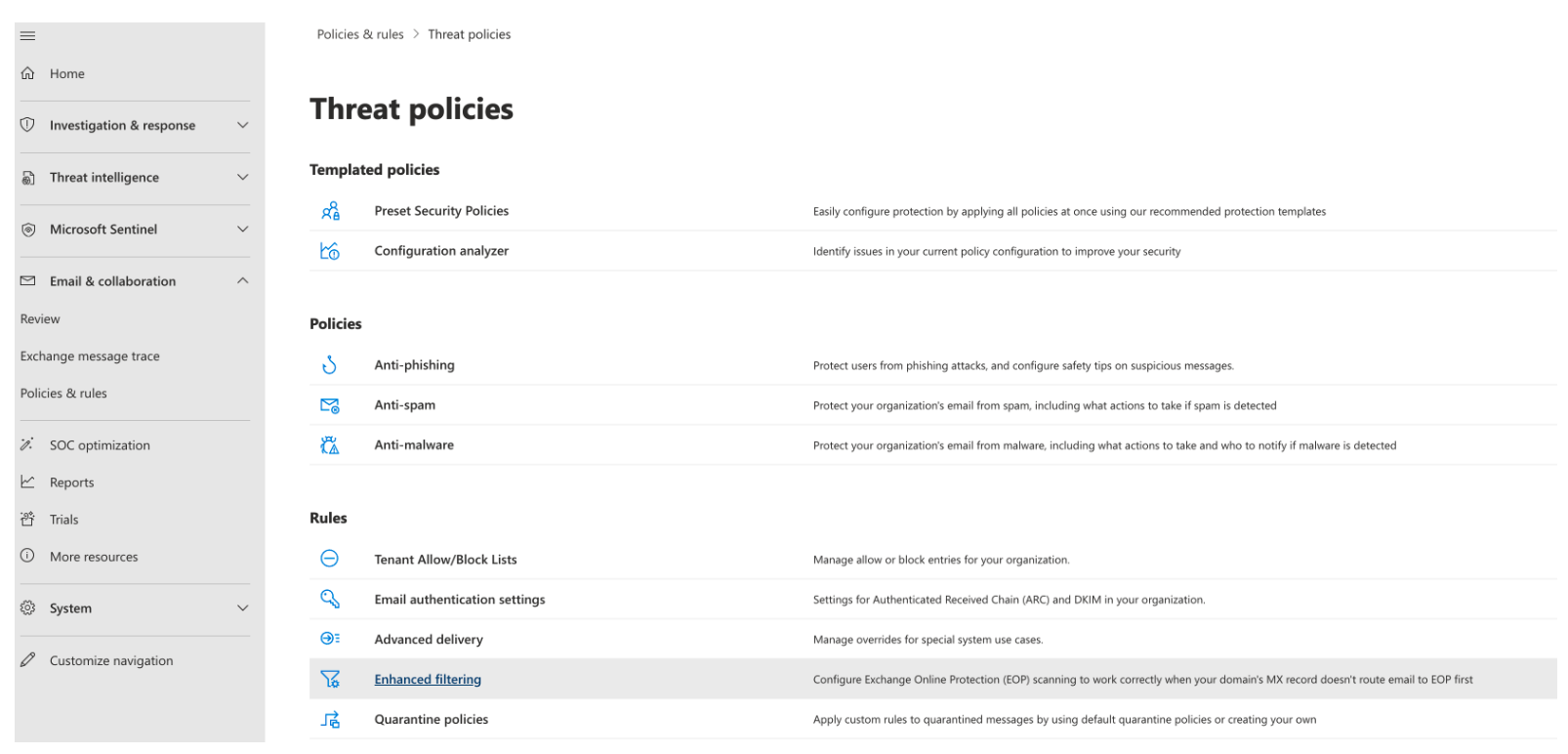

存取 Microsoft 安全管理中心 (Microsoft 安全管理中心

> 電子郵件與協同合作 > 政策與規則 > 威脅政策)。 -

存取託管網域 MX 記錄的網域名稱伺服器,這些記錄將用於 Mail Manager 設定。

設定 Microsoft Office 365 以使用傳入 SMTP 轉送

-

將郵件管理員 IP 地址新增至允許清單

-

在 Microsoft 安全管理中心

,前往電子郵件與協同合作 > 政策與規則 > 威脅政策。 -

選取政策下的反垃圾郵件。

-

選取連線篩選政策,接著選取編輯連線篩選政策。

-

在永遠允許來自下列 IP 地址或地址範圍的訊息對話方塊中,從 SMTP 轉送 IPs 範圍資料表新增您區域特定的輸入端點 IP。 https://docs.aws.amazon.com/general/latest/gr/ses.html#ses_mm_relay_ip_ranges

-

選取 Save (儲存)。

-

-

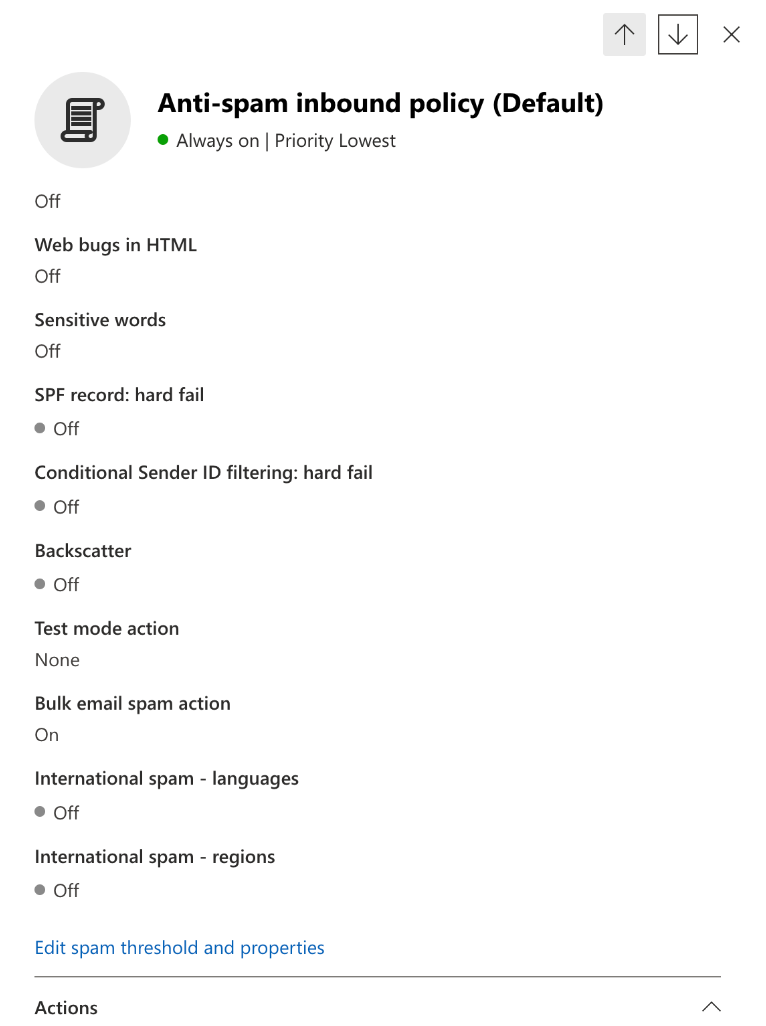

返回反垃圾郵件選項,然後選擇反垃圾郵件傳入政策。

-

在對話方塊底部,選取編輯垃圾郵件閾值和屬性:

-

捲動至標示為垃圾郵件,並確保 SPF 記錄:硬性失敗設定為關閉。

-

選取 Save (儲存)。

-

-

-

增強型篩選組態 (建議)

此選項可讓 Microsoft Office 365 在 SES Mail Manager 收到訊息之前,正確識別原始連線 IP。

-

建立傳入連接器

-

登入新的 Exchange 管理中心

,並前往郵件流程 > 連接器。 -

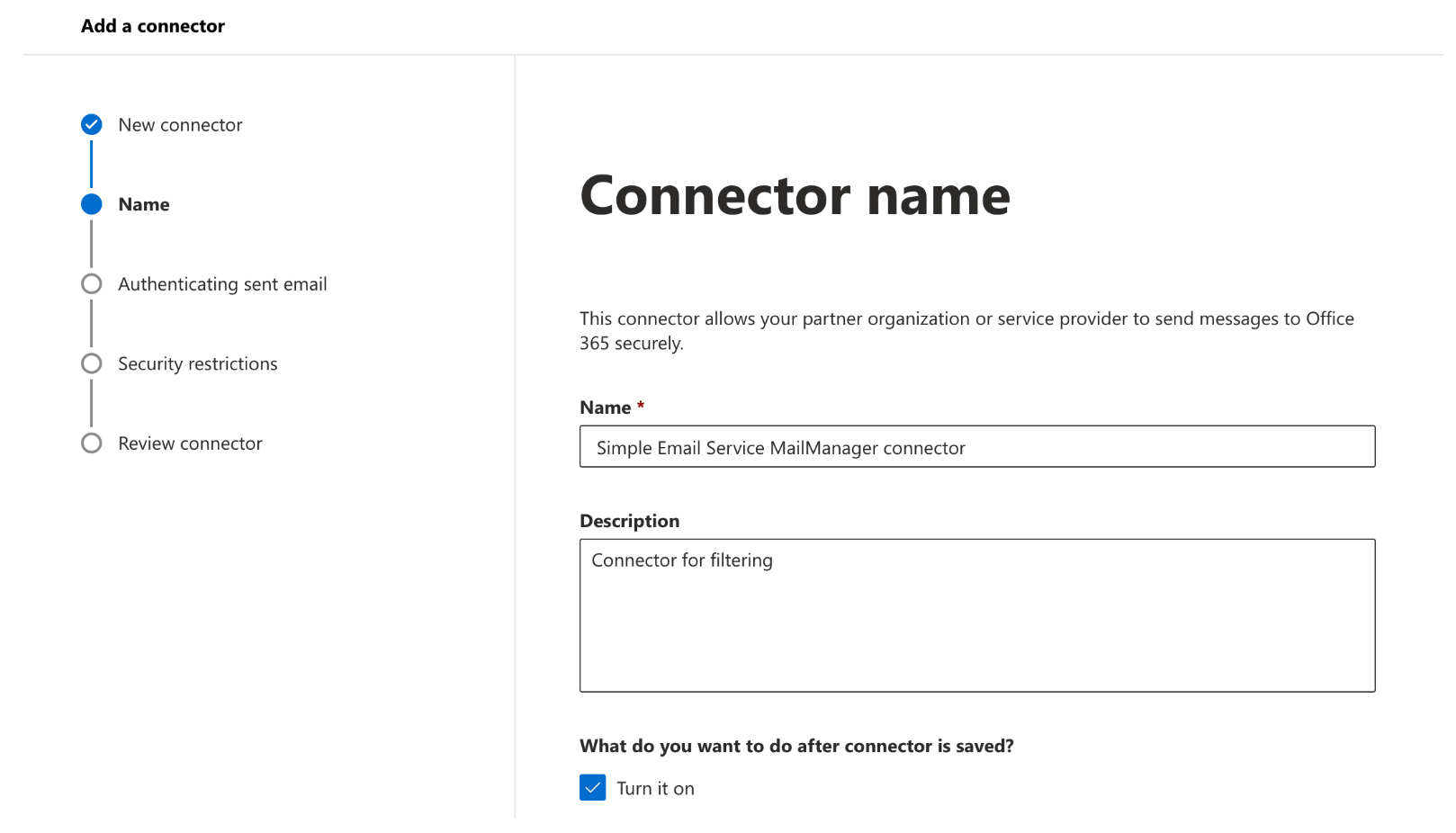

選取新增連接器。

-

在連線來源中,選取合作夥伴組織,接著選取下一步。

-

填寫欄位,如下所示:

-

名稱 – Simple Email Service Mail Manager 連接器

-

描述 – 用於篩選的連接器

-

-

選取下一步。

-

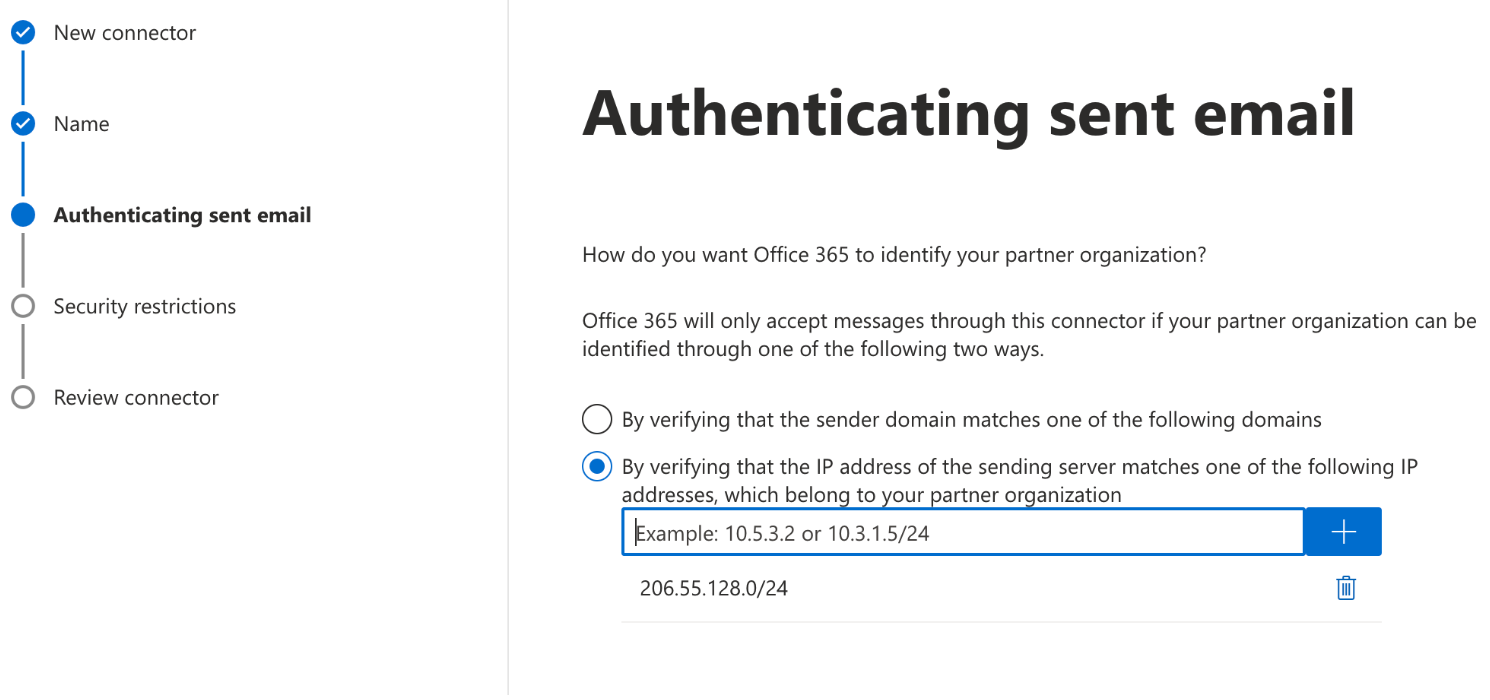

在驗證已傳送的電子郵件中,選取透過驗證傳送伺服器的 IP 地址是否符合下列其中一個 IP 地址,這些地址屬於您的合作夥伴組織,並從 SMTP 轉送 IPs 範圍資料表新增您區域特有的輸入端點 IP。 https://docs.aws.amazon.com/general/latest/gr/ses.html#ses_mm_relay_ip_ranges

-

選取下一步。

-

在安全限制中,如果未透過 TLS 設定傳送,則接受預設的拒絕電子郵件訊息,然後是下一步。

-

檢閱您的設定,然後選取建立連接器。

-

-

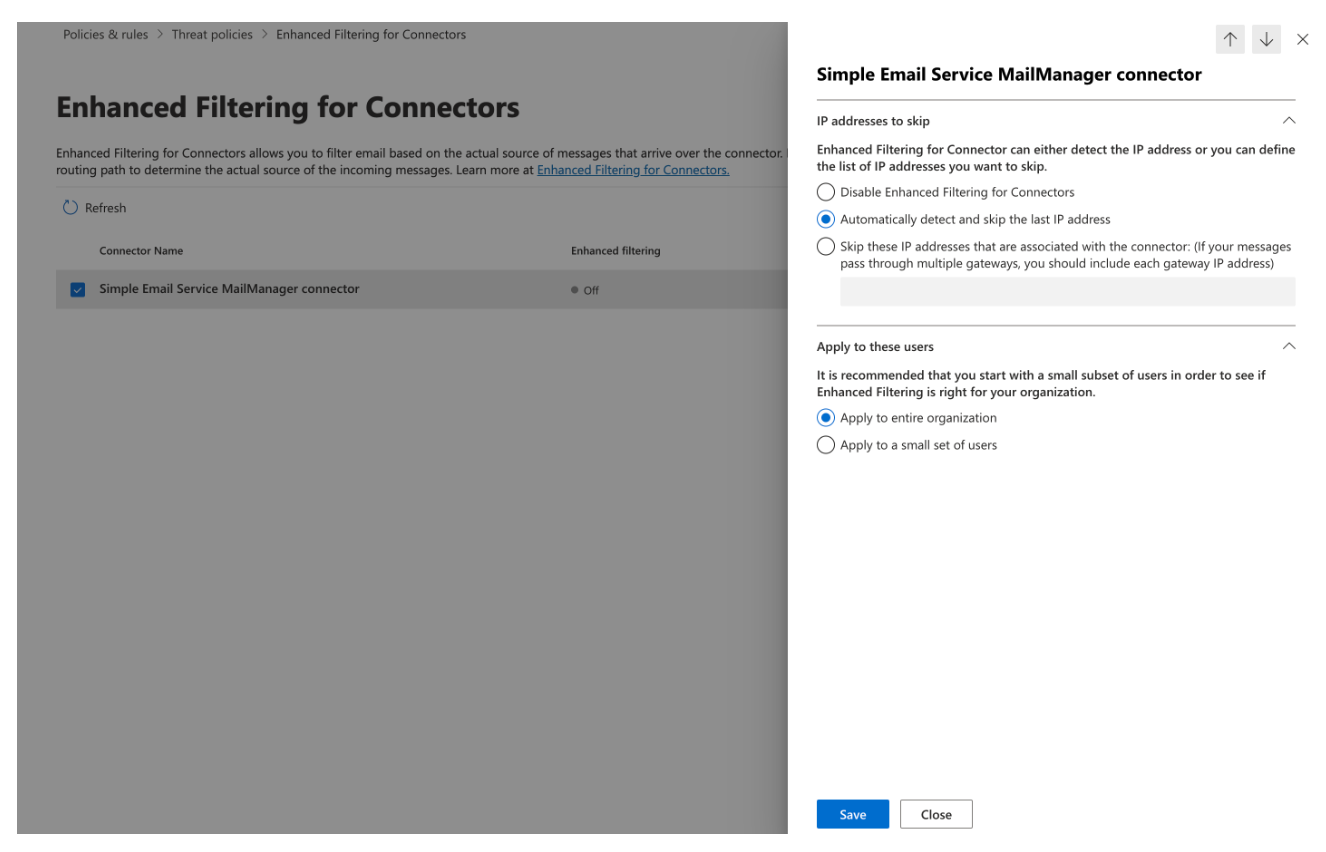

啟用增強型篩選

現在已設定傳入連接器,您需要在 Microsoft 安全管理中心啟用連接器的增強型篩選組態。

-

在 Microsoft 安全管理中心

,前往電子郵件與協同合作 > 政策與規則 > 威脅政策。 -

選取規則下的增強型篩選。

-

選取您先前建立的 Simple Email Service Mail Manager 連接器,以編輯其組態參數。

-

選取自動偵測並略過最後一個 IP 地址,然後套用至整個組織。

-

選取 Save (儲存)。

-

-