本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

了解IAM身分中心登入事件

AWS CloudTrail 會為所有 IAM Identity Center 身分來源記錄成功和失敗的登入事件。 IAMIdentity Center 和 Active Directory (AD Connector 和 AWS Managed Microsoft AD) 來源身分包括每次提示使用者解決特定登入資料挑戰或因素時所擷取的額外登入事件,以及該特定登入資料驗證請求的狀態。只有在使用者完成所有必要的登入資料挑戰後,才會登入使用者,這將導致記錄UserAuthentication事件。

下表會擷取每個 IAM Identity Center 登入 CloudTrail 事件名稱、其目的和對不同身分來源的適用性。

| 事件名稱 | 事件目的 | 身分來源適用性 |

|---|---|---|

CredentialChallenge |

用來通知 IAM Identity Center 已請求使用者解決特定登入資料挑戰,並指定CredentialType必要的 (例如 PASSWORD或 TOTP)。 |

原生IAM身分中心使用者、AD Connector 和 AWS Managed Microsoft AD |

CredentialVerification |

用來通知使用者已嘗試解決特定CredentialChallenge請求,並指定該登入資料是否成功或失敗。 |

原生IAM身分中心使用者、AD Connector 和 AWS Managed Microsoft AD |

UserAuthentication |

用來通知使用者已成功完成與 挑戰的所有身分驗證要求,以及使用者已成功登入。未能成功完成必要登入資料挑戰的使用者將導致未記錄UserAuthentication任何事件。 |

所有身分來源 |

下表擷取特定登入事件中包含的其他有用 CloudTrail 事件資料欄位。

| 欄位 | 事件目的 | 登入事件適用性 | 範例值 |

|---|---|---|---|

AuthWorkflowID |

用來關聯在整個登入序列中發出的所有事件。對於每個使用者登入,IAM身分中心可能會發出多個事件。 | CredentialChallenge, CredentialVerification,

UserAuthentication |

"AuthWorkflowID": "9de74b32-8362-4a01-a524-de21df59fd83" |

CredentialType |

用來指定受到挑戰的登入資料或因素。 UserAuthentication事件將包含跨使用者的登入序列成功驗證的所有CredentialType值。 |

CredentialChallenge, CredentialVerification,

UserAuthentication |

CredentialType": "PASSWORD" 或 "CredentialType": "PASSWORD,TOTP" (可能的值包括:PASSWORD、TOTP、WEBAUTHN、EXTERNAL_IDP、RESYNC_TOTP、EMAIL_OTP) |

DeviceEnrollmentRequired |

用於指定使用者在登入期間需要註冊MFA裝置,且使用者已成功完成該請求。 | UserAuthentication |

"DeviceEnrollmentRequired": "true" |

LoginTo |

用來指定成功登入序列之後的重新導向位置。 | UserAuthentication |

"LoginTo": "https://mydirectory.awsapps.com/start/....." |

CloudTrail IAM Identity Center 登入流程中的事件

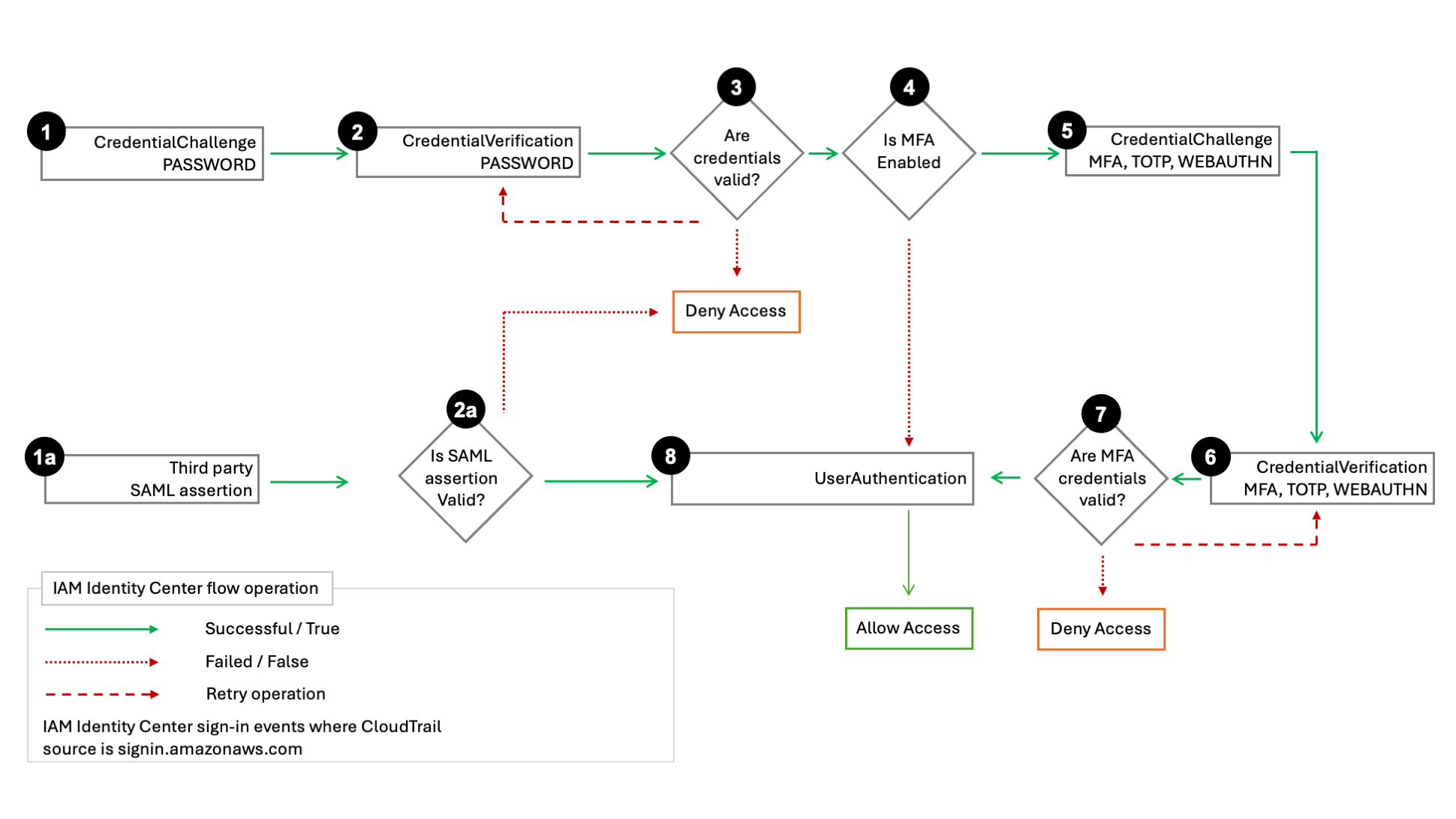

下圖說明登入流程和登入發出的 CloudTrail 事件

圖表顯示密碼登入流程和聯合登入流程。

密碼登入流程由步驟 1–8 組成,示範使用者名稱和密碼登入程序期間的步驟。 IAMIdentity Center userIdentity.additionalEventData.CredentialType 設定為 "PASSWORD",而 IAM Identity Center 會經歷登入資料挑戰回應週期,並視需要重試。

步驟數量取決於登入類型和是否存在多重要素驗證 (MFA)。初始程序會產生三或五個 CloudTrail 事件,並UserAuthentication結束序列,以成功進行身分驗證。密碼身分驗證嘗試失敗會導致其他 CloudTrail 事件,因為 IAM Identity Center 會為一般身分驗證重新發出,如果啟用,則會CredentialChallenge重新發出身分MFA驗證。

密碼登入流程也涵蓋了使用一次性密碼 () 以CreateUserAPI通話登入新建立的 IAM Identity Center 使用者的情況OTP。此案例中的登入資料類型為「EMAIL_OTP」。

聯合登入流程由步驟 1a、2a 和 8 組成,示範聯合身分驗證程序期間的主要步驟SAML,其中聲明由身分提供者提供、由IAM身分中心驗證,如果成功,則會導致 UserAuthentication。 IAMIdentity Center 不會在步驟 3 – 7 中叫用內部MFA身分驗證序列,因為外部聯合身分提供者負責所有使用者憑證驗證。