本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

建立已啟用 FTPS的伺服器

透過 SSL(FTPS) 的檔案傳輸通訊協定是 的延伸FTP。它使用 Transport Layer Security (TLS) 和 Secure Sockets Layer (SSL) 密碼編譯通訊協定來加密流量。FTPS 允許同時或獨立加密控制和資料通道連線。

若要建立已啟用 FTPS的伺服器

-

在 開啟 AWS Transfer Family 主控台https://console.aws.amazon.com/transfer/

,然後從導覽窗格中選取伺服器,然後選擇建立伺服器 。 -

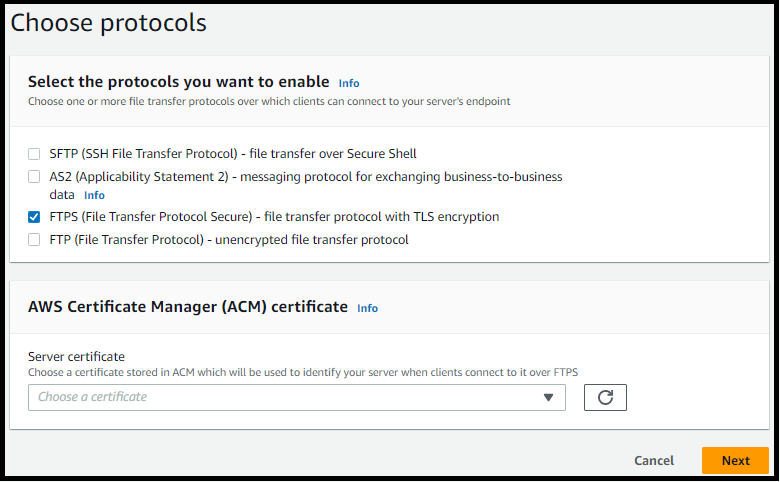

在選擇通訊協定 中,選取 FTPS。

針對伺服器憑證 ,選擇儲存在 AWS Certificate Manager (ACM) 中的憑證,當用戶端透過它連線時,該憑證將用於識別您的伺服器,FTPS然後選擇下一步 。

若要請求新的公有憑證,請參閱 AWS Certificate Manager 使用者指南 中的請求公有憑證。

若要將現有憑證匯入 ACM,請參閱 使用者指南 中的將憑證匯入 ACM 。 AWS Certificate Manager

若要FTPS透過私有 IP 地址請求私有憑證,請參閱 AWS Certificate Manager 使用者指南 中的請求私有憑證。

支援具有下列密碼編譯演算法和金鑰大小的憑證:

-

2048 位元 RSA(RSA_2048)

-

4096 位元 RSA(RSA_4096)

-

橢圓定焦曲線 256 位元 (EC_prime256v1)

-

橢圓定焦曲線 384 位元 (EC_secp384r1)

-

橢圓定焦曲線 521 位元 (EC_secp521r1)

注意

憑證必須是指定 FQDN或 IP 地址的有效 SSL/TLS X.509 第 3 版憑證,以及發行者的相關資訊。

-

-

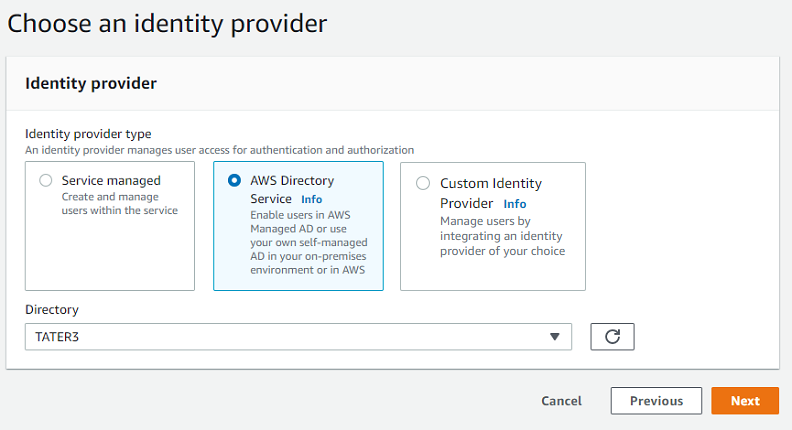

在選擇身分提供者 中,選擇您要用來管理使用者存取權的身分提供者。您有下列選項:

-

AWS Directory Service for Microsoft Active Directory – 您提供一個 AWS Directory Service 目錄來存取端點。如此一來,您可以使用儲存在 Active Directory 中的憑證來驗證使用者。若要進一步了解如何使用 AWS Managed Microsoft AD 身分提供者,請參閱 使用 AWS Directory Service 身分提供者。

注意

-

不支援跨帳戶和共用目錄 AWS Managed Microsoft AD。

-

若要使用 Directory Service 作為身分提供者來設定伺服器,您需要新增一些 AWS Directory Service 許可。如需詳細資訊,請參閱 開始使用 之前 AWS Directory Service for Microsoft Active Directory。

-

-

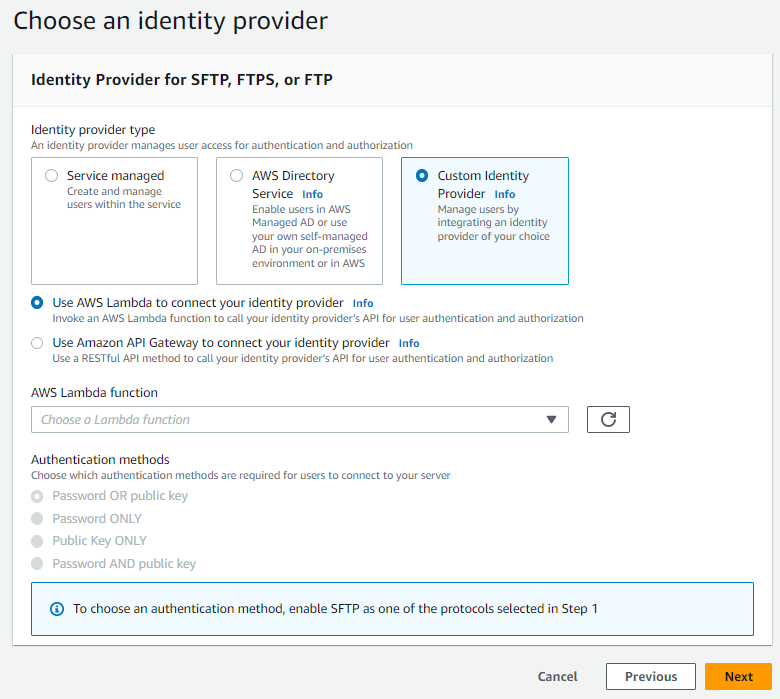

自訂身分提供者 – 選擇下列其中一個選項:

-

使用 AWS Lambda 來連接您的身分提供者 – 您可以使用現有的身分提供者,並由 Lambda 函數提供支援。您提供 Lambda 函數的名稱。如需詳細資訊,請參閱使用 AWS Lambda 整合您的身分提供者。

-

使用 Amazon API Gateway 來連接您的身分提供者 – 您可以建立由 Lambda 函數支援的API閘道方法,以用作身分提供者。您提供 Amazon API Gateway URL和調用角色。如需詳細資訊,請參閱使用 Amazon API Gateway 整合您的身分提供者。

-

-

-

選擇 Next (下一步)。

-

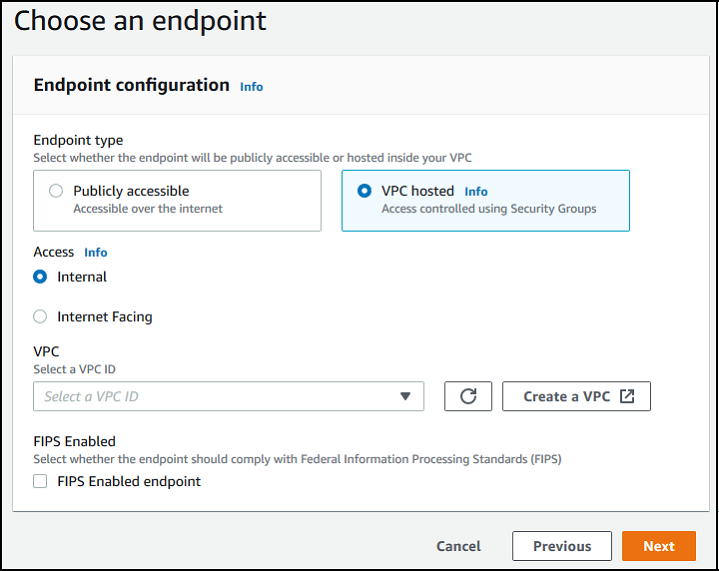

在選擇端點 中,執行下列動作:

注意

FTPS 適用於 Transfer Family 的 伺服器透過連接埠 21 (控制頻道) 和連接埠範圍 8192–8200 (資料頻道) 運作。

-

對於端點類型 ,選擇VPC託管端點類型以託管伺服器的端點。如需有關設定VPC託管端點的資訊,請參閱 在虛擬私有雲端中建立伺服器。

注意

不支援公開存取的端點。

-

(選用) 針對FIPS已啟用 ,選取FIPS已啟用端點核取方塊,以確保端點符合聯邦資訊處理標準 (FIPS)。

注意

FIPS啟用 的端點僅適用於北美 AWS 區域。如需可用區域的資訊,請參閱中的AWS Transfer Family 端點和配額AWS 一般參考。如需 的詳細資訊FIPS,請參閱聯邦資訊處理標準 (FIPS) 140-2

。 -

選擇 Next (下一步)。

-

-

在選擇網域頁面上,選擇您要用來透過所選通訊協定存放和存取資料的 AWS 儲存服務:

選擇 Amazon S3,以儲存和存取檔案作為所選通訊協定上的物件。

選擇 Amazon EFS 以透過選取的通訊協定,將檔案存放和存取到您的 Amazon EFS 檔案系統中。

選擇 Next (下一步)。

-

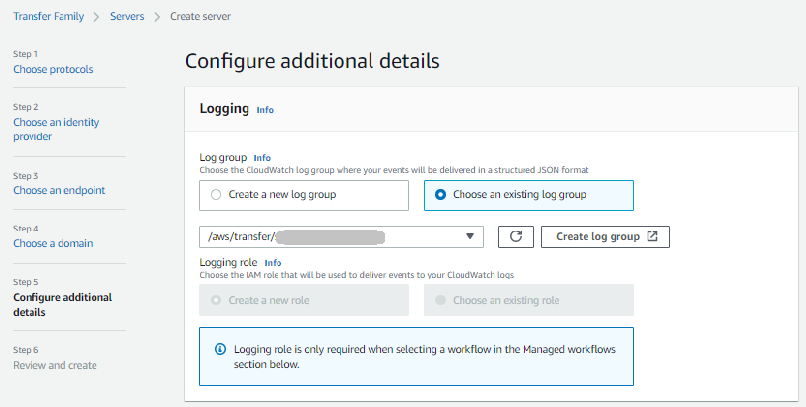

在設定其他詳細資訊 中,執行下列動作:

-

若要記錄,請指定現有的日誌群組或建立新的日誌群組 (預設選項)。

如果您選擇現有的日誌群組,您必須選取與 相關聯的日誌群組 AWS 帳戶。

如果您選擇建立日誌群組 , CloudWatch 主控台 (https://console.aws.amazon.com/cloudwatch/

) 會開啟建立日誌群組頁面。如需詳細資訊,請參閱在日誌 中建立 CloudWatch 日誌群組。 -

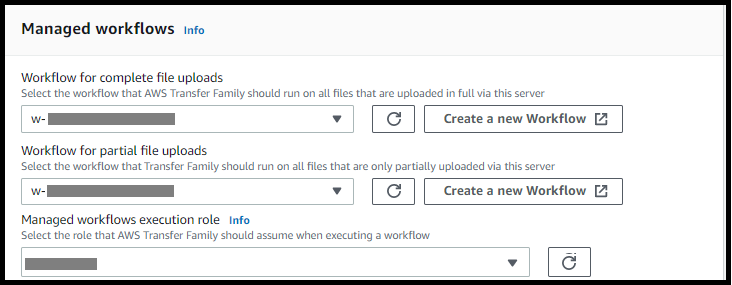

(選用) 針對受管工作流程 ,選擇 Transfer Family 在執行工作流程時應擔任的工作流程 IDs(和對應的角色)。您可以選擇一個工作流程在完整上傳時執行,另一個工作流程在部分上傳時執行。若要進一步了解如何使用受管工作流程處理檔案,請參閱 AWS Transfer Family 受管工作流程。

-

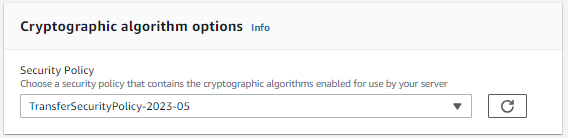

針對密碼編譯演算法選項 ,選擇包含啟用供伺服器使用之密碼編譯演算法的安全政策。

注意

根據預設:

-

如果未選取FIPS已啟用端點,則

TransferSecurityPolicy-2020-06安全政策會連接至您的伺服器。 -

如果選取FIPS已啟用端點,則

TransferSecurityPolicy-FIPS-2020-06安全政策會連接至您的伺服器。

如需關於安全政策的詳細資訊,請參閱的安全政策 AWS Transfer Family。

-

-

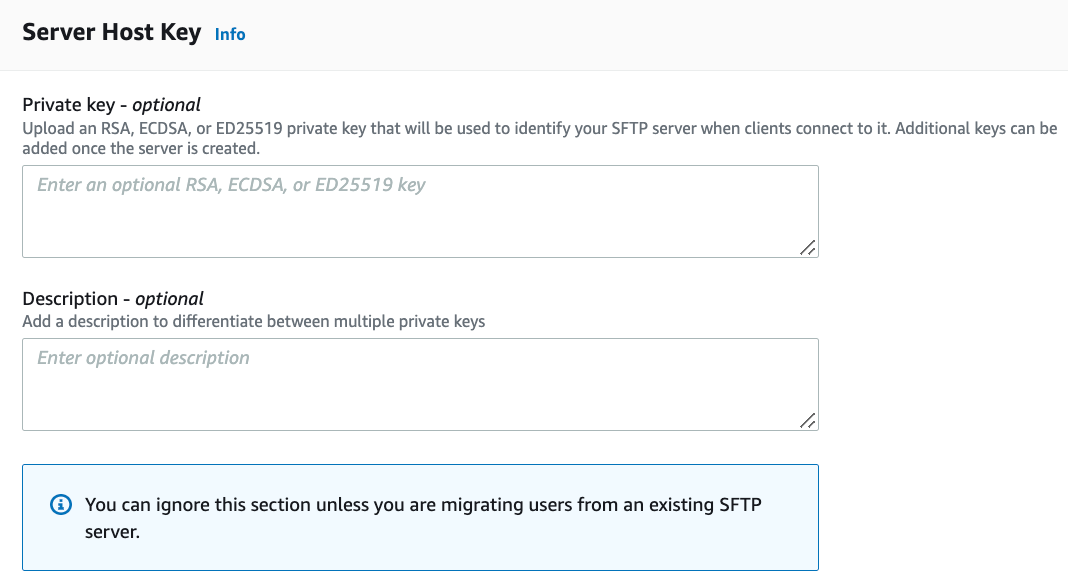

對於伺服器主機金鑰 ,請保留空白。

注意

伺服器主機金鑰區段僅用於從已啟用 SFTP的現有伺服器遷移使用者。

-

(選用) 針對標籤 ,針對索引鍵 和值 ,輸入一或多個標籤做為索引鍵值對,然後選擇新增標籤 。

-

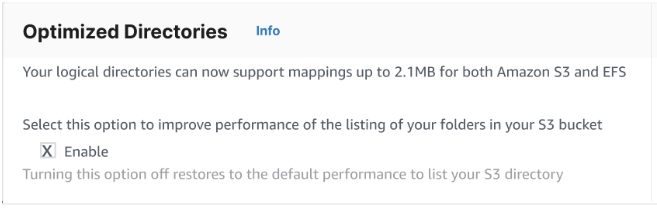

您可以最佳化 Amazon S3 目錄的效能。例如,假設您進入主目錄,並且有 10,000 個子目錄。換句話說,S3 儲存貯體有 10,000 個資料夾。在此案例中,如果您執行

ls(清單) 命令,則清單操作需要 6 到 8 分鐘。不過,如果您最佳化目錄,此操作只需要幾秒鐘的時間。

-

選擇 Next (下一步)。

-

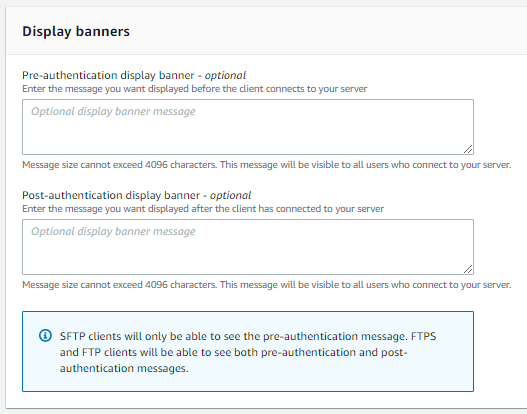

(選用) 您可以設定 AWS Transfer Family 伺服器向最終使用者顯示自訂訊息,例如組織政策或條款與條件。您也可以向已成功驗證的使用者顯示自訂的當天訊息 (MOTD)。

對於顯示橫幅 ,在驗證前顯示橫幅文字方塊中,輸入您要在使用者驗證前顯示的文字,並在驗證後顯示橫幅文字方塊中,輸入您希望在使用者成功驗證後顯示的文字。

-

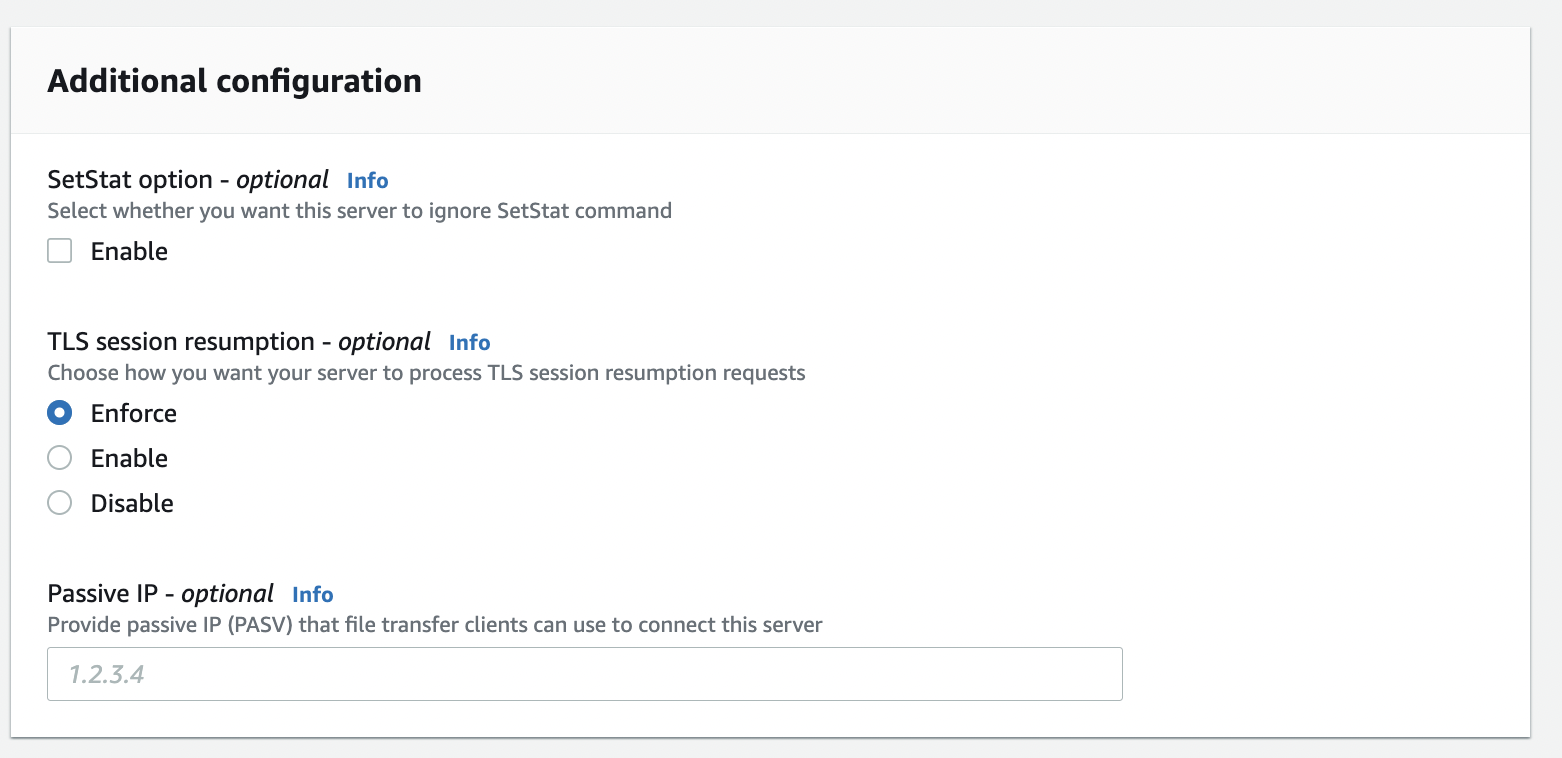

(選用) 您可以設定下列其他選項。

-

SetStat 選項:啟用此選項可忽略用戶端嘗試在您上傳至 Amazon S3 儲存貯體的檔案

SETSTAT上使用時所產生的錯誤。如需其他詳細資訊,請參閱 ProtocolDetails主題中的SetStatOption文件。 -

TLS 工作階段恢復:提供機制,在FTPS工作階段的控制和資料連線之間繼續或共用交涉的秘密金鑰。如需其他詳細資訊,請參閱 ProtocolDetails主題中的

TlsSessionResumptionMode文件。 -

被動 IP:表示 FTP和 FTPS通訊協定的被動模式。輸入單一IPv4地址,例如防火牆、路由器或負載平衡器的公有 IP 地址。如需其他詳細資訊,請參閱 ProtocolDetails主題中的

PassiveIp文件。

-

-

-

在檢閱和建立 中,檢閱您的選擇。

-

如果您想要編輯其中任何項目,請選擇步驟旁的編輯。

注意

您必須在選擇編輯的步驟之後檢閱每個步驟。

-

如果您沒有變更,請選擇建立伺服器以建立伺服器。您會前往顯示下列內容的 Servers (伺服器) 頁面,這裡會列出您的新伺服器。

-

新伺服器的狀態變更為線上 可能需要幾分鐘的時間。此時,您的伺服器會執行您使用者的檔案操作。

後續步驟 :在下一個步驟中,繼續前往 使用自訂身分提供者 以設定使用者。