本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

範例:控制對子網路中執行個體的存取

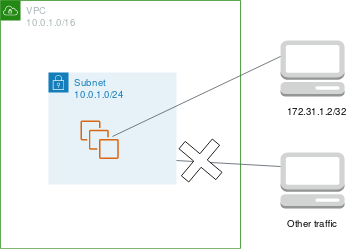

在此範例中,子網路中的執行個體可以彼此通訊,並可從信任的遠端電腦存取。遠端電腦可能是本機網路中的電腦,也可能是不同子網路或 VPC 中的執行個體。您可以使用它來連線到執行個體,以執行管理工作。您的安全群組規則和網路 ACL 規則允許從遠端電腦的 IP 地址存取 (172.31.1.2/32)。其他所有來自網際網路或其他網路的流量都會遭拒。此案例可讓您靈活地變更執行個體的安全群組或安全群組規則,並將網路 ACL 作為防禦的備份層。

下表顯示執行個體範例安全群組的傳入規則。

| 通訊協定類型 | 通訊協定 | 連接埠範圍 | 來源 | 評論 |

|---|---|---|---|---|

| 所有流量 | 全部 | 全部 | sg-1234567890abcdef0 | 與此安全群組相關聯的所有執行個體都可以彼此通訊。 |

| SSH | TCP | 22 | 172.31.1.2/32 | 允許從遠端電腦存取傳入 SSH。 |

下表顯示執行個體安全群組範例的傳出繫結規則。安全群組有狀態。因此,您不需要允許回應傳入流量的規則。

| 通訊協定類型 | 通訊協定 | 連接埠範圍 | 目的地 | 評論 |

|---|---|---|---|---|

| 所有流量 | 全部 | 全部 | sg-1234567890abcdef0 | 與此安全群組相關聯的所有執行個體都可以彼此通訊。 |

下表顯示與執行個體子網路建立關聯的網路 ACL 範例傳入規則。網路 ACL 規則適用於子網路中的所有執行個體。

| 規則 # | 類型 | 通訊協定 | 連接埠範圍 | 來源 | 允許/拒絕 | 說明 |

|---|---|---|---|---|---|---|

| 100 | SSH | TCP | 22 | 172.31.1.2/32 | ALLOW | 允許來自遠端電腦的傳入流量。 |

| * | 所有流量 | 全部 | 全部 | 0.0.0.0/0 | DENY | 拒絕所有其他傳入流量。 |

下表顯示與執行個體子網路相關聯的網路 ACL 範例傳出規則。網路ACLs是無狀態的。因此,您需要允許回應傳入流量的規則。

| 規則 # | 類型 | 通訊協定 | 連接埠範圍 | 目的地 | 允許/拒絕 | 說明 |

|---|---|---|---|---|---|---|

| 100 | 自訂 TCP | TCP | 1024-65535 | 172.31.1.2/32 | ALLOW | 允許對遠端電腦的傳出回應。 |

| * | 所有流量 | 全部 | 全部 | 0.0.0.0/0 | DENY | 拒絕所有其他傳出流量。 |

如果您不小心讓安全群組規則過於寬鬆,此範例中的網路 ACL 會繼續僅允許從指定的 IP 地址存取。例如,下列安全群組包含允許從任何 IP 地址傳入 SSH 存取的規則。不過,如果您將此安全群組與子網路中使用網路 ACL 的執行個體建立關聯,則只有子網路內的其他執行個體和遠端電腦可以存取執行個體,因為網路 ACL 規則會拒絕其他傳入子網路的流量。

下表顯示網路 ACL 範例的傳入規則,僅允許從指定的 IP 地址存取。

| Type | 通訊協定 | 連接埠範圍 | 來源 | 評論 |

|---|---|---|---|---|

| 所有流量 | 全部 | 全部 | sg-1234567890abcdef0 | 與此安全群組相關聯的所有執行個體都可以彼此通訊。 |

| SSH | TCP | 22 | 0.0.0.0/0 | 允許從任何 IP 地址存取 SSH。 |

下表顯示範例網路 ACL 的傳出規則,僅允許從指定的 IP 地址存取。

| Type | 通訊協定 | 連接埠範圍 | 目的地 | 評論 |

|---|---|---|---|---|

| 所有流量 | 全部 | 全部 | 0.0.0.0/0 | 允許所有對外流量. |