本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

路由選項範例

下列主題描述您 VPC 中特定閘道或連線的路由。

目錄

路由至網際網路閘道

您可以將子網路由表中的路由新增至網際網路閘道,使子網成為公有子網。若要執行此作業,請將網際網路閘道連接至您的 VPC,然後新增使用 0.0.0.0/0 (IPv4 流量) 或 ::/0 (IPv6 流量) 做為目的地的路由,以及目的地為網際網路閘道 ID (igw-xxxxxxxxxxxxxxxxx) 的目標。

| 目的地 | 目標 |

|---|---|

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

如需詳細資訊,請參閱 使用網際網路閘道啟用 VPC 網際網路存取。

路由至 NAT 裝置

若要讓私有子網中的執行個體連線至網際網路,您可以在公有子網中建立 NAT 閘道或啟動 NAT 執行個體。然後,為私有子網的路由表新增一個路由,將 IPv4 網際網路流量 (0.0.0.0/0) 路由至 NAT 裝置。

| 目的地 | 目標 |

|---|---|

| 0.0.0.0/0 | nat-gateway-id |

您也可以對其他目標建立更具體的路由,以避免使用 NAT 閘道或私自路由特定流量時產生不必要的資料處理費用。在下列範例中,Amazon S3 流量 (pl-xxxxxxxx,包含特定區域中 Amazon S3 IP 地址範圍的字首清單) 會路由至閘道 VPC 端點,而 10.25.0.0/16 流量則會路由至 VPC 對等互連。這些 IP 地址範圍比 0.0.0.0/0 更為具體。當執行個體將流量傳送至 Amazon S3 或互連 VPC 時,流量會傳送至閘道 VPC 端點或 VPC 對等互連連線。所有其他流量都會傳送至 NAT 閘道。

| 目的地 | 目標 |

|---|---|

| 0.0.0.0/0 | nat-gateway-id |

pl-xxxxxxxx |

vpce-id |

| 10.25.0.0/16 | pcx-id |

如需詳細資訊,請參閱NAT 裝置。

路由至虛擬私有閘道

您可以使用 AWS Site-to-Site VPN 連線,讓 VPC 中的執行個體與您自己的網路通訊。若要這樣做,請建立虛擬私有閘道並將其連接到 VPC。然後,在子網路由表中新增路由,其中包含網路的目的地和虛擬私有閘道的目標 (vgw-xxxxxxxxxxxxxxxxx)。

| 目的地 | 目標 |

|---|---|

| 10.0.0.0/16 | vgw-id |

然後,您可以建立並配置 Site-to-Site VPN 連線。如需詳細資訊,請參閱《AWS Site-to-Site VPN 使用者指南》中的什麼是 AWS Site-to-Site VPN?和路由表和 VPN 路由優先順序。

虛擬私有閘道上的 Site-to-Site VPN 連線不支援 IPv6 流量。但是,我們支援透過虛擬私有閘道前往 AWS Direct Connect 連線的 IPv6 流量。如需詳細資訊,請參閱《AWS Direct Connect 使用者指南》。

路由至 AWS Outposts 本機閘道

本節說明路由至 AWS Outposts 本機閘道的路由表組態。

啟用 Outpost 子網路與內部部署網路之間的流量

位於與 相關聯VPCs 中的子網路 AWS Outposts ,可以有額外的本機閘道目標類型。請考慮您想要讓本機閘道將目的地地址為 192.168.10.0/24 的流量路由至客戶網路的情況。若要這樣做,請新增下列路由,其中具有目的地網路和本機閘道目標 (lgw-xxxx)。

| 目的地 | 目標 |

|---|---|

| 192.168.10.0/24 | lgw-id |

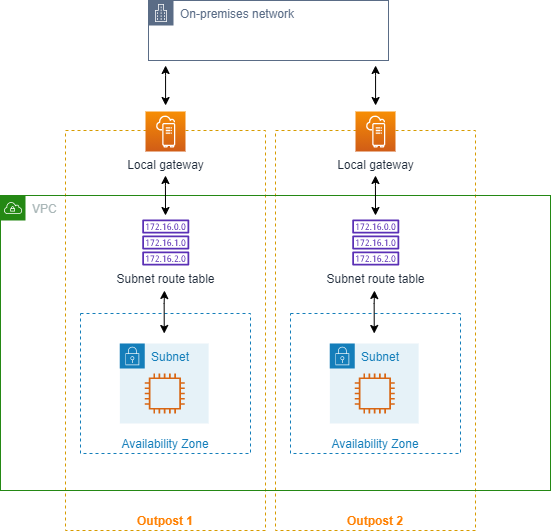

啟用跨 Outpost 的相同 VPC 中子網路之間的流量

可以使用 Outpost 本機閘道和內部部署網路,在不同 Outpost 的相同 VPC 中的子網路之間建立通訊。

可以使用此功能在錨定到不同可用區域的 Outpost 機架之間建立連線,為在 Outposts 機架上執行的內部部署應用程式建立類似多可用區域 (AZ) 架構的架構。

若要啟用此功能,請將路由新增至 Outpost 機架子網路路由表,該路由比路由表中的本機路由更具體,並且具有本機閘道的目標類型。路由目的地必須與另一個 Outpost 中 VPC 的子網路的整個 IPv4 區塊相符。對需要通訊的所有 Outpost 子網路重複此組態。

重要

若要使用此功能,您必須使用直接 VPC 路由。您不能使用自己的客戶擁有的 IP 地址。

Outpost 本機閘道所連線的內部部署網路必須具有必要的路由,這樣子網路才能互相存取。

如果想要為子網路中的資源使用安全群組,則必須使用包含 IP 地址範圍的規則作為 Outpost 子網路中的來源或目的地。您無法使用安全群組 ID。

現有的 Outpost 機架可能需要更新,才能支援多個 Outpost 之間的 VPC 內部通訊。如果此功能對您不起作用,請聯絡 AWS 支援。

範例

對於 CIDR 為 10.0.0.0/16 的 VPC、CIDR 為 10.0.1.0/24 的 Outpost 1 子網路以及 CIDR 為 10.0.2.0/24 的 Outpost 2 子網路,Outpost 1 子網路的路由表項目如下所示:

| 目的地 | 目標 |

|---|---|

| 10.0.0.0/16 | 區域 |

| 10.0.2.0/24 | lgw-1-id |

Outpost 2 子網路的路由表項如下所示:

| 目的地 | 目標 |

|---|---|

| 10.0.0.0/16 | 區域 |

| 10.0.1.0/24 | lgw-2-id |

路由至 VPC 對等連線

VPC 對等互連連線是指兩個 VPC 之間的聯網連線,可讓您使用私有 IPv4 地址路由 VPC 之間的流量。這兩個 VPC 中的執行個體能彼此通訊,有如位於同個網路中。

若要在 VPC 對等連線中的 VPC 之間啟用流量的路由,您必須將路由新增至一或多個子網路由表,指向 VPC 對等連線。這可讓您存取對等連線中其他 VPC 的全部或部分 CIDR 區塊。同樣地,另一個 VPC 的擁有者也必須將路由新增到他們的子網路由表,將流量路由回您的 VPC。

例如,若您有一個介於兩個 VPC 間的 VPC 對等互連連線 (pcx-11223344556677889),其中包含以下資訊:

-

VPC A:CIDR 區塊為 10.0.0.0/16

-

VPC B:CIDR 區塊為 172.31.0.0/16

為啟用 VPC 間的流量及允許存取任一個 VPC 的完整 IPv4 CIDR 區塊,VPC A 路由表設定如下。

| 目的地 | 目標 |

|---|---|

| 10.0.0.0/16 | 區域 |

| 172.31.0.0/16 | pcx-11223344556677889 |

VPC B 路由表設定如下。

| 目的地 | 目標 |

|---|---|

| 172.31.0.0/16 | 區域 |

| 10.0.0.0/16 | pcx-11223344556677889 |

您的 VPC 對等連線也可支援 VPC 中執行個體之間的 IPv6 通訊 (如果 VPC 和執行個體已啟用 IPv6 通訊的話)。若要啟用 VPC 間 IPv6 流量的路由,您必須將路由新增至您的路由表,指向 VPC 對等互連連線,存取對等 VPC 之所有或部分的 IPv6 CIDR 區塊。

例如,使用與上述相同的 VPC 對等互連連線 (pcx-11223344556677889),假設 VPC 具有下列資訊:

-

VPC A:IPv6 CIDR 區塊為

2001:db8:1234:1a00::/56 -

VPC B:IPv6 CIDR 區塊為

2001:db8:5678:2b00::/56

若要啟用透過 VPC 對等連線的 IPv6 通訊,請將以下路由新增至 VPC A 的子網路由表。

| 目的地 | 目標 |

|---|---|

| 10.0.0.0/16 | 區域 |

| 172.31.0.0/16 | pcx-11223344556677889 |

| 2001:db8:5678:2b00::/56 | pcx-11223344556677889 |

將下列路由新增至 VPC B 的路由表。

| 目的地 | 目標 |

|---|---|

| 172.31.0.0/16 | 區域 |

| 10.0.0.0/16 | pcx-11223344556677889 |

| 2001:db8:1234:1a00::/56 | pcx-11223344556677889 |

如需 VPC 對等互連連線的詳細資訊,請參閱 Amazon VPC 互連指南。

路由至閘道 VPC 端點

閘道 VPC 端點可讓您在 VPC 與其他 AWS 服務之間建立私有連線。建立閘道端點時,您可以在 VPC 中指定閘道端點所使用的子網路由表。路由會自動新增至指定服務前綴清單 ID (pl-) 之目標 (destination) 以及具有端點 ID 之目標 (target) (xxxxxxxxvpce-) 的所有路由表。您無法明確刪除或修改端點路由,但是您可以變更端點使用的路由表。xxxxxxxxxxxxxxxxx

如需端點路由的詳細資訊,以及前往 AWS 服務之路由的隱含式,請參閱閘道端點的路由。

路由至輸出限定網際網路閘道

您可以為您的 VPC 建立輸出限定網際網路閘道,讓私有子網中的執行個體能初始化對網際網路的傳出通訊,同時防止網際網路啟動與執行個體的連線。輸出限定網際網路閘道僅能用於 IPv6 流量。若要設定輸出限定網際網路閘道的路由,請在私有子網路由表中新增將 IPv6 網際網路流量 (::/0) 路由至輸出限定網際網路閘道的路由。

| 目的地 | 目標 |

|---|---|

| ::/0 | eigw-id |

如需詳細資訊,請參閱 使用輸出限定 (egress-only) 網際網路閘道來啟用傳出 IPv6 流量。

傳輸閘道的路由

當您將 VPC 連線至傳輸閘道時,您需將路由新增至子網路由表,才能透過傳輸閘道路由流量。

請考慮當您有三個 VPC 已連線至傳輸閘道的情況。在此案例中,所有連接會與傳輸閘道路由表相關聯,並且會傳播至傳輸閘道路由表。因此,所有連接都可彼此路由封包,而傳輸閘道則單純做為 Layer 3 IP 中樞。

例如,若您有兩個 VPC,其中包含以下資訊:

-

VPC A: 10.1.0.0/16, attachment ID tgw-attach-11111111111111111

-

VPC B: 10.2.0.0/16, attachment ID tgw-attach-22222222222222222

為啟用 VPC 間的流量及允許存取傳輸閘道,VPC A 路由表配置如下。

| 目的地 | 目標 |

|---|---|

| 10.1.0.0/16 | 區域 |

| 10.0.0.0/8 | tgw-id |

下列為 VPC 連接的傳輸閘道路由表項目範例。

| 目的地 | 目標 |

|---|---|

| 10.1.0.0/16 | tgw-attach-11111111111111111 |

| 10.2.0.0/16 | tgw-attach-22222222222222222 |

如需傳輸閘道路由表的詳細資訊,請參閱 Amazon VPC Transit Gateways 中的路由。

中間設備的路由

您可以將中間設備新增至 VPC 的路由路徑中。下列為可行的使用案例:

-

透過網際網路閘道或虛擬私有閘道攔截進入 VPC 的流量,方法為將該流量導向至 VPC 中的中間設備。您可以使用中間設備路由精靈,讓 AWS 自動為您的閘道、中間設備及目的地子網路設定適當的路由表。如需詳細資訊,請參閱中間設備路由精靈。

-

將兩個子網之間的流量導向至中間設備。為此,您可以為符合另一個子網的子網 CIDR 的一個子網路由表建立路由,並將設備的閘道負載平衡器端點、NAT 閘道、Network Firewall 端點或網路界面指定為目標。或者,若要將所有流量從子網重新引導至任何其他子網,請以閘道負載平衡器端點、NAT 閘道或網路界面取代本機路由的目標。

您可以設定設備以符合您的需求。例如,您可以設定篩選所有流量的安全設備,或 WAN 加速設備。此設備會在 VPC 的子網中部署為 Amazon EC2 執行個體,並以子網中的彈性網路介面 (網路介面) 表示。

如果您啟用目的地子網路由表的路由傳播,請注意路由優先順序。我們優先考慮最具體的路由,如果路由符合,我們優先考慮靜態路由,而不是傳播路由。檢閱您的路由,以確保流量正確路由,而且如果您啟用或停用路由傳播,不會造成意外後果 (例如,支援巨型訊框的 AWS Direct Connect 連線需要路由傳播)。

若要將傳入 VPC 流量路由至設備,請將路由表與網際網路閘道或虛擬私有閘道建立關聯,並將您設備的網路界面指定為 VPC 流量的目標。如需詳細資訊,請參閱閘道路由表。您也可以將傳出流量從子網路由至另一個子網中的中間設備。

如需中間設備路由範例,請參閱中間設備案例。

設備考量

您可以從 AWS Marketplace

-

設備必須設定在與來源或目的地流量不同的子網中。

-

您必須停用設備上的來源/目的地檢查。如需詳細資訊,請參閱《Amazon EC2 使用者指南》中的變更來源或目的地檢查。

-

您無法透過設備在相同子網中的主機之間路由流量。

-

設備不需要執行網路地址轉譯 (NAT)。

-

您可以新增路由至比本機路由更具體的路由表。您可以使用更具體的路由,將 VPC (東西流量) 內子網之間的流量重新引導至中間設備。路由目的地必須符合 VPC 中子網的整個 IPv4 或 IPv6 CIDR 區塊。

-

若要攔截 IPv6 流量,請確定 VPC、子網路和設備可支援 IPv6。虛擬私有閘道不支援 IPv6 流量。

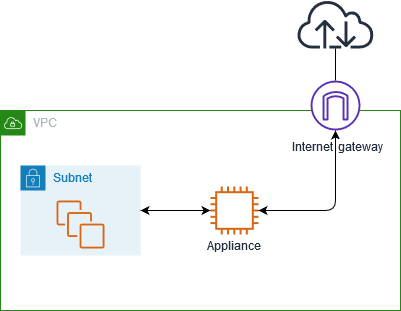

路由閘道與設備之間的流量

若要將傳入 VPC 流量路由至設備,請將路由表與網際網路閘道或虛擬私有閘道建立關聯,並將您設備的網路界面指定為 VPC 流量的目標。在下列範例中,VPC 具有網際網路閘道、設備以及具有執行個體的子網。來自網際網路的流量會透過設備進行路由。

將此路由表與您的網際網路閘道或虛擬私有閘道建立關聯。第一個項目是本機路由。第二個項目會將目的地為子網的 IPv4 流量傳送至設備的網路界面。這是比本機路由更具體的路由。

| 目的地 | 目標 |

|---|---|

VPC CIDR |

區域 |

子網 CIDR |

設備網路界面 ID |

或者,您可以將本機路由的目標取代為設備的網路界面。您可以這樣做,以確保所有流量都會自動路由至設備,包括目的地為您未來新增至 VPC 之子網的流量。

| 目的地 | 目標 |

|---|---|

VPC CIDR |

設備網路界面 ID |

若要將流量從子網路由到另一個子網中的設備,請將路由新增到子網路由表,將流量路由至設備的網路界面。此目的地必須比本機路由的目的地更不具體。例如,對於前往網際網路的流量,請為目的地指定 0.0.0.0/0 (所有 IPv4 地址)。

| 目的地 | 目標 |

|---|---|

VPC CIDR |

區域 |

| 0.0.0.0/0 | 設備網路界面 ID |

然後,在與設備子網相關聯的路由表中,新增一個路由,將流量傳送回網際網路閘道或虛擬私有閘道。

| 目的地 | 目標 |

|---|---|

VPC CIDR |

區域 |

| 0.0.0.0/0 | igw-id |

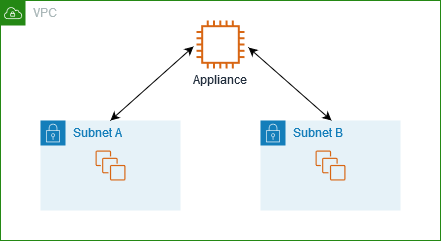

將子網間流量路由至設備

您可以將目的地為特定子網的流量路由至設備的網路界面。在下列範例中,VPC 包含兩個子網和一個設備。子網之間的流量透過設備進行路由。

安全群組

當您透過中間設備路由不同子網中的執行個體之間的流量時,兩個執行個體的安全群組都必須允許流量在執行個體之間流動。每個執行個體的安全群組都必須參考另一個執行個體的私有 IP 地址,或是包含其他執行個體之子網的 CIDR 範圍作為來源。如果您參考另一個執行個體的安全群組作為來源,這不會允許流量在執行個體之間流動。

路由

下列是子網 A 的路由表範例。第一個項目可讓 VPC 中的執行個體彼此通訊。第二個項目會將所有流量從子網 A 路由至子網 B,再路由至設備的網路界面。

| 目的地 | 目標 |

|---|---|

VPC CIDR |

區域 |

子網路 B CIDR |

設備網路界面 ID |

下列是子網 B 的路由表範例。第一個項目可讓 VPC 中的執行個體彼此通訊。第二個項目會將所有流量從子網 B 路由至子網 A,再路由至設備的網路界面。

| 目的地 | 目標 |

|---|---|

VPC CIDR |

區域 |

子網路 A CIDR |

設備網路界面 ID |

或者,您可以將本機路由的目標取代為設備的網路界面。您可以這樣做,以確保所有流量都會自動路由至設備,包括目的地為您未來新增至 VPC 之子網的流量。

| 目的地 | 目標 |

|---|---|

VPC CIDR |

設備網路界面 ID |

使用字首清單進行路由

如果您經常在 AWS 資源中參考相同的一組 CIDR 區塊,您可以建立客戶受管字首清單,將它們分組在一起。然後,您可以將字首清單指定為路由表項目中的目的地。您可以稍後新增或移除字首清單的項目,而不需要更新路由表。

例如,您有一個具有多個 VPC 連接的傳輸閘道。VPC 必須能夠與具有下列 CIDR 區塊的兩個特定 VPC 連接進行通訊:

-

10.0.0.0/16

-

10.2.0.0/16

您可以建立具有兩個項目的字首清單。在子網路由表中,您可以建立路由並指定字首清單作為目的地,並指定傳輸閘道指定為目標。

| 目的地 | 目標 |

|---|---|

| 172.31.0.0/16 | 區域 |

| pl-123abc123abc123ab | tgw-id |

字首清單的項目數目上限等於路由表中的相同項目數。

路由至閘道負載平衡器端點

閘道負載平衡器可讓您將流量散發給虛擬設備 (例如防火牆) 的機群。您可以建立 Gateway Load Balancer、設定 Gateway Load Balancer 端點服務,然後在 VPC 中建立 Gateway Load Balancer 端點以將其連接到服務。

若要將流量路由至閘道負載平衡器 (例如,針對安全檢查),請在路由表中指定閘道負載平衡器端點做為目標。

如需閘道負載平衡器後方的安全設備範例,請參閱在 VPC 中設定中間設備流量路由和檢查。

若要在路由表中指定閘道負載平衡器端點,請使用 VPC 端點的 ID。例如,若要將 10.0.1.0/24 的流量路由至閘道負載平衡器端點,請新增下列路由。

| 目的地 | 目標 |

|---|---|

| 10.0.1.0/24 | vpc-endpoint-id |

如需詳細資訊,請參閱閘道負載平衡器。