本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

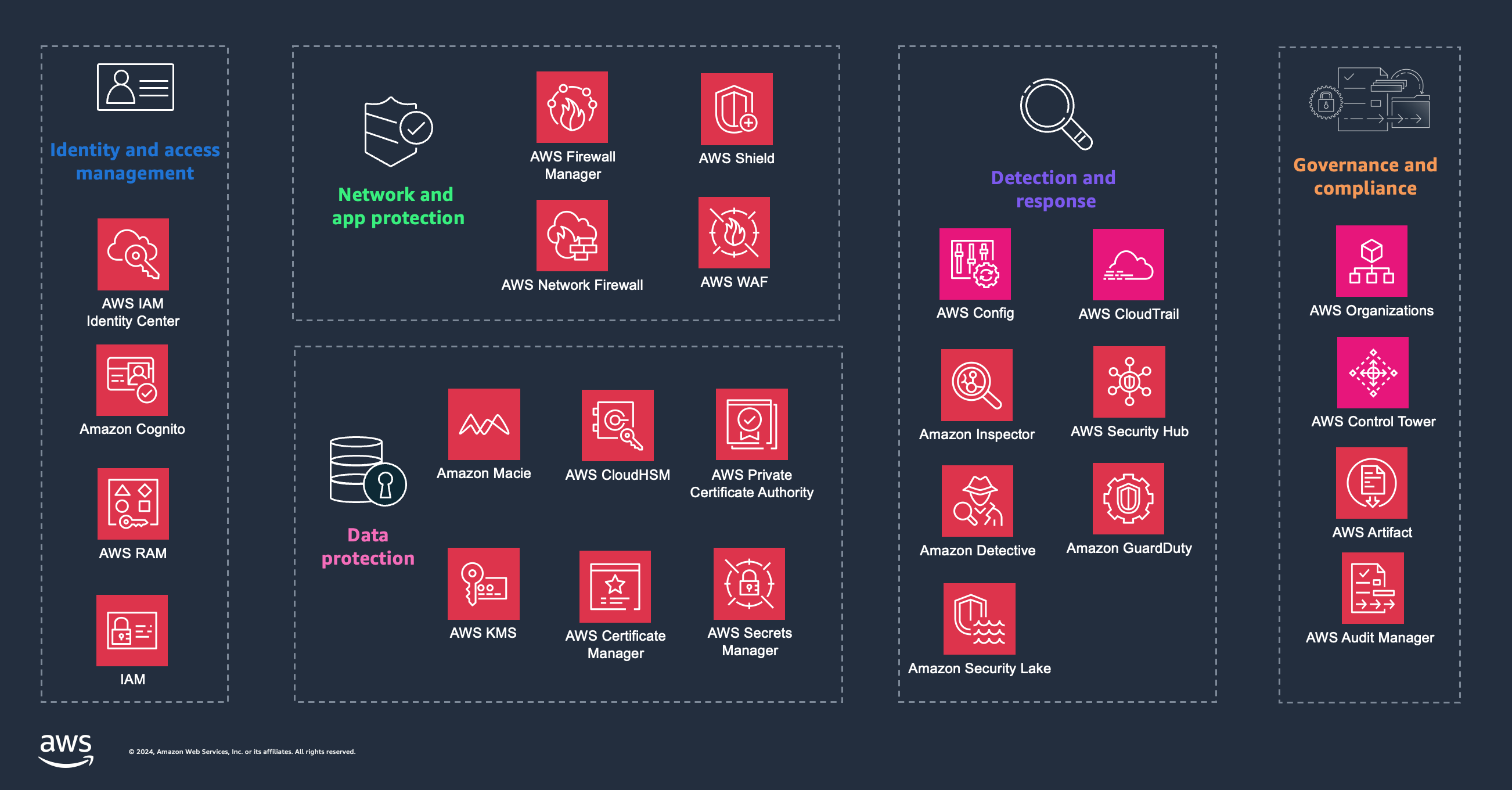

安全性、身分識別與合規性

安全性、身分識別與合規性

AWS 其架構為最安全的全球雲端基礎架構,可用來建置、移轉和管理應用程式和工作負載。

每個服務在圖表之後進行描述。若要協助您決定哪種服務最符合您的需求,請參閱選擇 AWS 安全性、身分識別和治理服務。如需一般資訊,請參閱上的安全性、身分和符合性 AWS

服務

- Amazon Cognito

- Amazon Detective

- Amazon GuardDuty

- Amazon Inspector

- Amazon Macie

- Amazon Security Lake

- Amazon Verified Permissions

- AWS Artifact

- AWS Audit Manager

- AWS Certificate Manager

- AWS CloudHSM

- AWS Directory Service

- AWS Firewall Manager

- AWS Identity and Access Management

- AWS Key Management Service

- AWS Network Firewall

- AWS Resource Access Manager

- AWS Secrets Manager

- AWS Security Hub

- AWS Shield

- AWS IAM Identity Center

- AWS WAF

- AWS WAF Captcha

返回AWS 服務。

Amazon Cognito

Amazon Cognito

此外,Amazon Cognito 可讓您將資料本機儲存在使用者裝置上,讓您的應用程式即使裝置離線也能正常運作。然後,您可以跨用戶的設備同步數據,以便無論他們使用哪種設備,他們的應用程序體驗都保持一致。

透過 Amazon Cognito,您能夠專心建立絕佳的應用程式體驗,不用擔心如何建置、保護和擴展解決方案,即可有效處理使用者管理、身分驗證與跨裝置同步作業。

Amazon Detective

Amazon Detective

AWS 安全服務,例如 Amazon GuardDuty,亞馬遜 Macie 和 AWS Security Hub以及合作夥伴安全性產品,可用來識別潛在的安全性問題或發現項目。這些服務非常有助於提醒您何時何地可能存在未經授權的訪問或可疑行為 AWS 部署。不過,有時候會有安全性發現項目,您希望對導致發現項目的事件執行更深入的調查,以修正根本原因。對於安全分析師而言,確定安全性發現的根本原因可能是一個複雜的過程,該程序通常涉及收集和合併來自許多資料來源的日誌,使用擷取、轉換和 load (ETL) 工具以及自訂指令碼來組織資料。

Amazon Detective ess 可讓您的安全團隊輕鬆調查並快速找出發現的根本原因,從而簡化此程序。Detective 可以分析來自多個資料來源的數兆個事件,例如 Amazon Virtual Private Cloud (VPC) 流程日誌、 AWS CloudTrail和 Amazon GuardDuty。Detective 使用這些事件來自動建立一個統一的互動式檢視,檢視您的資源、使用者,以及它們之間隨著時間的推移互動。透過此統一檢視,您可以在一個位置視覺化所有詳細資料和內容,以識別發現項目的基本原因、深入研究相關的歷史活動,以及快速判斷根本原因。

您只需單擊幾下即可開始使用 Amazon Detective AWS Management Console。 不需要部署任何軟體,也不需要啟用和維護資料來源。您可以免費試用 Detective,免費試用 30 天,新帳戶可免費試用。

Amazon GuardDuty

Amazon GuardDuty

啟用與點擊幾下 AWS Management Console 並在其支持下輕鬆管理整個組織 AWS Organizations,Amazon GuardDuty 可以立即開始分析您的數十億個事件 AWS 說明未經授權使用的跡象。 GuardDuty 透過整合式威脅情報摘要和機器學習異常偵測來識別可疑的攻擊者,以偵測帳戶和工作負載活動中的異常情況。當偵測到潛在的未經授權使用時,服務會向主 GuardDuty 控台、Amazon E CloudWatch vents 和 AWS Security Hub。 這使得發現結果可行,並且易於集成到現有的事件管理和工作流程系統中。透過直接從 GuardDuty 主控台使用 Amazon Detective ess,即可輕鬆完成進一步調查以確定發現項目的根本原因。

Amazon 具 GuardDuty 有成本效益且易於操作。它不需要您部署和維護軟體或安全性基礎架構,這表示可以快速啟用,而不會對現有應用程式和容器工作負載造成負面影響。無需預付費用 GuardDuty,也不需要部署軟體,也不需要啟用威脅情報饋送。此外, GuardDuty透過套用智慧篩選器並僅分析與威脅偵測相關的一部分日誌來優化成本,而新的 Amazon GuardDuty 帳戶則可免費使用 30 天。

Amazon Inspector

Amazon Inspector

Amazon Inspector 有過亞 Amazon Inspector 經典的許多改進。例如,新的 Amazon Inspector 會將常見弱點和曝光 (CVE) 資訊與網路存取和可利用性等因素建立關聯,來計算每個發現項目的高度情境化風險評分。此分數用於排定最嚴重弱點的優先順序,以改善補救回應效率。此外,Amazon Inspector 現在使用廣泛部署 AWS Systems Manager 代理程SSM式 (代理程式) 可讓您不需要部署和維護獨立代理程式來執行 Amazon EC2 執行個體評估。對於容器工作負載,Amazon Inspector 現在已與 Amazon 彈性容器登錄 (AmazonECR) 整合,以支援容器映像的智慧型、具成本效益且持續的弱點評估。所有發現項目都會彙總在 Amazon Inspector 主控台中,並路由到 AWS Security Hub,並通過 Amazon 推送 EventBridge 以自動化工作流程,例如票務。

Amazon Inspector 的所有新帳戶都有資格獲得 15 天的免費試用期,以評估服務並估算其成本。在試用期間,所有推送到 Amazon 的合格 Amazon EC2 執行個體和容器映像ECR都會持續免費掃描。

Amazon Macie

Amazon Macie

在多帳戶配置中,單個 Macie 管理員帳戶可以管理所有成員帳戶,包括創建和管理跨帳戶的敏感數據發現作業 AWS Organizations。 安全性和敏感資料探索發現結果會彙總在 Macie 管理員帳戶中,並傳送至 Amazon CloudWatch 活動和 AWS Security Hub。 現在使用一個帳戶,您可以與事件管理,工作流程和票務系統集成,或者使用 Macie 調查結果 AWS Step Functions 以自動化修復動作。您可以免費使用新帳戶提供給 S3 儲存貯體庫存和儲存貯體層級評估的 30 天試用版,快速開始使用 Macie。儲存貯體評估的 30 天試用版不包含敏感資料探索。

Amazon Security Lake

Amazon 安全湖集中安全性資料 AWS 環境、SaaS 供應商、內部部署和雲端來源,轉換為專門建置的資料湖,並儲存在您的 AWS 帳戶。 Security Lake 可自動收集和管理不同帳戶的安全性資料,以及 AWS 區域 這樣您就可以使用偏好的分析工具,同時保留對安全性資料的控制權和擁有權。透過 Security Lake,您還可以改善工作負載、應用程式和資料的保護。

Security Lake 可自動從整合式收集與安全性相關的記錄檔和事件資料 AWS 服務和第三方服務。它還可以通過可自定義的保留設置幫助您管理數據的生命週期。資料湖由 Amazon S3 儲存貯體提供支援,您保留資料的擁有權。安全湖將擷取的資料轉換為 Apache Parquet 格式,以及稱為開放網路安全架構架構 (OCSF) 的標準開放原始碼結構描述。透過OCSF支援,Security Lake 可將來自的安全性資料標準化並結合 AWS 以及廣泛的企業安全性資料來源。

其他 AWS 服務和第三方服務可以訂閱儲存在 Security Lake 中的資料,以進行事件回應和安全性資料分析。

Amazon Verified Permissions

Amazon 驗證許

驗證權限使用 Cedar

AWS Artifact

AWS Artifact

AWS Audit Manager

AWS Audit Manager

所以此 AWS Audit Manager 預先建置的架構可透過對應您的雲端服務,將證據從雲端服務轉換為對稽核友善 AWS 符合業界標準或法規要求的資源,例如CISAWS基礎基準、一般資料保護條例 (GDPR) 和支付卡產業資料安全標準 (PCIDSS)。您也可以針對您獨特的業務需求,完全自訂架構及其控制項。Audit Manager 會根據您選取的架構啟動評估,持續收集並組織您的相關證據 AWS 帳號和資源,例如資源組態快照、使用者活動和符合性檢查結果。

您可以在 AWS Management Console。 只要選取預先建置的架構即可啟動評估,並開始自動收集和整理證據。

AWS Certificate Manager

AWS Certificate Manager

同 AWS Certificate Manager,您可以快速請求證書,將其部署在ACM集成 AWS 資源,例如 Elastic Load Balancing,Amazon CloudFront 分發和API網關APIs上,並讓 AWS Certificate Manager 處理憑證續約。它也可讓您為內部資源建立私有憑證,並集中管理憑證生命週期。透過佈建的公用和私有憑證 AWS Certificate Manager 與ACM綜合服務一起使用是免費的。您只需支付 AWS 您建立用來執行應用程式的資源。

搭配 AWS Private Certificate Authority

AWS CloudHSM

AWS CloudHSM

AWS CloudHSM 符合標準HSMs,可讓您將所有金鑰匯出至大多數其他市售的金鑰 (視您的組態而定)。這是一項全受管服務,可為您自動執行耗時的管理工作,例如硬體佈建、軟體修補、高可用性和備份。 AWS CloudHSM 還可讓您透過隨需新增和移除HSM容量來快速擴充,而無需前期成本。

AWS Directory Service

AWS Directory Service

AWS Firewall Manager

AWS Firewall Manager

AWS Identity and Access Management

AWS Identity and Access Management

-

您管理 AWS 您的員工使用者和工作負載的權限 AWS IAM Identity Center

(IAM身分識別中心)。IAM身分識別中心可讓您管理多個使用者存取 AWS 帳戶。只需單擊幾下,您就可以啟用高可用性服務,輕鬆管理多帳戶訪問以及對所有帳戶的權限 AWS Organizations 集中。IAM身分識別中心包含許多商務應用程式的內建SAML整合,例如 Salesforce、盒子和 Microsoft Office 365。此外,您可以建立安全性宣告標記語言 (SAML) 2.0 整合,並將單一登入存取權延伸至任何SAML已啟用的應用程式。您的使用者只要使用他們設定的認證登入使用者入口網站,或使用現有的公司認證,即可從單一位置存取所有指派的帳戶和應用程式。 -

管理單一帳戶IAM權限

:您可以指定存取權 AWS 使用權限的資源。依預設,您的IAM實體 (使用者、群組和角色) 從沒有權限開始。您可以透過附加指定存取類型、可執行的動作以及可執行動作的資源的IAM原則來授與這些身分識別權限。您也可以指定必須設定允許或拒絕存取的條件。 -

管理單一帳戶IAM角

IAM色:角色可讓您將存取權委派給通常無法存取您組織的使用者或服務 AWS 的費用。IAM使用者或 AWS 服務可以扮演角色來取得用來製作的暫時安全性認證 AWS API呼叫。您不必共用長期認證或為每個身分定義權限。

AWS Key Management Service

AWS Key Management Service

AWS Network Firewall

AWS Network Firewall

AWS Network Firewall 包含可提供防範常見網路威脅的功能。所以此 AWS Network Firewall 狀態防火牆可以整合來自流量流程的內容 (例如追蹤連線和通訊協定識別),以強制執行諸如防VPCs止您使用未經授權的通訊協定存取網域等原則。所以此 AWS Network Firewall 入侵預防系統 (IPS) 提供主動式流量檢查,讓您可以使用特徵碼型偵測來識別和封鎖弱點攻擊。 AWS Network Firewall 還提供 Web 過濾功能,可以阻止流量傳輸到已知錯誤URLs並監控完全合格的域名。

開始使用很容易 AWS Network Firewall 透過造訪 Amazon VPC 主控台

AWS Resource Access Manager

AWS Resource Access Manager

許多組織使用多個帳戶來建立管理或帳單隔離,並限制錯誤的影響。同 AWS RAM,您不需要在多個中創建重複的資源 AWS 帳戶。這樣可以減少管理您擁有的每個帳戶中資源的營運額外負荷。相反地,在您的多帳戶環境中,您可以建立一次資源,然後使用 AWS RAM 透過建立資源共用,在帳號間共用該資源。建立資源共用時,您可以選取要共用的資源,然後選擇 AWS RAM 每個資源類型的受管理權限,並指定您想要存取資源的對象。 AWS RAM 為您提供,不收取額外費用。

AWS Secrets Manager

AWS Secrets Manager

AWS Security Hub

AWS Security Hub

Security Hub 可讓您透過整合的安全性分數,瞭解您的整體安全性狀態 AWS 帳戶,自動評估您的安全性 AWS 通過帳戶資源 AWS 基礎安全性最佳做法 (FSBP) 標準和其他合規性架構。它還彙總了來自數十個的所有安全發現 AWS 安全服務和APN產品在一個地方和格式通過 AWS 安全性尋找格式 (ASFF),並透過自動化回應和補救支援縮短您的平均補救時間 (MTTR)。Security Hub out-of-the-box 整合了售票、聊天、安全資訊和事件管理 (SIEM)、安全協調自動化與回應 (SOAR)、威脅調查、治理風險與合規性 (GRC) 和事件管理工具,可為您的使用者提供完整的安全性作業工作流程。

開始使用 Security Hub 只需點擊幾下 AWS Management Console 使用我們的 30 天免費試用開始匯總結果並進行安全檢查。您可以將 Security Hub 與 AWS Organizations ,以自動啟用組織中所有帳戶中的服務。

AWS Shield

AWS Shield

全部 AWS 客戶受益於自動保護 AWS Shield 標準,不收取額外費用。 AWS Shield Standard 防禦針對您網站或應用程式的常見、經常發生的網路和傳輸層DDoS攻擊。當您使用 AWS Shield Standard

透過 Amazon CloudFront 和 Amazon

如需針對在 Amazon 彈性運算雲端 (Amazon)、Elastic Load Balancing (EC2ELB)、Amazon 和 Amazon Route 53 資源上執行之應用程式的攻擊提供更高層級的保護,您可以訂閱 CloudFront AWS Shield Advanced。 除了標準配備的網路和傳輸層保護外, AWS Shield Advanced 提供額外的偵測和緩解措施,以抵禦大型和複雜的DDoS攻擊、近乎即時的攻擊能見度,以及與 AWS WAF,Web 應用程式防火牆。 AWS Shield Advanced 您還可以全天候訪問AWSDDoS響應團隊(DRT),並保護您的 Amazon 彈性運算雲(Amazon),Elastic Load Balancing(EC2ELB),Amazon 和 Amazon CloudFront 路線 53 費用中的DDoS相關峰值。

AWS Shield 進階版可在全球所有 Amazon CloudFront 和 Amazon Route 53 節點使用。您可以在應用程式前部署 Amazon CloudFront ,保護在世界任何地方託管的 Web 應用程式。您的原始伺服器可以是 Amazon S3、Amazon 彈性運算雲端 (AmazonEC2)、Elastic Load Balancing (ELB) 或以外的自訂伺服器 AWS。 您也可以啟用 AWS Shield 直接在彈性 IP 或 Elastic Load Balancing(ELB)上進階,如下所示 AWS 區域:北維吉尼亞州、俄亥俄州、俄勒岡、北加利福尼亞、蒙特利爾、聖保羅、愛爾蘭、法蘭克福、倫敦、巴黎、斯德哥爾摩、新加坡、東京、悉尼、首爾、孟買、米蘭和開普敦。

AWS IAM Identity Center

AWS IAM Identity Center

AWS WAF

AWS WAF

AWS WAF Captcha

AWSWAF驗證碼

返回AWS 服務。