本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

AWS Direct Connect

雖然透過網際網路 VPN 是開始使用的絕佳選擇,但是網際網路連線對於生產流量來說可能不可靠。由於這種不可靠性,許多客戶選擇AWS Direct Connect

連接內部部署資料中心的方式 AWS Direct Connect

-

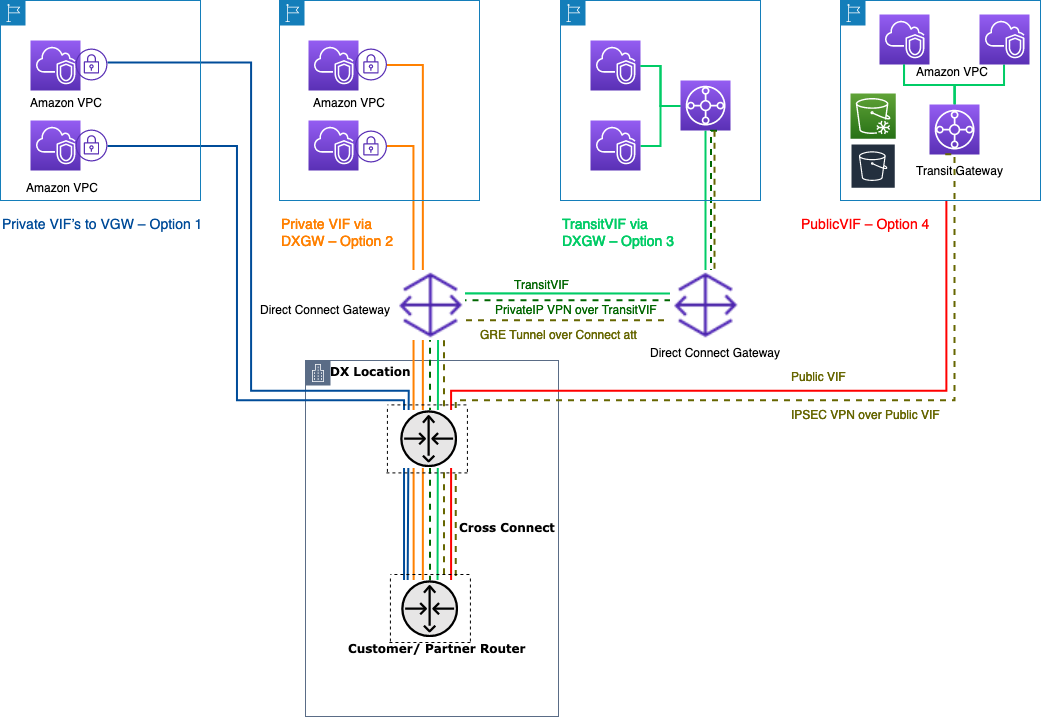

選項 1:建立 Connect 到 VPC 的 VGW 的私有虛擬介面 (VIF) — 您可以為每個直接連線連線建立 50 個 V IF,最多可連線至 50 個 VPC (一個 VIF 提供連線至一個 VPC)。每個 VPC 都有一個 BGP 對等互連。此設定中的連線僅限於直 Connect 線位置所在的 AWS 區域。VIF 對 one-to-one 映至 VPC (以及缺乏全域存取權),使其成為在著陸區存取 VPC 的最不偏好的方式。

-

選項 2:建立私有 VIF 至與多個 VGW 相關聯的直接連線閘道 (每個 VGW Connect 至 VPC) — 直 Connect 閘道是全球可用的資源。您可以在任何地區建立 Direct Connect 閘道,並從所有其他地區存取該閘道,包括 GovCloud (中國除外)。直接 Connect 閘道可透過單一私有 VIF 在任何 AWS 帳戶中連線至全球最多 20 個 VPC (透過 VGW)。如果「著陸區」由少量 VPC(十個或更少的 VPC)組成,並且/或您需要全域存取,則這是一個很好的選擇。每個直接連線連線的每個直 Connect Connect 線閘道都有一個 BGP 對等工作階段。直 Connect 線閘道僅適用於南北流量,不允許 VPC 到 VPC 的連線。如需詳細資訊,請參閱 AWS Direct Connect 文件中的虛擬私有閘道關聯。使用此選項,連線不僅限於直 Connect 線位置所在的 AWS 區域。 AWS Direct Connect 閘道僅適用於北/南交通,不允許虛擬私人雲端到虛擬私人 VPC 的連線。此規則的例外情況是,當超級網路在兩個或多個 VPC 上公告,這些 VPC 具有與相同 AWS Direct Connect 閘道和相同虛擬界面相關聯的連接 VGW。在此情況下,VPC 可透過 AWS Direct Connect 端點彼此通訊。如需詳細資訊,請參閱AWS Direct Connect 閘道文件。

-

選項 3:建立傳輸 VIF 至與傳輸閘道相關聯的直 Connect Transit Gateway — 您可以使用 Transit VIF 將傳輸閘道執行個體與直 Connect 閘道相關聯。 AWS Direct Connect 現在支援所有連接埠速度的 Transit Gateway 連線,在不需要高速連線 (大於 1Gbps) 時,為 Transit Gateway 使用者提供更具成本效益的選擇。這使您能夠以 50、100、200、300、400 和 500 Mbps 的速度使用直接 Connect,連接到 Transit Gateway。傳輸 VIF 可讓您透過單一 Transit Gateway VIF 和 BGP 對等,將現場部署資料中心連接至每個 AWS Direct Connect 閘道最多六個傳輸閘道執行個體 (可連線至數千個 VPC)。這是大規模連接多個 VPC 的選項中最簡單的設置,但是您應該注意 Transit Gateway 配額。需要注意的一個重要限制是,您只能透過傳輸 VIF 將 200 個字首從傳 Transit Gateway 公告到內部部署路由器。使用先前的選項,您需要支付直 Connect 定價的費用。對於此選項,您還需要支付 Transit Gateway 附件和資料處理費用。如需詳細資訊,請參閱直 Connect 上的 Transit Gateway 關聯說明文件。

-

選項 4:建立透過直 Connect 連線公用 VIF Transit Gateway 的 VPN 連線 — 公用 VIF 可讓您使用公有 IP 地址存取所有 AWS 公有服務和端點。在 Transit Gateway 上建立 VPN 附件時,AWS 端點會取得兩個 VPN 端點的公用 IP 位址。這些公用 IP 可透過公用 VIF 存取。您可以透過公用 VIF 建立任意多個 Transit Gateway 執行個體的 VPN 連線。當您透過公有 VIF 建立 BGP 對等互連時,AWS 會向您的路由器通告整個 AWS 公有 IP 範圍。為確保您僅允許某些流量(例如,僅允許流量進入 VPN 終止端點),建議您使用 FIREWER 內部部署設施。此選項可用於在網路層加密您的直 Connect。

-

選項 5: AWS Direct Connect 使用私有 IP VPN 建立與 Transit Gateway 的 VPN 連線 — 私有 IP VPN 是一項功能,可讓客戶使用私有 IP 地址透過直 Connect 連線部署 AWS Site-to-Site VPN 連線。使用此功能,您可以透過 Direct Connect 連線加密現場部署網路和 AWS 之間的流量,而不需要公有 IP 地址,進而同時增強安全性和網路隱私。私有 IP VPN 部署在 Transit VIF 之上,因此可讓您以更安全、私密且可擴充的方式,使用 Transit Gateway 集中管理客戶的 VPC 和內部部署網路的連線。

-

選項 6:透過傳輸 VIF 建立 GRE 通道至公共 Transit Gateway —「Transit Gateway Connect」附件類型支援 GRE。使用 Transit Gateway Connect,SD-WAN 基礎設施可以原生連接到 AWS,而無需在 SD-WAN 網路虛擬設備和 Transit Gateway 之間設定 IPSec VPN。GRE 通道可透過傳輸 VIF 建立,並將「傳 Transit Gateway 道 Connect 線」做為附件類型,相較於 VPN 連線,可提供更高的頻寬效能。如需詳細資訊,請參閱使用 Connect 簡化 SD-WAN AWS Transit Gateway 連線的

部落格文章。

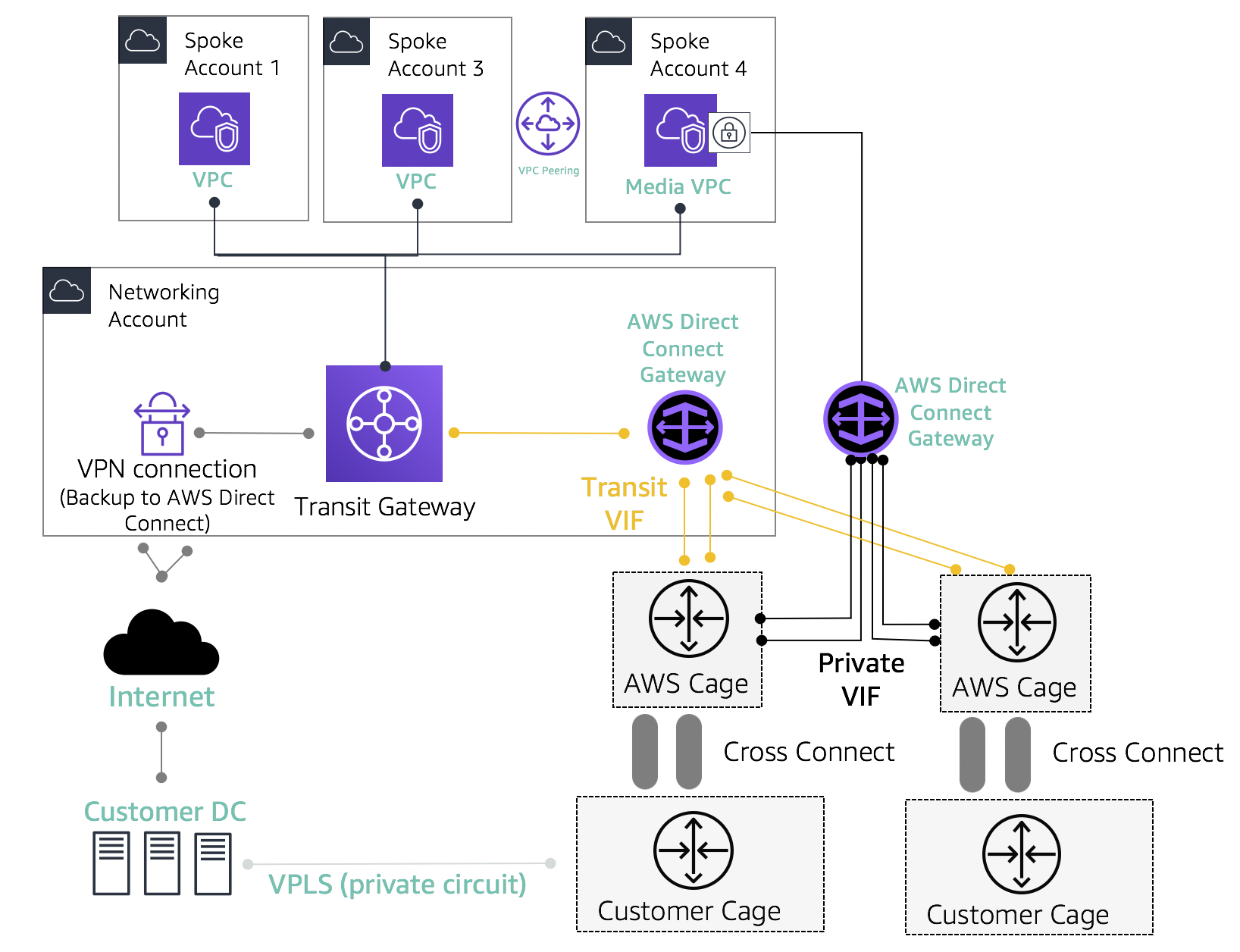

「將 VIF 傳輸至直 Connect 線閘道」選項似乎是最佳選項,因為它可讓您使用每個直接連線的單一 BGP 工作階段, AWS 區域 在單一點 (Transit Gateway) 合併指定的所有內部部署 Connect 線;不過,圍繞此選項的一些限制和考量,可能會導致您在結合使用私有傳輸 VIF 以滿足著陸區域連線需求。

下圖說明使用 Transit VIF 做為連線 VPC 的預設方法的範例設定,而私有 VIF 則用於必須從內部部署資料中心傳輸到媒體 VPC 的邊緣使用案例。私有 VIF 用於避免 Transit Gateway 資料處理費用。最佳作法是在兩個不同的「直 Connect 連線」位置至少有兩個連線,以獲得最大的備援能力

透過「透過傳輸 VIF 建立 GRE 通道到傳輸閘道」選項,您就能以原生方式將 SD-WAN 基礎設施與 AWS 連接。它不需要在 SD-WAN 網路虛擬設備和 Transit Gateway 之間設定 IPsec VPN。

混合式連線參考架構範例

使用網路服務帳戶來建立直 Connect 資源,以便劃分網路管理界限。直 Connect 連線連線、直 Connect 線閘道和傳輸閘道都可以位於網路服務帳戶中。要與您的著陸區共享 AWS Direct Connect 連接,只需通過 AWS RAM 其他帳戶共享公共 Transit Gateway 即可。

直 Connect 連線連線的 MacSec 安全性

客戶可以在特定位置使用 MAC 安全標準 (MacSEC) 加密 (IEEE 802.1AE) 與其直 Connect 連線連線,提供 10 Gbps 和 100 Gbps 專用連線。

AWS Direct Connect 彈性建議

客戶可以透過現場部署網路 AWS Direct Connect,在 Amazon VPC 和 AWS 資源中實現高度彈性的連線能力。最佳做法是客戶從多個資料中心進行連線,以消除任何單點實體位置故障。根據工作負載類型的不同,客戶也建議使用多個直 Connect 連線連線來進行備援。

AWS 也提供 AWS Direct Connect 彈性工具組,可為客戶提供具有多種備援模型的連線精靈;協助客戶判斷哪種模型最適合其服務等級協定 (SLA) 要求,並相應地使用 Direct Connect 連線設計混合式連線。如需詳細資訊,請參閱AWS Direct Connect

復原建議

AWS Direct Connect SiteLink

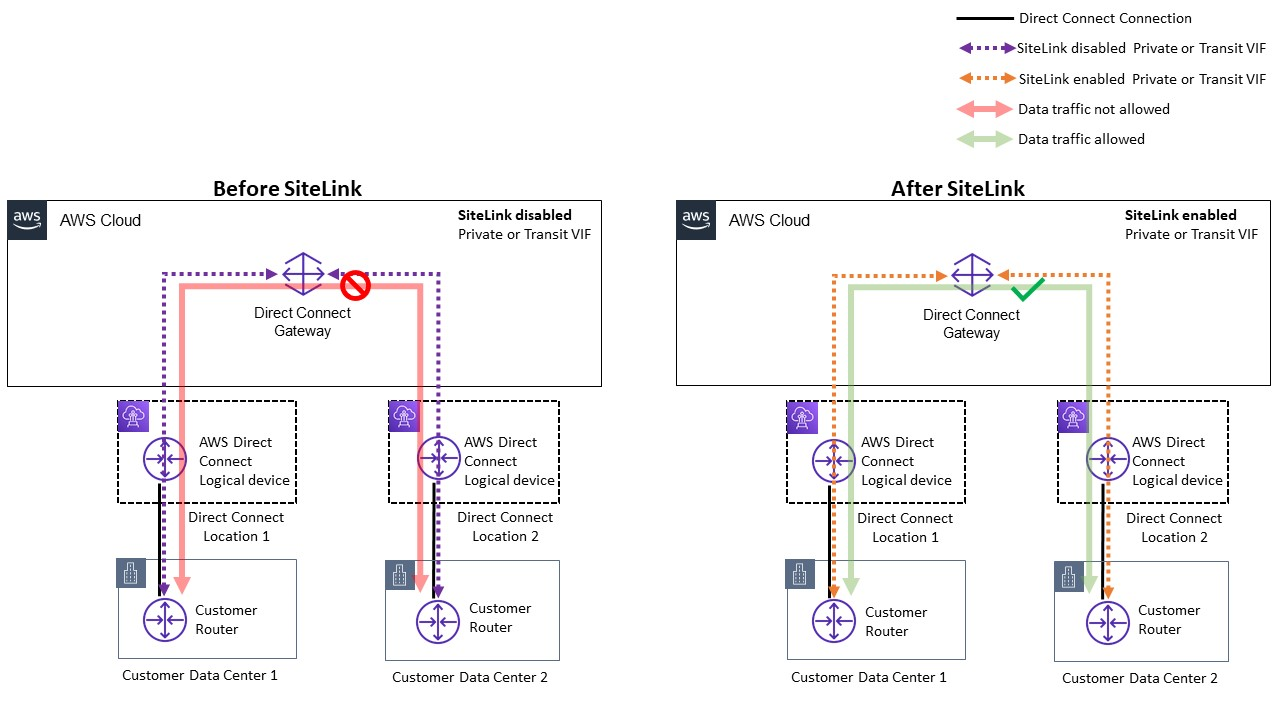

過去,只有透過暗光纖或其他技術、IPSEC VPN 使用直接電路建置,或是透過採用 MPLS 或傳統 T1 電路等技術的協力廠商電路供應商,才能設定內部部署網路的 site-to-site 連結。 MetroEthernet隨著的出現 SiteLink,客戶現在可以為在某 AWS Direct Connect 個位置終止的內部部署位置啟用直接 site-to-site 連線。使用您的直接 Connect 電路提供 site-to-site 連接,而無需通過 VPC 路由流量,完全繞過 AWS 區域。

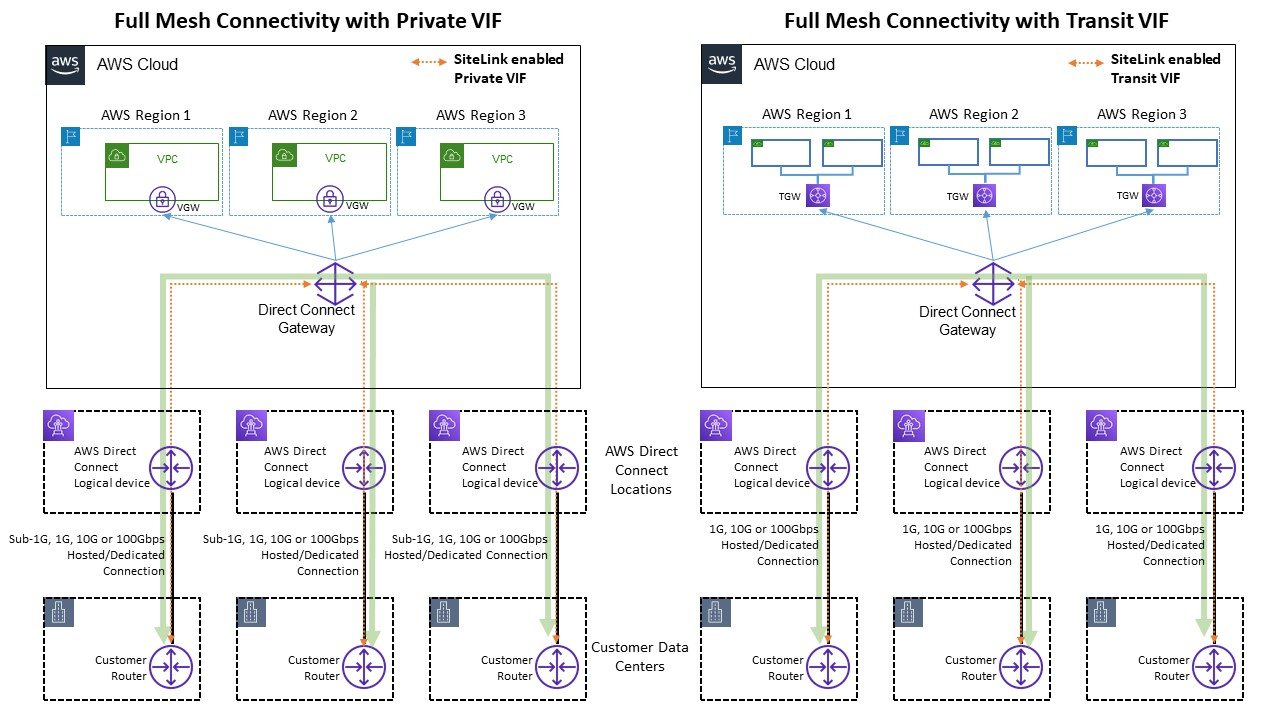

現在,您可以透過 AWS Direct Connect 位置之間最快的路徑傳送資料,在全球網路中的辦公室和資料中心之間建立全域、可靠且 pay-as-you-go 連線。

範例參考架構 AWS Direct Connect SiteLink

使用時 SiteLink,您首先將現場部署網路連接到全球 100 多個 AWS Direct Connect 位置的 AWS。然後,在這些連線上建立虛擬介面 (VIF) 並啟用 SiteLink。將所有 VIF 連接到同一個 AWS Direct Connect 閘道 (DXGW) 後,您就可以開始在它們之間傳送資料。您的資料使用快速、安全且可靠的 AWS 全球網路,遵循不同 AWS Direct Connect 位置到目的地之間的最短路徑。你不需要有任何資源在任 AWS 區域 何使用 SiteLink。

透過 SiteLink 啟用的 VIF SiteLink,DXGW 會從路由器學習 IPv4/IPv6 前置詞、執行 BGP 最佳路徑演算法、更新屬性 (例如 NextHop 和 AS_Path),並將這些 BGP 前置碼重新公告至與該 DXGW 相關聯的已啟用 VIF 的其餘部分。 SiteLink如果您在 VIF SiteLink 上停用,DXGW 將不會透過此 VIF 將學到的內部部署首碼公告給其他已啟用的 VIF。 SiteLink SiteLink 停用 VIF 的現場部署前置詞僅會廣告至 DXGW 閘道關聯,例如 AWS 虛擬私有閘道 (VGW) 或與 DXGW 相關聯的傳 Transit Gateway 道 (TGW) 執行個體。

網站連結允許流量範例

SiteLink 允許客戶使用 AWS 全球網路,做為遠端位置之間的主要或次要/備份連線,具有高頻寬和低延遲,並透過動態路由來控制哪些位置可以相互通訊以及與 AWS 區域資源通訊。

如需詳細資訊,請參閱簡介 AWS Direct Connect SiteLink