Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verwenden der Verschlüsselung mit EBS-gestützten AMIs

AMIs, die durch Amazon EBS-Snapshots gestützt werden, können die Amazon EBS-Verschlüsselung nutzen. Snapshots von Daten- und Stamm-Volumes können verschlüsselt und einem AMI zugeordnet werden. Sie können Instances starten und Images mit vollständiger EBS-Verschlüsselungsunterstützung kopieren. Verschlüsselungsparameter für diese Operationen werden in allen Regionen unterstützt, in denen sie AWS KMS verfügbar sind.

EC2-Instances mit verschlüsselten EBS-Volumes werden über AMIs genau wie andere Instances gestartet. Zudem können Sie einige oder alle Volumes während des Starts verschlüsseln, wenn Sie eine Instance von einem AMI starten, das von unverschlüsselten EBS-Snapshots unterstützt wird.

Wie EBS-Volumes können Snapshots in AMIs entweder mit Ihrem Standardschlüssel oder mit einem von Ihnen angegebenen AWS KMS key, vom Kunden verwalteten Schlüssel verschlüsselt werden. In allen Fällen müssen Sie die Berechtigung haben, den ausgewählten Verschlüsselung zu verwenden.

AMIs mit verschlüsselten Snapshots können von mehreren Konten gemeinsam genutzt werden. AWS Weitere Informationen finden Sie unter Verstehen Sie die gemeinsame AMI Nutzung in Amazon EC2.

Themen zur Verschlüsselung mit EBS-gestützten AMIs

Instance-startende Szenarien

Amazon EC2 EC2-Instances werden von AMIs aus gestartet, wobei die RunInstances Aktion mit Parametern verwendet wird, die über die Blockgerätezuweisung bereitgestellt werden, entweder über die Amazon EC2-API AWS Management Console oder CLI oder direkt mithilfe der Amazon EC2 EC2-API oder CLI. Weitere Informationen finden Sie unter Gerätezuordnungen für Volumes auf Amazon-Instances blockieren EC2. Beispiele für die Steuerung der Blockgerätezuweisung über finden Sie unter EC2-Instances starten, auflisten und beenden. AWS CLI

Ohne explizite Verschlüsselungsparameter behält eine RunInstances-Aktion standardmäßig den bestehenden Verschlüsselungsstatus der Quell-Snapshots eines AMI bei, während EBS-Volumes von diesen wiederhergestellt werden. Wenn die Verschlüsselung standardmäßig aktiviert ist, werden alle vom AMI erstellten Volumes (unabhängig davon, ob es sich um verschlüsselte oder unverschlüsselte Snapshots handelt) verschlüsselt. Wenn die Verschlüsselung standardmäßig nicht aktiviert ist, behält die Instance den Verschlüsselungsstatus des AMI bei.

Sie können auch eine Instance starten und gleichzeitig einen neuen Verschlüsselungsstatus auf die sich ergebenden Volumes anwenden, indem Sie Verschlüsselungsparameter angeben. Folglich werden die folgenden Verhaltensweisen beobachtet:

Starten ohne Verschlüsselungsparameter

-

Ein unverschlüsselter Snapshot wird in ein unverschlüsseltes Volume wiederhergestellt, es sei denn, die standardmäßige Verschlüsselung ist aktiviert. In diesem Fall werden alle neu erstellten Volumes verschlüsselt.

-

Ein verschlüsselter Snapshot, den Sie besitzen, wird in ein Volume wiederhergestellt, das mit demselben Verschlüsselung verschlüsselt wird.

-

Ein verschlüsselter Snapshot, der Ihnen nicht gehört (z. B. wenn das AMI mit Ihnen geteilt wird), wird auf einem Volume wiederhergestellt, das mit dem Standard-KMS-Schlüssel Ihres AWS Kontos verschlüsselt ist.

Durch Angeben von Verschlüsselungsparametern können die Standard-Verhaltensweisen überschrieben werden. Die verfügbaren Parameter sind Encrypted und KmsKeyId. Werden nur die Encrypted-Parameter festgelegt, ergibt sich Folgendes:

Instance-Start-Verhaltensweisen, wenn Encrypted festgelegt, aber keine KmsKeyId angegeben ist

-

Ein unverschlüsselter Snapshot wird in einem EBS-Volume wiederhergestellt, das mit dem Standard-KMS-Schlüssel Ihres AWS -Kontos verschlüsselt wird.

-

Ein verschlüsselter Snapshot, den Sie besitzen, wird in ein EBS-Volume wiederhergestellt, das mit demselben Verschlüsselung verschlüsselt wird. (Mit anderen Worten, der

Encrypted-Parameter ist wirkungslos.) -

Ein verschlüsselter Snapshot, der Ihnen nicht gehört (d. h., das AMI wird mit Ihnen geteilt), wird auf einem Volume wiederhergestellt, das mit dem Standard-KMS-Schlüssel Ihres AWS Kontos verschlüsselt ist. (Mit anderen Worten, der

Encrypted-Parameter ist wirkungslos.)

Durch Festlegen der Parameter Encrypted und KmsKeyId können Sie einen nicht standardmäßigen Verschlüsselung für eine Verschlüsselungsoperation angeben. Dadurch ergeben sich die folgenden Verhaltensweisen:

Instance, bei der Encrypted und KmsKeyId festgelegt sind

-

Ein unverschlüsselter Snapshot wird in ein EBS-Volume wiederhergestellt, das mit dem angegebenen Verschlüsselung verschlüsselt wird.

-

Ein verschlüsselter Snapshot wird in ein EBS-Volume wiederhergestellt, das nicht mit dem ursprünglichen Verschlüsselung, sondern mit dem angegebenen Verschlüsselung verschlüsselt wird.

Das Senden einer KmsKeyId ohne Festlegen des Encrypted-Parameters führt zu einem Fehler.

Die folgenden Abschnitte enthalten Beispiele für das Starten von Instances aus AMIs mithilfe von nicht standardmäßigen Verschlüsselungsparametern. In jedem dieser Szenarien ergibt sich durch die in der RunInstances-Aktionen bereitgestellten Parameter eine Änderung des Verschlüsselungsstatus während der Wiederherstellung eines Volumes aus einem Snapshot.

Informationen zur Verwendung der Konsole zum Starten einer Instance von einem AMI aus finden Sie unter Starten Sie eine EC2 Amazon-Instance.

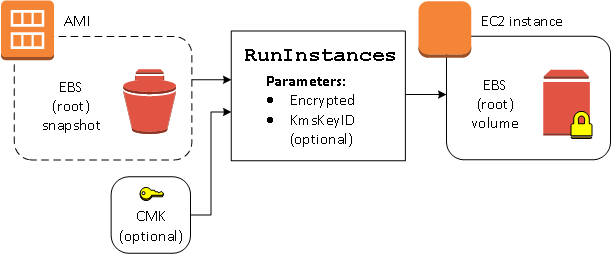

Verschlüsseln eines Volumes während des Startens

In diesem Beispiel wird ein von einem unverschlüsselten Snapshot unterstütztes AMI verwendet, um eine EC2-Instance mit einem verschlüsselten EBS-Volume zu starten.

Der Parameter Encrypted für sich allein bewirkt, dass das Volume für diese Instance verschlüsselt wird. Die Angabe eines Parameters KmsKeyId ist optional. Wenn keine KMS-Schlüssel-ID angegeben ist, wird der Standard-KMS-Schlüssel des AWS Kontos zur Verschlüsselung des Volumes verwendet. Geben Sie den Parameter KmsKeyId an, um das Volume mit einem anderen eigenen Verschlüsselung zu verschlüsseln.

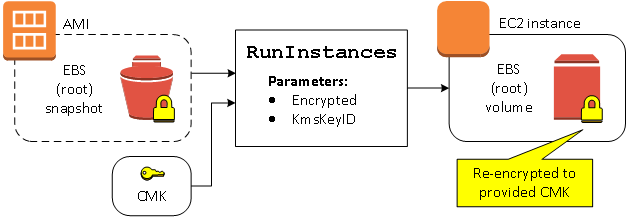

Neuverschlüsseln eines Volumes während des Startens

In diesem Beispiel wird ein von einem verschlüsselten Snapshot unterstütztes AMI verwendet, um eine EC2-Instance mit einem EBS-Volume zu starten, das mit einem neuen Verschlüsselung verschlüsselt wird.

Wenn Sie das AMI besitzen und keine Verschlüsselungsparameter angeben, verfügt die resultierende Instance über ein Volume, das mit demselben KMS-Schlüssel wie der Snapshot verschlüsselt wird. Wenn das AMI gemeinsam genutzt wird und nicht Ihnen gehört – und Sie keine Verschlüsselungsparameter angeben – wird das Volume mit Ihrem Standard-Verschlüsselung verschlüsselt. Werden die Verschlüsselungsparameter wie gezeigt angegeben, wird das Volume mit dem angegebenen Verschlüsselung verschlüsselt.

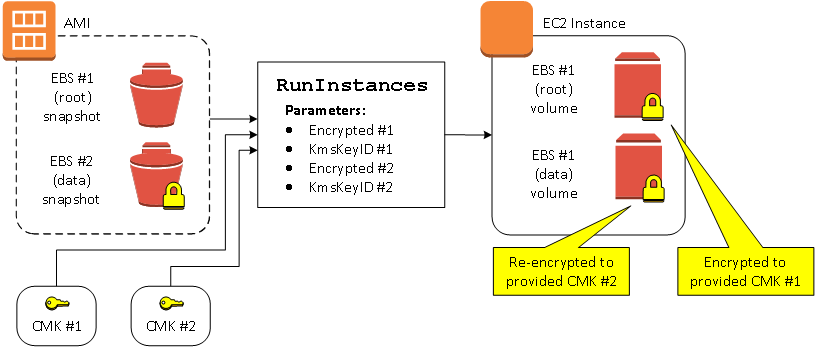

Ändern des Verschlüsselungsstatus mehrerer Volumes während des Startens

In diesem komplexeren Beispiel wird ein von mehreren Snapshots unterstütztes AMI (jedes mit einem eigenen Verschlüsselungsstatus) verwendet, um eine EC2-Instance mit einem neu verschlüsselten und einem erneut verschlüsselten Volume zu starten.

In diesem Szenario wird die RunInstances-Aktion mit Verschlüsselungsparametern für jeden der Quell-Snapshots bereitgestellt. Wenn alle möglichen Verschlüsselungsparameter angegeben sind, ist die sich ergebende Instance unabhängig davon, ob Sie die AMI besitzen, identisch.

Image-kopierende Szenarien

Amazon-EC2-AMIs werden mit der CopyImage-Aktion kopiert, entweder über die AWS Management Console oder direkt mit der Amazon EC2 API oder CLI.

Ohne explizite Verschlüsselungsparameter behält eine CopyImage-Aktion standardmäßig den bestehenden Verschlüsselungsstatus der Quell-Snapshots eines AMI während des Kopierens bei. Sie können auch ein AMI kopieren und gleichzeitig einen neuen Verschlüsselungsstatus auf seine zugeordneten EBS-Snapshots anwenden, indem Sie Verschlüsselungsparameter angeben. Folglich werden die folgenden Verhaltensweisen beobachtet:

Kopieren ohne Verschlüsselungsparameter

-

Ein unverschlüsselter Snapshot wird in einen anderen unverschlüsselten Snapshot kopiert, es sei denn, die standardmäßige Verschlüsselung ist aktiviert. In diesem Fall werden alle neu erstellten Snapshots verschlüsselt.

-

Ein verschlüsselter Snapshot, den Sie besitzen, wird in einen Snapshot kopiert, der mit demselben Verschlüsselung verschlüsselt wird.

-

Ein verschlüsselter Snapshot, den Sie nicht besitzen (das AMI wird mit Ihnen geteilt), wird in einen Snapshot kopiert, der mit dem Standard-KMS-Schlüssel Ihres AWS Kontos verschlüsselt ist.

All diese Standard-Verhaltensweisen können durch Angeben von Verschlüsselungsparametern überschrieben werden. Die verfügbaren Parameter sind Encrypted und KmsKeyId. Werden nur die Encrypted-Parameter festgelegt, ergibt sich Folgendes:

Copy-image-Verhaltensweisen, wenn Encrypted festgelegt, aber keine KmsKeyId angegeben ist

-

Ein unverschlüsselter Snapshot wird in einen Snapshot kopiert, der mit dem Standard-KMS-Schlüssel des AWS -Kontos verschlüsselt wird.

-

Ein verschlüsselter Snapshot wird in einen Snapshot kopiert, der mit demselben Verschlüsselung verschlüsselt wird. (Mit anderen Worten, der

Encrypted-Parameter ist wirkungslos.) -

Ein verschlüsselter Snapshot, der Ihnen nicht gehört (d. h., das AMI wird mit Ihnen geteilt), wird auf ein Volume kopiert, das mit dem Standard-KMS-Schlüssel Ihres AWS Kontos verschlüsselt ist. (Mit anderen Worten, der

Encrypted-Parameter ist wirkungslos.)

Durch Festlegen der Parameter Encrypted und KmsKeyId können Sie einen kundenverwalteten Verschlüsselung für eine Verschlüsselungsoperation angeben. Dadurch ergeben sich die folgenden Verhaltensweisen:

Copy-image-Verhaltensweisen, wenn Encrypted und KmsKeyId festgelegt sind

-

Ein unverschlüsselter Snapshot wird in einen Snapshot kopiert, der mit dem angegebenen Verschlüsselung verschlüsselt wird.

-

Ein verschlüsselter Snapshot wird in einen Snapshot kopiert, der nicht mit dem ursprünglichen Verschlüsselung, sondern mit dem angegebenen Verschlüsselung verschlüsselt wird.

Das Senden einer KmsKeyId ohne Festlegen des Encrypted-Parameters führt zu einem Fehler.

Der folgende Abschnitt enthält ein Beispiel für das Kopieren eines AMI mit nicht standardmäßigen Verschlüsselungsparametern, wodurch sich der Verschlüsselungsstatus ändert.

Detaillierte Anweisungen zur Verwendung der Konsole finden Sie unter Einen Amazon kopieren EC2 AMI.

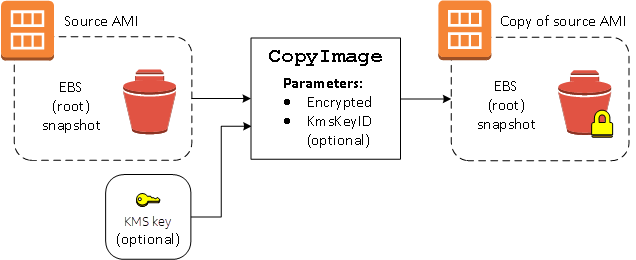

Verschlüsseln eines unverschlüsselten Images während des Kopierens

In diesem Szenario wird ein von einem unverschlüsselten Stamm-Snapshot unterstütztes AMI in ein AMI mit einem verschlüsselten Stamm-Snapshot kopiert. Die Aktion CopyImage wird mit zwei Verschlüsselungsparametern aufgerufen, einschließlich eines vom Kunden verwalteten Schlüssels. Dadurch ändert sich der Verschlüsselungsstatus des Stamm-Snapshots, sodass das Ziel-AMI durch einen Stamm-Snapshot gestützt wird, der dieselben Daten wie der Quell-Snapshot enthält, aber mit dem angegebenen Schlüssel verschlüsselt wird. Für Sie fallen Speicherkosten für die Snapshots in beiden AMIs sowie Gebühren für Instances an, die Sie von einem der AMIs starten.

Anmerkung

Die standardmäßige Aktivierung der Verschlüsselung hat dieselbe Wirkung wie das Setzen des Encrypted Parameters auf true für alle Snapshots im AMI.

Wenn der Encrypted-Parameter festgelegt wird, wird der einzige Snapshot für diese Instance verschlüsselt. Wenn Sie den KmsKeyId-Parameter nicht angeben, wird der standardmäßige vom Kunden verwaltete Schlüssel zum Verschlüsseln der Snapshot-Kopie verwendet.

Anmerkung

Sie können auch ein Image mit mehreren Snapshots kopieren und den Verschlüsselungsstatus individuell konfigurieren.