Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Konfigurieren Sie den Zugriff auf die EC2 serielle Konsole

Um den Zugriff auf die serielle Konsole zu konfigurieren, müssen Sie den Zugriff auf die serielle Konsole auf Kontoebene gewähren und dann IAM-Richtlinien konfigurieren, um Ihren Benutzern Zugriff zu gewähren. Sie müssen für Linux-Instances auch einen passwortbasierten Benutzer für jede Instance konfigurieren, damit Ihre Benutzer die serielle Konsole zur Fehlerbehebung verwenden können.

Überprüfen Sie vor Beginn unbedingt die Voraussetzungen.

Themen

Zugriffsebenen auf die EC2 serielle Konsole

Standardmäßig gibt es auf Kontoebene keinen Zugriff auf die serielle Konsole. Sie müssen explizit Zugriff auf die serielle Konsole auf Kontoebene gewähren. Weitere Informationen finden Sie unter Verwalten Sie den Kontozugriff auf die EC2 serielle Konsole.

Sie können eine Service-Kontroll-Richtlinie (SCP) verwenden, um den Zugriff auf die serielle Konsole in Ihrem Unternehmen zu ermöglichen. Sie können dann eine differenzierte Zugriffskontrolle auf Benutzerebene vornehmen, indem Sie eine IAM-Richtlinie zur Zugriffskontrolle verwenden. Durch die Verwendung einer Kombination von SCP- und IAM-Richtlinien haben Sie unterschiedliche Zugriffskontrollstufen für die serielle Konsole.

- Organisationsebene

-

Sie können eine Service-Kontroll-Richtlinie (SCP) verwenden, um Mitgliedskonten in Ihrer Organisation den Zugriff auf die serielle Konsole zu ermöglichen. Weitere Informationen zu SCPs finden Sie unter Richtlinien zur Servicesteuerung im AWS Organizations Benutzerhandbuch.

- Instance-Ebene

-

Sie können die Zugriffsrichtlinien für serielle Konsolen konfigurieren, indem Sie IAM PrincipalTag und ResourceTag Konstruktionen verwenden und Instanzen anhand ihrer ID angeben. Weitere Informationen finden Sie unter Konfigurieren Sie IAM-Richtlinien für den Zugriff auf die EC2 serielle Konsole.

- Benutzerebene

-

Sie können den Zugriff auf die Benutzerebene konfigurieren, indem Sie eine IAM-Richtlinie konfigurieren, um einem bestimmten Benutzer die Berechtigung zu erteilen oder zu verweigern, den öffentlichen SSH-Schlüssel an den seriellen Konsolendienst einer bestimmten Instance zu übertragen. Weitere Informationen finden Sie unter Konfigurieren Sie IAM-Richtlinien für den Zugriff auf die EC2 serielle Konsole.

- Betriebssystemebene (nur Linux-Instances)

-

Sie können ein Benutzerpasswort auf der Ebene des Gastbetriebssystems festlegen. Dies ermöglicht für einige Anwendungsfälle Zugriff auf die serielle Konsole. Um die Protokolle zu überwachen, benötigen Sie jedoch keinen passwortbasierten Benutzer. Weitere Informationen finden Sie unter Benutzerkennwort des Betriebssystems auf einer Linux-Instance festlegen.

Verwalten Sie den Kontozugriff auf die EC2 serielle Konsole

Standardmäßig gibt es auf Kontoebene keinen Zugriff auf die serielle Konsole. Sie müssen explizit Zugriff auf die serielle Konsole auf Kontoebene gewähren.

Anmerkung

Diese Einstellung wird auf Kontoebene konfiguriert, entweder direkt im Konto oder mithilfe einer deklarativen Richtlinie. Es muss in allen Bereichen konfiguriert werden, in AWS-Region denen Sie Zugriff auf die serielle Konsole gewähren möchten. Mithilfe einer deklarativen Richtlinie können Sie die Einstellung auf mehrere Regionen gleichzeitig sowie auf mehrere Konten gleichzeitig anwenden. Wenn eine deklarative Richtlinie verwendet wird, können Sie die Einstellung nicht direkt in einem Konto ändern. In diesem Thema wird beschrieben, wie Sie die Einstellung direkt in einem Konto konfigurieren. Informationen zur Verwendung deklarativer Richtlinien finden Sie unter Deklarative Richtlinien im AWS Organizations -Benutzerhandbuch.

Themen

Gewähren von Berechtigungen für Benutzer zur Verwaltung des Kontozugriffs

Damit Ihre Benutzer den Kontozugriff auf die EC2 serielle Konsole verwalten können, müssen Sie ihnen die erforderlichen IAM-Berechtigungen gewähren.

Die folgende Richtlinie gewährt Berechtigungen zur Anzeige des Kontostatus sowie zum Zulassen und Unterbinden des Kontozugriffs auf die EC2 serielle Konsole.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ec2:GetSerialConsoleAccessStatus", "ec2:EnableSerialConsoleAccess", "ec2:DisableSerialConsoleAccess" ], "Resource": "*" } ] }

Weitere Informationen finden Sie unter Erstellen von IAM-Richtlinien im IAM-Benutzerhandbuch.

Anzeigen des Kontozugriffsstatus für die serielle Konsole

Anzeigen des Kontozugriffsstatus auf die serielle Konsole (Konsole)

Öffnen Sie die EC2 Amazon-Konsole unter https://console.aws.amazon.com/ec2/

. -

Wählen Sie im linken Navigationsbereich EC2 Dashboard aus.

-

Wählen Sie unter Kontoattribute die Option EC2 Serial Console aus.

Das Feld Zugriff auf EC2 serielle Konsole gibt an, ob der Kontozugriff erlaubt oder verhindert ist.

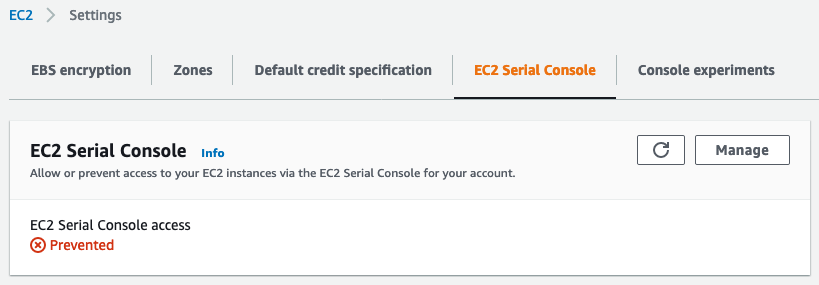

Der folgende Screenshot zeigt, dass das Konto die EC2 serielle Konsole nicht verwenden kann.

Anzeigen des Kontozugriffsstatus für die serielle Konsole (AWS CLI)

Verwenden Sie den Befehl get-serial-console-access-status

aws ec2 get-serial-console-access-status --regionus-east-1

In der folgenden Ausgabe zeigt true an, dass dem Konto Zugriff auf die serielle Konsole gewährt wird.

Das ManagedBy-Feld gibt die Entität an, die die Einstellung konfiguriert hat. account zeigt in diesem Beispiel an, dass die Einstellung direkt im Konto konfiguriert wurde. Ein Wert von declarative-policy würde bedeuten, dass die Einstellung durch eine deklarative Richtlinie konfiguriert wurde. Weitere Informationen finden Sie unter verwaltete Richtlinien im AWS Organizations -Benutzerhandbuch.

{ "SerialConsoleAccessEnabled": true, "ManagedBy": "account" }

Erteilen des Kontozugriffs auf die serielle Konsole

Gewähren des Kontozugriffs auf die serielle Konsole (Konsole)

Öffnen Sie die EC2 Amazon-Konsole unter https://console.aws.amazon.com/ec2/

. -

Wählen Sie im linken Navigationsbereich EC2 Dashboard aus.

-

Wählen Sie unter Kontoattribute die Option EC2 Serial Console aus.

-

Wählen Sie Manage (Verwalten).

-

Um allen Instanzen im Konto Zugriff auf die EC2 serielle Konsole zu gewähren, aktivieren Sie das Kontrollkästchen Zulassen.

-

Wählen Sie Update (Aktualisieren) aus.

Gewähren des Kontozugriffs auf die serielle Konsole (AWS CLI)

Verwenden Sie den enable-serial-console-access

aws ec2 enable-serial-console-access --regionus-east-1

In der folgenden Ausgabe zeigt true an, dass dem Konto Zugriff auf die serielle Konsole gewährt wird.

{ "SerialConsoleAccessEnabled": true }

Kontozugriff auf die serielle Konsole verweigern

Verweigern des Kontozugriffs auf die serielle Konsole (Konsole)

Öffnen Sie die EC2 Amazon-Konsole unter https://console.aws.amazon.com/ec2/

. -

Wählen Sie im linken Navigationsbereich EC2 Dashboard aus.

-

Wählen Sie unter Kontoattribute die Option EC2 Serial Console aus.

-

Wählen Sie Manage (Verwalten).

-

Um den Zugriff aller Instanzen im Konto auf die EC2 serielle Konsole zu verhindern, deaktivieren Sie das Kontrollkästchen Zulassen.

-

Wählen Sie Update (Aktualisieren) aus.

Verrweigern des Kontozugriffs auf die serielle Konsole (AWS CLI)

Verwenden Sie den disable-serial-console-access

aws ec2 disable-serial-console-access --regionus-east-1

In der folgenden Ausgabe zeigt false an, dass dem Konto Zugriff auf die serielle Konsole verweigert wird.

{ "SerialConsoleAccessEnabled": false }

Konfigurieren Sie IAM-Richtlinien für den Zugriff auf die EC2 serielle Konsole

Standardmäßig haben Ihre Benutzer keinen Zugriff auf die serielle Konsole. Ihre Organisation muss IAM-Richtlinien konfigurieren, um Ihren Benutzern den erforderlichen Zugriff zu gewähren. Weitere Informationen finden Sie unter Erstellen von IAM-Richtlinien im IAM-Benutzerhandbuch.

Für den seriellen Konsolenzugriff erstellen Sie ein JSON-Richtliniendokument, das die ec2-instance-connect:SendSerialConsoleSSHPublicKey-Aktion enthält. Diese Aktion gewährt einem Benutzer die Berechtigung, den öffentlichen Schlüssel an den seriellen Konsolenservice zu übertragen, der eine serielle Konsolensitzung startet. Wir empfehlen, den Zugriff auf bestimmte EC2 Instanzen zu beschränken. Andernfalls können sich alle Benutzer mit dieser Berechtigung mit der seriellen Konsole aller EC2 Instanzen verbinden.

IAM-Beispielrichtlinien

Zulassen des Zugriffs auf die serielle Konsole

Standardmäßig hat niemand Zugriff auf die serielle Konsole. Um den Zugriff auf die serielle Konsole zu gewähren, müssen Sie eine Richtlinie konfigurieren, um den Zugriff explizit zuzulassen. Wir empfehlen, eine Richtlinie zu konfigurieren, die den Zugriff auf bestimmte Instances einschränkt.

Die folgende Richtlinie ermöglicht den Zugriff auf die serielle Konsole einer bestimmten Instance, die durch ihre Instance-ID identifiziert wird.

Beachten Sie, dass die DescribeInstances-, DescribeInstanceTypes-, und GetSerialConsoleAccessStatus-Aktionen keine Berechtigungen auf Ressourcenebene unterstützen. Daher müssen alle Ressourcen, die durch ein * (Sternchen) gekennzeichnet sind, für diese Aktionen spezifiziert werden.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowDescribeInstances", "Effect": "Allow", "Action": [ "ec2:DescribeInstances", "ec2:DescribeInstanceTypes", "ec2:GetSerialConsoleAccessStatus" ], "Resource": "*" }, { "Sid": "AllowinstanceBasedSerialConsoleAccess", "Effect": "Allow", "Action": [ "ec2-instance-connect:SendSerialConsoleSSHPublicKey" ], "Resource": "arn:aws:ec2:region:account-id:instance/i-0598c7d356eba48d7" } ] }

Explizites Verweigern des Zugriffs auf die serielle Konsole

Die folgende IAM-Richtlinie ermöglicht den Zugriff auf die serielle Konsole aller Instances, die durch das * (Sternchen) gekennzeichnet ist, und verweigert ausdrücklich den Zugriff auf die serielle Konsole einer bestimmten Instance, die durch ihre ID identifiziert wird.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSerialConsoleAccess", "Effect": "Allow", "Action": [ "ec2-instance-connect:SendSerialConsoleSSHPublicKey", "ec2:DescribeInstances", "ec2:DescribeInstanceTypes", "ec2:GetSerialConsoleAccessStatus" ], "Resource": "*" }, { "Sid": "DenySerialConsoleAccess", "Effect": "Deny", "Action": [ "ec2-instance-connect:SendSerialConsoleSSHPublicKey" ], "Resource": "arn:aws:ec2:region:account-id:instance/i-0598c7d356eba48d7" } ] }

Verwenden von Ressourcen-Tags (Markierungen), um den Zugriff auf die serielle Konsole zu kontrollieren

Sie können Ressourcen-Tags (Markierungen) verwenden, um den Zugriff auf die serielle Konsole einer Instance zu steuern.

Die attributbasierte Zugriffskontrolle ist eine Autorisierungsstrategie, bei der Berechtigungen auf der Grundlage von Tags definiert werden, die Benutzern und Ressourcen zugewiesen werden können. AWS Beispielsweise ermöglicht die folgende Richtlinie einem Benutzer, eine serielle Konsolenverbindung für eine Instance nur dann zu initiieren, wenn das Ressourcen-Tag dieser Instance und das Tag des Prinzipals denselben SerialConsole-Wert für den Tag-Schlüssel haben.

Weitere Informationen zur Verwendung von Tags zur Steuerung des Zugriffs auf Ihre AWS Ressourcen finden Sie unter Steuern des Zugriffs auf AWS Ressourcen im IAM-Benutzerhandbuch.

Beachten Sie, dass die DescribeInstances-, DescribeInstanceTypes-, und GetSerialConsoleAccessStatus-Aktionen keine Berechtigungen auf Ressourcenebene unterstützen. Daher müssen alle Ressourcen, die durch ein * (Sternchen) gekennzeichnet sind, für diese Aktionen spezifiziert werden.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowDescribeInstances", "Effect": "Allow", "Action": [ "ec2:DescribeInstances", "ec2:DescribeInstanceTypes", "ec2:GetSerialConsoleAccessStatus" ], "Resource": "*" }, { "Sid": "AllowTagBasedSerialConsoleAccess", "Effect": "Allow", "Action": [ "ec2-instance-connect:SendSerialConsoleSSHPublicKey" ], "Resource": "arn:aws:ec2:region:account-id:instance/*", "Condition": { "StringEquals": { "aws:ResourceTag/SerialConsole": "${aws:PrincipalTag/SerialConsole}" } } } ] }

Benutzerkennwort des Betriebssystems auf einer Linux-Instance festlegen

Anmerkung

Dieser Abschnitt gilt nur für Linux-Instances.

Sie können sich ohne Passwort mit der seriellen Konsole verbinden. Um jedoch die serielle Konsole für die Fehlerbehebung einer Instance verwenden zu können, muss die Instance über einen passwortbasierten Betriebssystem-Benutzer verfügen.

Sie können das Kennwort für jeden Betriebssystembenutzer festlegen, einschließlich des Stammbenutzers. Beachten Sie, dass der Stammbenutzer alle Dateien ändern kann, während jeder Betriebssystembenutzer möglicherweise eingeschränkte Berechtigungen hat.

Sie müssen für jede Instance, für die Sie die serielle Konsole verwenden, ein Benutzerkennwort festlegen. Dies ist eine einmalige Anforderung für jede Instance.

Anmerkung

Die folgenden Anweisungen gelten nur, wenn Sie Ihre Instance mit einem Linux-AMI gestartet haben, das von bereitgestellt wird, AWS weil, standardmäßig AMIs bereitgestellt von, nicht mit einem kennwortbasierten Benutzer konfiguriert AWS sind. Wenn Sie Ihre Instance mit einem AMI gestartet haben, für das das Root-Benutzerkennwort bereits konfiguriert ist, können Sie diese Anweisungen überspringen.

Benutzerkennwort des Betriebssystems auf einer Linux-Instance festlegen

-

Verbinden Sie sich mit der Instance. Sie können jede Methode verwenden, um eine Verbindung zu Ihrer Instance herzustellen, mit Ausnahme der Verbindungsmethode EC2 Serial Console.

-

Verwenden Sie den passwd-Befehl, um das Kennwort für einen Benutzer festzulegen. Im folgenden Beispiel ist der Benutzer

root.[ec2-user ~]$sudo passwd rootEs folgt eine Beispielausgabe.

Changing password for user root. New password: -

Geben Sie an der

New password-Eingabeaufforderung das neue Passwort ein. -

Geben Sie an der Eingabeaufforderung das Passwort erneut ein.