Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Zugriffsmuster für den Zugriff auf einen ElastiCache Cache in einer Amazon VPC

Amazon ElastiCache unterstützt die folgenden Szenarien für den Zugriff auf einen Cache in einer Amazon VPC:

Inhalt

- Zugreifen auf einen ElastiCache Cache, wenn sich dieser und die Amazon EC2 EC2-Instance in derselben Amazon VPC befinden

- Zugreifen auf einen ElastiCache Cache, wenn sich dieser und die Amazon EC2 EC2-Instance in unterschiedlichen Amazon VPCs befinden

- Zugriff auf einen ElastiCache Cache von einer Anwendung aus, die im Rechenzentrum eines Kunden ausgeführt wird

Zugreifen auf einen ElastiCache Cache, wenn sich dieser und die Amazon EC2 EC2-Instance in derselben Amazon VPC befinden

Der gängigste Anwendungsfall ist, wenn eine auf einer EC2-Instance bereitstellte Anwendung eine Verbindung mit einem Cache in der gleichen VPC herstellen muss.

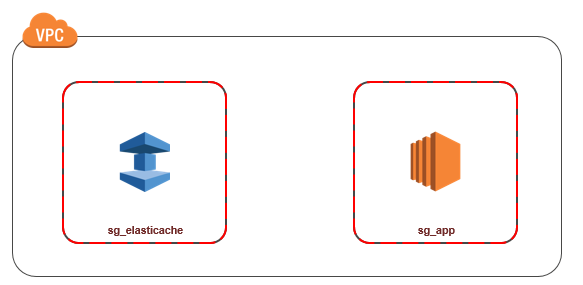

Das folgende Diagramm veranschaulicht dieses Szenario.

Nachfolgend finden Sie den einfachsten Weg für die Verwaltung des Zugriffs zwischen EC2-Instances und Caches in derselben VPC:

-

Srstellen Sie eine Sicherheitsgruppe für Ihren Cache. Diese Sicherheitsgruppe kann verwendet werden, um den Zugriff auf den Cache zu beschränken. Sie können für diese Sicherheitsgruppe beispielsweise eine benutzerdefinierte Regel erstellen, die TCP-Zugriff über den Port, den Sie dem Cache bei seiner Erstellung zugeordnet haben, und eine IP-Adresse gewährt, mit der Sie auf den Cache zugreifen.

Der Standardport für Redis OSS-Caches ist.

6379 -

Erstellen Sie eine VPC-Sicherheitsgruppe für Ihre EC2-Instances ( Web- und Anwendungsserver). Mithilfe dieser Sicherheitsgruppe können Sie bei Bedarf den Internetzugriff auf die EC2-Instance über die Routing-Tabelle der VPC zulassen. Sie können beispielsweise Regeln für diese Sicherheitsgruppe festlegen, damit der TCP-Zugriff auf die EC2-Instance über Port 22 möglich ist.

-

Erstellen Sie benutzerdefinierte Regeln in der Sicherheitsgruppe für Ihren Cache, die Verbindungen über die von Ihnen für EC2-Instances erstellte Sicherheitsgruppe zulassen. Damit wird jedem Mitglied der Sicherheitsgruppe der Zugriff auf die Caches gestattet.

Anmerkung

Wenn Sie planen, Local Zones zu nutzen, stellen Sie sicher, dass Sie sie aktiviert haben. Wenn Sie eine Subnetzgruppe in dieser Local Zone erstellen, wird Ihre VPC auf diese Local Zone erweitert, und Ihre VPC behandelt das Subnetz wie jedes Subnetz in einer anderen Availability Zone. Alle relevanten Gateways und Routing-Tabellen werden automatisch angepasst.

So erstellen Sie eine Regel in einer VPC-Sicherheitsgruppe, die Verbindungen über eine andere Sicherheitsgruppe zulässt

-

Melden Sie sich bei der AWS Management Console an und öffnen Sie die Amazon VPC-Konsole unter https://console.aws.amazon.com/vpc

. -

Wählen Sie im Navigationsbereich Security Groups (Sicherheitsgruppen) aus.

-

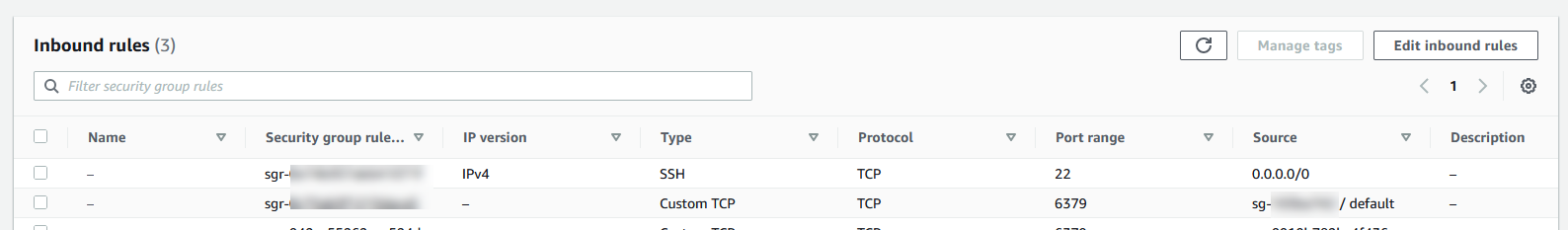

Wählen Sie eine Sicherheitsgruppe aus oder erstellen Sie eine, die Sie für Ihren Cache verwenden werden. Wählen Sie unter Inbound Rules (Eingangsregeln) die Option Edit Inbound Rules (Eingangsregeln bearbeiten) und dann Add Rule (Regeln hinzufügen). Diese Sicherheitsgruppe gewährt Mitgliedern einer anderen Sicherheitsgruppe Zugriff.

-

Wählen Sie für Type die Option Custom TCP Rule aus.

-

Geben Sie für Port-Bereich den Port an, den Sie beim Erstellen des Caches verwendet haben.

Der Standardport für Redis OSS-Caches und Replikationsgruppen ist.

6379 -

Geben Sie in das Feld Source die ersten Zeichen der ID der Sicherheitsgruppe ein. Wählen Sie aus der Liste die Sicherheitsgruppe aus, die Sie für Ihre Amazon-EC2-Instances verwenden werden.

-

-

Wählen Sie Save, wenn Sie fertig sind.

Zugreifen auf einen ElastiCache Cache, wenn sich dieser und die Amazon EC2 EC2-Instance in unterschiedlichen Amazon VPCs befinden

Wenn sich Ihr Cache in einer anderen VPC als die EC2-Instance befindet, mit der Sie auf ihn zugreifen, kann der Zugriff auf den Cache auf verschiedene Arten erfolgen. Wenn sich der Cache und die EC2-Instance in verschiedenen VPCs, aber in derselben Region befinden, können Sie VPC-Peering verwenden. Wenn sich der Cache und die EC2-Instance in verschiedenen Regionen befinden, können Sie VPN-Konnektivität zwischen den Regionen aufbauen.

Zugreifen auf einen ElastiCache Cache, wenn sich dieser und die Amazon EC2 EC2-Instance in verschiedenen Amazon VPCs in derselben Region befinden

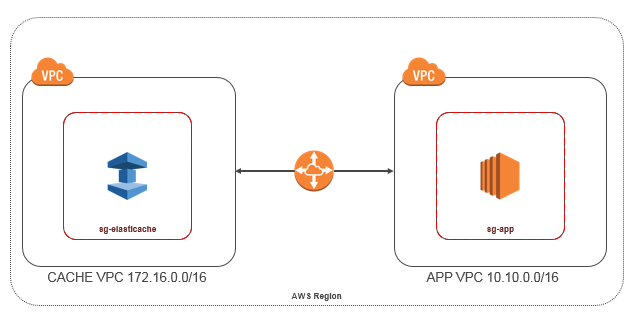

Das folgende Diagramm veranschaulicht den Zugriff auf einen Cache über eine Amazon-EC2-Instance in einer anderen Amazon VPC in derselben Region mittels einer VPC-Peering-Verbindung.

Cache-Zugriff über eine Amazon-EC2-Instance in einer anderen Amazon VPC innerhalb derselben Region – VPC-Peering-Verbindung

Peering: Eine VPC-Peering-Verbindung ist eine Netzwerkverbindung zwischen zwei VPCs. Diese ermöglicht die Weiterleitung des Datenverkehrs zwischen den VPCs mithilfe von privaten IP-Adressen. Instances in jeder der VPCs können so miteinander kommunizieren, als befänden sie sich im selben Netzwerk. Sie können eine VPC-Peering-Verbindung zwischen Ihren eigenen Amazon VPCs oder mit einer Amazon VPC in einem anderen AWS Konto innerhalb einer einzelnen Region herstellen. Weitere Informationen zum Amazon-VPC-Peering finden Sie in der VPC-Dokumentation

Anmerkung

Je nach den auf die VPC angewendeten Konfigurationen kann die DNS-Namensauflösung für gepeerte VPCs fehlschlagen. ElastiCache Beide VPCs müssen für DNS-Hostnamen und DNS-Auflösung aktiviert sein, um dies aufzulösen. Weitere Informationen finden Sie unter Aktivieren einer DNS-Auflösung für eine VPC-Peering-Verbindung.

So greifen Sie auf einen Cache in einer anderen Amazon VPC über Peering zu

-

Vergewissern Sie sich, dass sich der IP-Bereich der beiden VPCs nicht überlappt. Andernfalls ist kein Peering zwischen ihnen möglich.

-

Stellen Sie eine Peering-Verbindung zwischen den beiden VPCs her. Weitere Informationen finden Sie unter Erstellen und Akzeptieren einer Amazon-VPC-Peering-Verbindung.

-

Aktualisieren Sie Ihre Routing-Tabelle. Weitere Informationen finden Sie unter Aktualisieren der Routing-Tabellen für eine VPC-Peering-Verbindung.

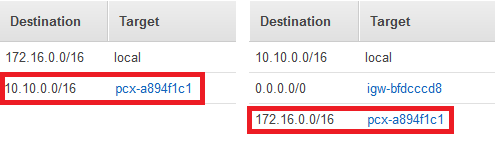

Es folgt eine Darstellung der Routing-Tabellen für das Beispiel im voranstehenden Diagramm. Es ist zu beachten, dass pcx-a894f1c1 eine Peering-Verbindung ist.

VPC-Routing-Tabelle

-

Ändern Sie die Sicherheitsgruppe Ihres ElastiCache Caches, um eingehende Verbindungen von der Anwendungssicherheitsgruppe in der Peering-VPC zuzulassen. Weitere Informationen finden Sie unter Verweisen auf Peer-VPC-Sicherheitsgruppen.

Beim Zugriff auf einen Cache über eine Peering-Verbindung fallen zusätzliche Datenübertragungskosten an.

Verwenden von Transit Gateway

Ein Transit-Gateway ermöglicht es Ihnen, VPCs und VPN-Verbindungen in derselben AWS Region anzuhängen und den Datenverkehr zwischen ihnen weiterzuleiten. Ein Transit-Gateway funktioniert AWS kontenübergreifend, und Sie können AWS Resource Access Manager verwenden, um Ihr Transit-Gateway mit anderen Konten zu teilen. Nachdem Sie ein Transit-Gateway mit einem anderen AWS Konto gemeinsam genutzt haben, kann der Kontoinhaber seine VPCs an Ihr Transit-Gateway anhängen. Benutzer in einem der Konten können die Anhang jederzeit löschen.

Sie können Multicast auf einem Transit Gateway aktivieren und dann eine Transit Gateway-Multicast-Domain erstellen, mit der Multicast-Datenverkehr von der Multicast-Quelle über VPC-Anhängen, die Sie der Domain zuordnen, an Multicast-Gruppenmitglieder gesendet werden kann.

Sie können auch einen Peering-Verbindungsanhang zwischen Transit-Gateways in verschiedenen Regionen erstellen. AWS Auf diese Weise können Sie den Datenverkehr zwischen den Anhängen der Transit Gateways über verschiedene Regionen hinweg leiten.

Weitere Informationen finden Sie unter Transit Gateways.

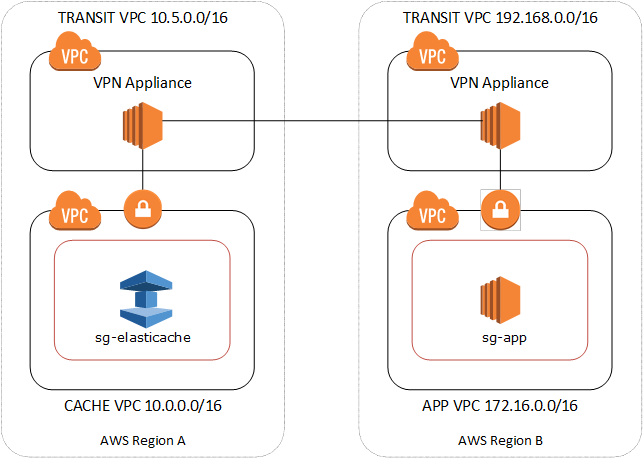

Zugreifen auf einen ElastiCache Cache, wenn sich dieser und die Amazon EC2 EC2-Instance in unterschiedlichen Amazon VPCs in verschiedenen Regionen befinden

Verwenden von Transit VPC

Eine gängige Strategie zum Herstellen einer Verbindung zwischen vielen, geografisch verstreuten VPCs und Remote-Netzwerken besteht darin, eine Transit-VPC zu erstellen, die als globales Netzwerk-Transit-Zentrum fungiert. Eine Transit-VPC vereinfacht die Netzwerkverwaltung und minimiert die Anzahl von Verbindungen, die für die Vernetzung mehrerer VPCs mit Remote-Netzwerken erforderlich sind. Dieses Design kann Zeit und Aufwand verringern und auch Kosten reduzieren, da es virtuell ohne die herkömmlichen Ausgaben implementiert wird, die beim Einrichten einer physischen Präsenz in einem Co-Location-Transit-Hub oder beim Bereitstellen physischer Netzwerkausstattung anfallen.

Herstellen einer Verbindung zwischen verschiedenen VPCs in verschiedenen Regionen

Sobald die Transit Amazon VPC eingerichtet ist, kann eine Anwendung, die in einer „Spoke“ VPC in einer Region bereitgestellt wird, eine Verbindung zu einem ElastiCache Cache in einer „Spoke“ VPC in einer anderen Region herstellen.

So greifen Sie auf einen Cache in einer anderen VPC in einer anderen AWS Region zu

-

Stellen Sie eine Transit-VPC-Lösung bereit. Weitere Informationen finden Sie unter AWS -Transit-Gateway

. -

Aktualisieren Sie die VPC-Routing-Tabellen in den App- und Cache-VPCs, um den Datenverkehr durch das VGW (Virtual Private Gateway) und die VPN Appliance weiterzuleiten. Im Falle des dynamischen Routing mit Border Gateway Protocol (BGP) werden Ihre Routen möglicherweise automatisch gefüllt.

-

Ändern Sie die Sicherheitsgruppe Ihres ElastiCache Caches, um eingehende Verbindungen aus dem IP-Bereich der Anwendungsinstanzen zuzulassen. Beachten Sie, dass Sie in diesem Szenario nicht auf die Sicherheitsgruppe des Anwendungsservers verwiesen können.

Beim regionsübergreifenden Zugriff auf einen Cache entstehen Netzwerklatenzen und fallen zusätzliche, regionsübergreifende Datenübertragungskosten an.

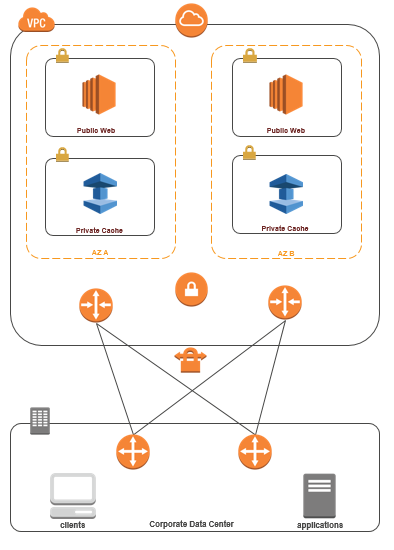

Zugriff auf einen ElastiCache Cache von einer Anwendung aus, die im Rechenzentrum eines Kunden ausgeführt wird

Ein anderes mögliches Szenario ist eine Hybridarchitektur, bei der Clients oder Anwendungen im Rechenzentrum des Kunden möglicherweise auf einen ElastiCache Cache in der VPC zugreifen müssen. Dieses Szenario wird auch unterstützt, vorausgesetzt, dass entweder über VPN oder Direct Connect Konnektivität zwischen der VPC des Kunden und dem Rechenzentrum besteht.

Zugriff auf einen ElastiCache Cache von einer Anwendung aus, die im Rechenzentrum eines Kunden mithilfe von VPN-Konnektivität ausgeführt wird

Das folgende Diagramm zeigt den Zugriff auf einen ElastiCache Cache von einer Anwendung aus, die in Ihrem Unternehmensnetzwerk ausgeführt wird, mithilfe von VPN-Verbindungen.

Über ein VPN wird eine Verbindung zu ElastiCache Ihrem Rechenzentrum hergestellt

So greifen Sie auf einen Cache in einer VPC von einer Anwendung vor Ort über eine VPN-Verbindung zu

-

Richten Sie VPN-Konnektivität ein, indem Sie ein Hardware Virtual Private Gateway zu Ihrer VPC hinzufügen. Weitere Informationen finden Sie unter Hinzufügen eines Hardware Virtual Private Gateway zu Ihrer VPC.

-

Aktualisieren Sie die VPC-Routingtabelle für das Subnetz, in dem Ihr ElastiCache Cache bereitgestellt wird, um Datenverkehr von Ihrem lokalen Anwendungsserver zuzulassen. Im Falle des dynamischen Routing mit BGP werden Ihre Routen möglicherweise automatisch gefüllt.

-

Ändern Sie die Sicherheitsgruppe Ihres ElastiCache Caches, um eingehende Verbindungen von den lokalen Anwendungsservern zuzulassen.

Beim Zugriff auf einen Cache über eine VPN-Verbindung entstehen Netzwerklatenzen und fallen zusätzliche Datenübertragungskosten an.

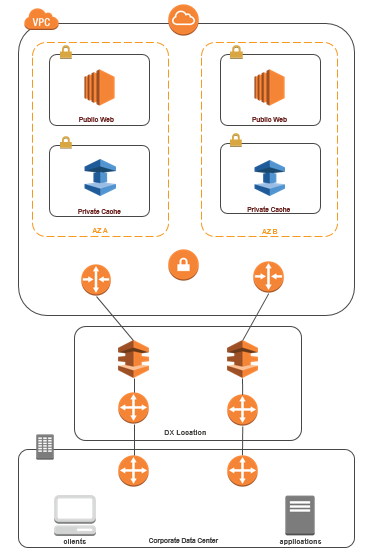

Zugreifen auf einen ElastiCache Cache von einer Anwendung aus, die im Rechenzentrum eines Kunden mit Direct Connect ausgeführt wird

Das folgende Diagramm veranschaulicht den Zugriff auf einen ElastiCache Cache von einer Anwendung aus, die in Ihrem Unternehmensnetzwerk mit Direct Connect ausgeführt wird.

Über Direct Connect eine Verbindung zu ElastiCache Ihrem Rechenzentrum herstellen

So greifen Sie mit Direct Connect von einer in Ihrem Netzwerk ausgeführten Anwendung auf einen ElastiCache Cache zu

-

Richten Sie Direct Connect-Konnektivität ein. Weitere Informationen finden Sie unter Erste Schritte mit AWS Direct Connect.

-

Ändern Sie die Sicherheitsgruppe Ihres ElastiCache Caches, um eingehende Verbindungen von den lokalen Anwendungsservern zuzulassen.

Beim Zugriff auf einen Cache über eine DX-Verbindung können Netzwerklatenzen entstehen und zusätzliche Datenübertragungskosten anfallen.