Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Tutorial: Erstellen einer VPC zur Verwendung mit einer DB–Instance (Dual-Stack-Modus)

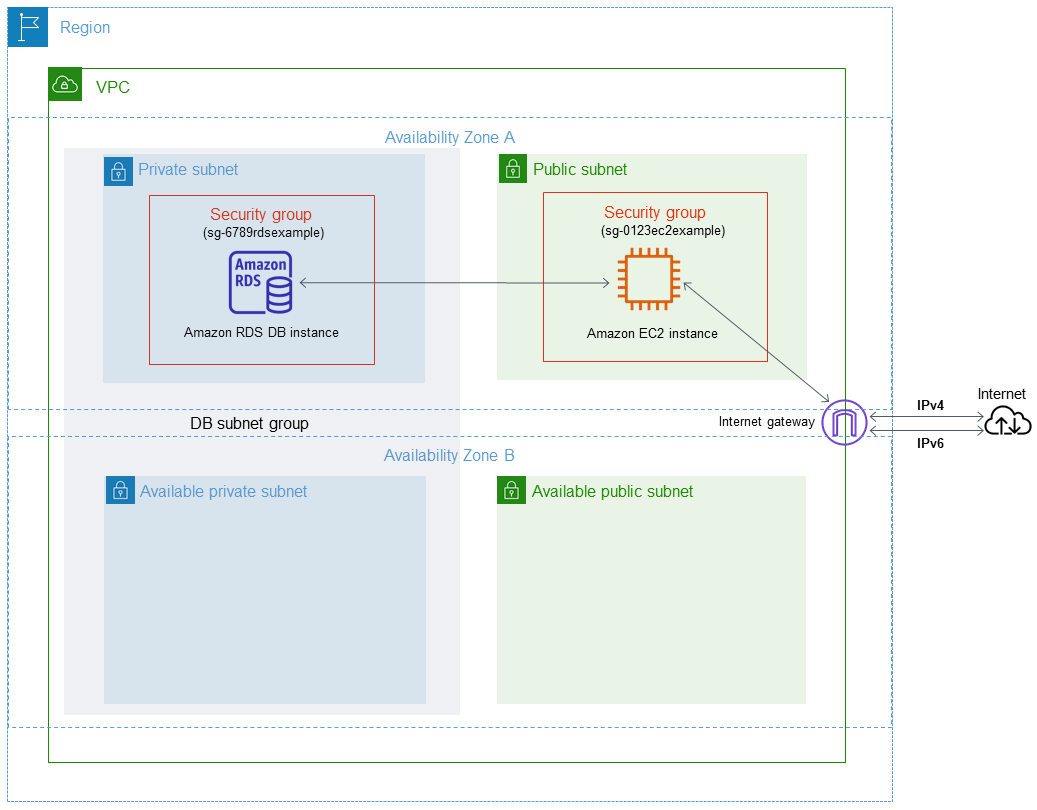

Ein häufiges Szenario umfasst eine DB-Instance in einer Virtual Private Cloud (VPC), die auf dem Amazon-VPC-Service basiert. Diese VPC teilt Daten mit einer öffentlichen Amazon-EC2-Instance, die in derselben VPC ausgeführt wird.

In diesem Tutorial erstellen Sie die VPC für dieses Szenario, die mit einer Datenbank arbeitet, die im Dual-Stack-Modus ausgeführt wird. Dual-Stack-Modus, um eine Verbindung über das IPv6-Adressierungsprotokoll zu ermöglichen. Weitere Informationen über die IP-Adressierung finden Sie unter Amazon-RDS-IP-Adressierung.

Dual-Stack-Netzwerk-Instances werden in den meisten Regionen unterstützt. Weitere Informationen finden Sie unter Verfügbarkeit von Regionen und Versionen. Informationen zu den Einschränkungen des Dual-Stack-Modus finden Sie unter Einschränkungen für Dual-Stack-Netzwerk-DB-Instances.

Im folgenden Diagramm wird dieses Szenario veranschaulicht.

Weitere Informationen zu anderen Szenarien finden Sie unter Szenarien für den Zugriff auf einen in einem VPC.

Ihre DB-Instance muss nur für Ihre Amazon-EC2-Instance verfügbar sein und nicht im öffentlichen Internet. Daher erstellen Sie eine VPC sowohl mit öffentlichen als auch mit privaten Subnetzen. Die Amazon-EC2-Instance wird im öffentlichen Subnetz gehostet, damit sie im öffentlichen Internet erreicht werden kann. Die DB-Instance wird in einem privaten Subnetz gehostet. Die Amazon-EC2-Instance kann eine Verbindung mit der DB-Instance herstellen, da sie innerhalb derselben VPC gehostet wird. Die DB-Instance ist jedoch nicht für das öffentliche Internet verfügbar und bietet so mehr Sicherheit.

In diesem Tutorial wird ein zusätzliches öffentliches und ein privates Subnetz in einer separaten Availability Zone konfiguriert. Diese Subnetze werden im Tutorial nicht verwendet. Eine RDS DB-Subnetzgruppe erfordert ein Subnetz in mindestens zwei Availability Zones. Das zusätzliche Subnetz erleichtert den späteren Wechsel zu einer Multi-AZ-Bereitstellung der DB-Instance.

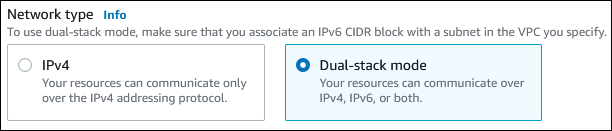

Zum Erstellen einer DB-Instance, die den Dual-Stack-Modus verwendet, geben Sie Dual-stack mode (Dual-Stack-Modus) für die Einstellung Network type (Netzwerktyp) ein. Sie können eine DB-Instance mit der gleichen Einstellung auch ändern. Weitere Informationen finden Sie unter Erstellen einer Amazon RDS-DB-Instance und Ändern einer Amazon RDS DB-Instance.

In diesem Tutorial wird das Konfigurieren einer VPC für Amazon RDS-DB-Instances beschrieben. Weitere Informationen zur Amazon VPC-Sicherheit finden Sie im Amazon VPC-Benutzerhandbuch.

Erstellen einer VPC mit privaten und öffentlichen Subnetzen

Verwenden sie die folgenden Vorgänge, um eine VPC sowohl mit öffentlichen als auch mit privaten Subnetzen zu erstellen.

So erstellen Sie eine VPC und Subnetze

Öffnen Sie die Amazon VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie in der oberen rechten Ecke von die Region aus AWS Management Console, in der Sie Ihre VPC erstellen möchten. In diesem Beispiel wird die Region USA Ost (Ohio) verwendet.

-

Wählen Sie links oben die Option VPC-Dashboard aus. Wählen Sie Create VPC (VPC erstellen) aus, um mit dem Erstellen einer VPC zu beginnen.

-

Wählen Sie unter VPC Settings (VPC-Einstellungen) für Resources to create (Zu erstellende Ressourcen) VPC and more (VPC und mehr) aus.

-

Legen Sie für die übrigen VPC settings (VPC-Einstellungen) folgende Werte fest:

-

Name tag auto-generation (Namens-Tag automatisch erstellen) –

tutorial-dual-stack -

IPv4 CIDR block (IPv4-CIDR-Block) –

10.0.0.0/16 -

IPv6 CIDR block (IPv6-CIDR-Block) – Amazon-provided IPv6 CIDR block (Von Amazon bereitgestellter IPv6-CIDR-Block)

-

Tenancy – Default (Standard)

-

Number of Availability Zones (AZs) (Anzahl der Availability Zones (AZs) – 2

-

Customize AZs (AZs anpassen) – Übernehmen Sie die Standardwerte.

-

Number of public subnet (Anzahl der öffentlichen Subnetze) – 2

-

Number of private subnets (Anzahl der privaten Subnetze) – 2

-

Customize subnets CIDR blocks (CIDR-Blöcke für Subnetze anpassen) – Übernehmen Sie die Standardwerte.

-

NAT gateways ($) (NAT-Gateways ($)) – None (Keine)

-

Egress only internet gateway (Internet-Gateway nur für ausgehenden Datenverkehr) – No (Nein)

-

VPC endpoints (VPC-Endpunkte) – None (Keine)

-

DNS options (DNS-Optionen) – Übernehmen Sie die Standardwerte.

Anmerkung

Amazon RDS erfordert mindestens zwei Subnetze in zwei verschiedenen Availability Zones, um Multi-AZ-Bereitstellungen von DB-Instances zu unterstützen. In diesem Tutorial wird eine Single-AZ-Bereitstellung erstellt, aber die Anforderung erleichtert die spätere Konvertierung in eine Multi-AZ-Bereitstellung von DB-Instances.

-

-

Wählen Sie VPC erstellen aus.

Erstellen einer VPC-Sicherheitsgruppe für eine öffentliche Amazon-EC2-Instance

Als Nächstes erstellen Sie eine Sicherheitsgruppe für öffentlichen Zugriff. Wenn Sie eine Verbindung mit öffentlichen EC2-Instances in Ihrer VPC herstellen möchten, fügen Sie Ihrer VPC-Sicherheitsgruppe eingehende Regeln hinzu, die Verbindungen aus dem Internet zulassen.

So erstellen Sie eine VPC-Sicherheitsgruppe

Öffnen Sie die Amazon VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie VPC Dashboard (VPC-Dashboard), Security Groups (Sicherheitsgruppen) und anschließend Create security group (Sicherheitsgruppe erstellen).

-

Legen Sie auf der Seite Create security group (Sicherheitsgruppe erstellen) die folgenden Werte fest:

-

Security group name (Name der Sicherheitsgruppe:

tutorial-dual-stack-securitygroup -

Description (Beschreibung:

Tutorial Dual-Stack Security Group -

VPC: Wählen Sie die VPC aus, die Sie zuvor erstellt haben, zum Beispiel: vpc-

identifier(tutorial-dual-stack-vpc)

-

-

Fügen Sie der Sicherheitsgruppe Regeln für den eingehenden Datenverkehr hinzu.

-

Legen Sie die IP-Adresse fest, die für die Verbindung mit EC2-Instances in Ihrer VPC mit Secure Shell (SSH) verwendet werden soll.

Ein Beispiel für eine Internet Protocol Version 4 (IPv4)-Adresse ist

203.0.113.25/32. Ein Beispiel für einen Internet Protocol Version 6 (IPv6)-Adressbereich ist2001:db8:1234:1a00::/64.In vielen Fällen können Sie eine Verbindung über einen Internetdienstanbieter (ISP) oder hinter Ihrer Firewall ohne statische IP-Adresse herstellen. Suchen Sie in diesem Fall den Bereich der IP-Adressen, die von Client-Computern verwendet werden.

Warnung

Wenn Sie

0.0.0.0/0für IPv4 oder::0für IPv6 verwenden, lassen Sie für alle IP-Adressen den Zugriff auf Ihre öffentlichen Instances mit SSH zu. Dieser Ansatz ist zwar für kurze Zeit in einer Testumgebung zulässig, aber für Produktionsumgebungen sehr unsicher. Autorisieren Sie in Produktionsumgebungen nur eine bestimmte IP-Adresse bzw. einen bestimmten Adressbereich für den Zugriff auf Ihre Instances. -

Wählen Sie im Abschnitt Eingehende Regeln die Option Regel hinzufügen aus.

-

Legen Sie die folgenden Werte für Ihre neue eingehende Regel fest, um Secure Shell (SSH) den Zugriff auf Ihre Amazon-EC2-Instance zu erlauben. In diesem Fall können Sie eine Verbindung mit Ihrer EC2-Instance herstellen, um SQL-Clients und andere Anwendungen zu installieren. Geben Sie eine IP-Adresse an, damit Sie auf Ihre EC2-Instance zugreifen können:

-

Typ:

SSH -

Source (Quelle): Die IP-Adresse bzw. der IP-Bereich aus Schritt a. Ein Beispiel für eine IPv4-IP-Adresse ist

203.0.113.25/32. Ein Beispiel für eine IPv6-IP-Adresse ist2001:DB8::/32.

-

-

-

Wählen Sie Create security group (Sicherheitsgruppe erstellen) aus, um die Sicherheitsgruppe zu erstellen.

Notieren Sie sich die Sicherheitsgruppen-ID, da Sie sie später in diesem Tutorial benötigen.

Erstellen einer VPC-Sicherheitsgruppe für eine private DB-Instance

Erstellen Sie eine zweite Sicherheitsgruppe für privaten Zugriff, um Ihre DB-Instance privat zu halten. Um eine Verbindung mit privaten DB-Instances in Ihrer VPC herzustellen, fügen Sie Regeln für eingehenden Datenverkehr zu Ihrer VPC-Sicherheitsgruppe hinzu. Diese lassen ausschließlich Datenverkehr von Ihrer Amazon-EC2-Instance zu.

So erstellen Sie eine VPC-Sicherheitsgruppe

Öffnen Sie die Amazon VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie VPC Dashboard (VPC-Dashboard), Security Groups (Sicherheitsgruppen) und anschließend Create security group (Sicherheitsgruppe erstellen).

-

Legen Sie auf der Seite Create security group (Sicherheitsgruppe erstellen) die folgenden Werte fest:

-

Security group name (Name der Sicherheitsgruppe:

tutorial-dual-stack-db-securitygroup -

Description (Beschreibung:

Tutorial Dual-Stack DB Instance Security Group -

VPC: Wählen Sie die VPC aus, die Sie zuvor erstellt haben, zum Beispiel: vpc-

identifier(tutorial-dual-stack-vpc)

-

-

Fügen Sie der Sicherheitsgruppe Regeln für den eingehenden Datenverkehr hinzu:

-

Wählen Sie im Abschnitt Eingehende Regeln die Option Regel hinzufügen aus.

-

Legen Sie die folgenden Werte für Ihre neue eingehende Regel fest, um MySQL-Datenverkehr von Ihrer Amazon-EC2-Instance an Port 3306 zuzulassen. In diesem Fall können Sie von Ihrer EC2-Instance eine Verbindung mit Ihrer DB-Instance herstellen. Dies bedeutet, dass Sie Daten aus Ihrer EC2-Instance an Ihre Datenbank senden können.

-

Type (Typ) MySQL/Aurora

-

Source (Quelle): Die Kennung der Sicherheitsgruppe tutorial-dual-stack-securitygroup, die Sie zuvor in diesem Tutorial erstellt haben, z. B. sg-9edd5cfb.

-

-

-

Um die Sicherheitsgruppe zu erstellen, wählen Sie Sicherheitsgruppe erstellen aus.

Erstellen einer DB-Subnetzgruppe

Eine DB-Subnetzgruppe ist eine Sammlung von Subnetzen, die Sie in einer VPC erstellen und anschließend den DB-Instances zuweisen. Mit einer DB-Subnetzgruppe können Sie beim Erstellen von DB-Instances eine bestimmte VPC angeben. Wenn Sie eine DB-Sicherheitsgruppe erstellen möchten, die mit DUAL kompatibel ist, müssen alle Subnetze mit DUAL kompatibel sein. Um mit DUAL kompatibel zu sein, muss einem Subnetz ein IPv6 CIDR zugeordnet sein.

Erstellen einer DB-Sicherheitsgruppe

-

Identifizieren Sie die privaten Subnetze für Ihre Datenbank in der VPC.

Öffnen Sie die Amazon VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie VPC Dashboard (VPC-Dashboard) und dann Subnets (Subnetze) aus.

-

Beachten Sie die Subnetz-IDs der Subnetze mit den Namen tutorial-dual-stack-subnet-private1-us-west-2a und tutorial-dual-stack-subnet-private2-us-west-2b.

Sie benötigen die Subnetz-IDs, wenn Sie Ihre DB-Subnetzgruppe erstellen.

-

Öffnen Sie die Amazon-RDS-Konsole unter https://console.aws.amazon.com/rds/

. Stellen Sie sicher, dass Sie eine Verbindung mit der Amazon-RDS-Konsole herstellen, nicht mit der Amazon-VPC-Konsole.

-

Wählen Sie im Navigationsbereich Subnetzgruppe aus.

-

Wählen Sie Create DB subnet group (DB-Subnetzgruppe erstellen) aus.

-

Legen Sie auf der Seite DB-Subnetzgruppe erstellen unter Subnetzgruppendetails die folgenden Werte fest:

-

Name (Name:

tutorial-dual-stack-db-subnet-group -

Description (Beschreibung:

Tutorial Dual-Stack DB Subnet Group -

VPC: tutorial-dual-stack-vpc

(vpc-Kennung)

-

-

Wählen Sie im Abschnitt Add subnets (Subnetze hinzufügen) Werte für die Availability Zones und Subnets (Subnetze) aus.

Wählen Sie für dieses Tutorial us-east-2a und us-east-2b als Availability Zones aus. Wählen Sie für Subnets (Subnetze) die privaten Subnetze aus, die Sie im vorherigen Schritt identifiziert haben.

-

Wählen Sie Create (Erstellen) aus.

Ihre neue DB-Subnetzgruppe wird in der Liste der DB-Subnetzgruppen in der RDS-Konsole angezeigt. Sie können die DB-Subnetzgruppe auswählen, um ihre Details anzuzeigen. Dazu gehören die unterstützten Adressierungsprotokolle und alle Subnetze, die mit der Gruppe verknüpft sind, sowie der von der DB-Subnetzgruppe unterstützte Netzwerktyp.

Erstellen einer Amazon-EC2-Instance im Dual-Stack-Modus

Um eine Amazon EC2 EC2-Instance zu erstellen, folgen Sie den Anweisungen unter Starten einer Instance mithilfe des Assistenten zum Starten einer Instance im Amazon EC2 EC2-Benutzerhandbuch.

Legen Sie auf der Seite Configure Instance Details (Konfigurieren von Instance-Detail)s wie im Folgenden gezeigt die folgenden Werte fest und behalten Sie die Standardwerte für die anderen Werte bei:

-

Network (Netzwerk) – Wählen Sie eine vorhandene VPC mit öffentlichen und privaten Subnetzen aus, z. B. tutorial-dual-stack-vpc (vpc-

identifier), die in Erstellen einer VPC mit privaten und öffentlichen Subnetzen erstellt wurde. -

Subnetz — Wählen Sie ein vorhandenes öffentliches Subnetz aus, z. B. subnet-

identifier| tutorial-dual-stack-subnet -public1-us-east-2a | us-east-2a, erstellt in. Erstellen einer VPC-Sicherheitsgruppe für eine öffentliche Amazon-EC2-Instance -

Auto-assign Public IP (Öffentliche IP-Adresse automatisch zuweisen) – Wählen Sie Enable (Aktivieren) aus.

-

Auto-assign IPv6 IP (IPv6-IP automatisch zuweisen) – Wählen Sie Enable (Aktivieren) aus.

-

Firewall (security groups) (Firewall (Sicherheitsgruppen)) – Wählen Sie Select an existing security group (Eine vorhandene Sicherheitsgruppe auswählen) aus.

-

Common security groups (Allgemeine Sicherheitsgruppen) – Wählen Sie eine vorhandene Sicherheitsgruppe aus, z. B. die Gruppe

tutorial-securitygroup, die Sie in Erstellen einer VPC-Sicherheitsgruppe für eine öffentliche Amazon-EC2-Instance erstellt haben. Stellen Sie sicher, dass die von Ihnen gewählte Sicherheitsgruppe Regeln für eingehenden Datenverkehr für Secure Shell (SSH) und HTTP-Zugriff enthält.

Erstellen einer DB-Instance im Dual-Stack-Modus

In diesem Schritt erstellen Sie eine DB-Instance zum Ausführen im Dual-Stack-Modus.

So erstellen Sie eine DB-Instance

-

Melden Sie sich bei der Amazon RDS-Konsole an AWS Management Console und öffnen Sie sie unter https://console.aws.amazon.com/rds/

. In diesem Beispiel wird die Region USA Ost (Ohio) verwendet.

-

Wählen Sie im Navigationsbereich Databases (Datenbanken) aus.

-

Wählen Sie Create database (Datenbank erstellen) aus.

Stellen Sie auf der Seite Create database (Datenbank erstellen), die nachfolgend dargestellt ist, sicher, dass die Option Standard create (Standarderstellung) ausgewählt ist, und wählen Sie dann den DB-Engine-Typ MySQL aus.

-

Legen Sie im Abschnitt Connectivity folgende Werte fest:

-

Network type (Netzwerktyp) – Wählen Sie Dual-stack mode (Dual-Stack-Modus) aus.

-

Virtual Private Cloud (VPC) Wählen Sie eine vorhandene VPC mit öffentlichen und privaten Subnetzen aus, z. B. tutorial-dual-stack-vpc (vpc-

identifier), die in Erstellen einer VPC mit privaten und öffentlichen Subnetzen erstellt wurde.Die VPC muss Subnetze in verschiedenen Availability Zones haben.

-

DB Subnet group (DB-Subnetzgruppe) – Wählen Sie eine DB-Subnetzgruppe für die VPC aus, z. B. tutorial-dual-stack-db-subnet-group, die in Erstellen einer DB-Subnetzgruppe erstellt wurde.

-

Public access (Öffentlicher Zugriff) – Wählen Sie No (Nein) aus.

-

VPC security group (firewall) (VPC-Sicherheitsgruppe (Firewall)) – Wählen Sie Choose existing (Vorhandene auswählen) aus.

-

Existing VPC security groups (Vorhandene VPC-Sicherheitsgruppen) – Wählen Sie eine vorhandene VPC-Sicherheitsgruppe aus, die für den privaten Zugriff konfiguriert ist, z. B. tutorial-dual-stack-db-securitygroup, die in Erstellen einer VPC-Sicherheitsgruppe für eine private DB-Instance erstellt wurde.

Entfernen Sie andere Sicherheitsgruppen wie die Standardsicherheitsgruppe, indem Sie das jeweilige X wählen.

-

Availability Zone – Wählen Sie us-west-2a aus.

Um AZ-übergreifenden Datenverkehr zu vermeiden, stellen Sie sicher, dass sich die DB-Instance und die EC2-Instance in derselben Availability Zone befinden.

-

-

Geben Sie für die restlichen Abschnitte die gewünschten Einstellungen für die DB-Instance an. Weitere Informationen zu den einzelnen Einstellungen finden Sie unter Einstellungen für DB-Instances.

Herstellen einer Verbindung mit Ihrer Amazon-EC2-Instance und der DB-Instance

Nachdem Ihre Amazon-EC2-Instance und die DB-Instance im Dual-Stack-Modus erstellt wurden, können Sie sich über das IPv6-Protokoll mit jeder einzelnen Instance verbinden. Um mithilfe des IPv6-Protokolls eine Verbindung zu einer Amazon EC2 EC2-Instance herzustellen, folgen Sie den Anweisungen unter Connect to your Linux Instance im Amazon EC2 EC2-Benutzerhandbuch.

Um von der Amazon-EC2-Instance aus eine Verbindung zu Ihrer RDS-for-MySQL-DB-Instance herzustellen, folgen Sie den Anweisungen unter Verbindung zu einer MySQL-DB-Instance herstellen.

Löschen der VPC

Nachdem Sie die VPC und andere Ressourcen für dieses Tutorial erstellt haben, können Sie sie löschen, wenn sie nicht mehr benötigt werden.

Wenn Sie in der VPC, die Sie für dieses Tutorial erstellt haben, Ressourcen hinzugefügt haben, müssen Sie diese möglicherweise löschen, bevor Sie die VPC löschen können. Beispiele für Ressourcen sind Amazon-EC2-Instances oder DB-Instances. Weitere Informationen finden Sie unter Löschen Ihrer VPC im Amazon VPC User Guide.

So löschen Sie eine VPC und zugehörige Ressourcen

-

Löschen Sie die DB-Subnetzgruppe:

-

Öffnen Sie die Amazon-RDS-Konsole unter https://console.aws.amazon.com/rds/

. -

Wählen Sie im Navigationsbereich Subnetzgruppe aus.

-

Wählen Sie die DB-Subnetzgruppe aus, die Sie löschen möchten, z. B. tutorial-db-subnet-group.

-

Wählen Sie Löschen, und wählen Sie dann im Bestätigungsfenster Löschen.

-

-

Notieren Sie sich die VPC-ID.

Öffnen Sie die Amazon-VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie VPC Dashboard und dann VPCs.

-

Suchen Sie die von Ihnen erstellte VPC in der Liste, z. B. tutorial-dual-stack-vpc.

-

Notieren Sie den Wert VPC ID (VPC-ID) der VPC, die Sie erstellt haben. Sie benötigen diese VPC-ID in den nachfolgenden Schritten.

-

Löschen der Sicherheitsgruppen:

Öffnen Sie die Amazon VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie VPC Dashboard und dann Sicherheitsgruppen.

-

Wählen Sie die Sicherheitsgruppe für die Amazon-RDS-DB-Instance aus, z. B. tutorial-dual-stack-db-securitygroup.

-

Wählen Sie unter Actions (Aktionen) Delete security groups (Sicherheitsgruppen löschen) und dann Delete (Löschen) auf der Bestätigungsseite aus.

-

Wählen Sie auf der Seite Security Groups (Sicherheitsgruppen) die Sicherheitsgruppe für die Amazon-EC2-Instance aus, z. B. tutorial-dual-stack-securitygroup.

-

Wählen Sie unter Actions (Aktionen) Delete security groups (Sicherheitsgruppen löschen) und dann Delete (Löschen) auf der Bestätigungsseite aus.

-

Löschen des NAT-Gateways:

Öffnen Sie die Amazon VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie VPC Dashboard und dann NAT Gateways.

-

Wählen Sie das NAT-Gateway der VPC aus, die Sie erstellt haben. Verwenden Sie die VPC-ID, um das richtige NAT-Gateway zu identifizieren.

-

Wählen Sie unter Actions (Aktionen) die Option Delete NAT gateway (NAT-Gateway löschen) aus.

-

Geben Sie auf der Bestätigungsseite

deleteein, und wählen Sie die Option Delete (Löschen) aus.

-

Löschen der VPC:

Öffnen Sie die Amazon-VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie VPC Dashboard und dann VPCs.

-

Wählen Sie die VPC aus, die Sie löschen möchten, z. B.tutorial-dual-stack-vpc.

-

Wählen Sie unter Actions (Aktionen) die Option Delete VPC (VPC löschen) aus.

Auf der Bestätigungsseite werden weitere Ressourcen angezeigt, die der VPC zugeordnet sind, die ebenfalls gelöscht werden, einschließlich der damit verknüpften Subnetze.

-

Geben Sie auf der Bestätigungsseite

deleteein, und wählen Sie die Option Delete (Löschen) aus.

-

Freigeben der Elastic-IP-Adressen:

Öffnen Sie die Amazon EC2-Konsole unter https://console.aws.amazon.com/ec2/

. -

Klicken Sie aufEC2-DashboardKlicken Sie auf und danach aufElastische IP-Adressenaus.

-

Wählen Sie die Elastic-IP-Adresse aus, die Sie freigeben möchten.

-

Wählen Sie unter Actions (Aktionen) die Option Release Elastic IP addresses (Elastic-IP-Adressenfreigeben) aus.

-

Wählen Sie auf der Bestätigungsseite Freigeben.