Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Konzepte von S3 Access Grants

S3 Access Grants – Workflow

Der Workflow in S3 Access Grants ist wie folgt:

Erstellen Sie eine S3-Access-Grants-Instance. Siehe Arbeiten mit S3-Access-Grants-Instances.

Registrieren Sie innerhalb Ihrer S3 Access Grants-Instance Standorte in Ihren Amazon S3 S3-Daten und ordnen Sie diese Standorte AWS Identity and Access Management (IAM-) Rollen zu. Siehe Registrieren eines Speicherorts.

Erstellen Sie Gewährungen für Gewährungsempfänger, die ihnen Zugriff auf Ihre S3-Ressourcen gewähren. Siehe Arbeiten mit Gewährungen in S3 Access Grants.

Der Gewährungsempfänger fordert temporäre Anmeldeinformationen von S3 Access Grants an. Siehe Anfordern des Zugriffs auf Amazon-S3-Daten über S3 Access Grants.

Der Gewährungsempfänger greift mit diesen temporären Anmeldeinformationen auf die S3-Daten zu. Siehe Zugreifen auf S3-Daten mit den von S3 Access Grants bereitgestellten Anmeldeinformationen.

Weitere Informationen finden Sie unter Erste Schritte mit S3 Access Grants.

- S3-Access-Grants-Instances

-

Eine S3-Access-Grants-Instance ist ein logischer Container für einzelne Gewährungen Wenn Sie eine S3-Access-Grants-Instance erstellen, müssen Sie eine AWS-Region angeben. Jeder AWS-Region in Ihnen AWS-Konto kann über eine S3 Access Grants-Instance verfügen. Weitere Informationen finden Sie unter Arbeiten mit S3-Access-Grants-Instances.

Wenn Sie S3 Access Grants verwenden möchten, um Zugriff auf Benutzer- und Gruppenidentitäten aus Ihrem Unternehmensverzeichnis zu gewähren, müssen Sie Ihre S3 Access Grants-Instanz auch einer AWS IAM Identity Center Instanz zuordnen. Weitere Informationen finden Sie unter S3 Access Grants und Unternehmensverzeichnisidentitäten.

Eine neu erstellte S3-Access-Grants-Instance ist leer. Sie müssen einen Speicherort in der Instance registrieren. Dabei kann es sich um den S3-Standardpfad (

s3://), einen Bucket oder ein Präfix innerhalb eines Buckets handeln. Nachdem Sie mindestens einen Speicherort registriert haben, können Sie Zugriffsgewährungen erstellen, die Zugriff auf Daten an diesem registrierten Speicherort gewähren. - Orte

-

Ein Standort von S3 Access Grants ordnet Buckets oder Präfixe einer AWS Identity and Access Management (IAM-) Rolle zu. S3 Access Grants übernimmt diese IAM-Rolle, um temporäre Anmeldeinformationen an den Gewährungsempfänger weiterzugeben, der auf diesen bestimmten Speicherort zugreift. Sie müssen zunächst mindestens einen Speicherort in Ihrer S3-Access-Grants-Instance registrieren, bevor Sie eine Zugriffsgewährung erstellen können.

Wir empfehlen, den Standardspeicherort (

s3://) zu registrieren und ihn einer IAM-Rolle zuzuordnen. Der Standort am standardmäßigen S3-Pfad (s3://) deckt den Zugriff auf alle Ihre S3-Buckets in Ihrem Konto ab. AWS-Region Wenn Sie eine Zugriffsgewährung erstellen, können Sie den Umfang der Gewährung auf einen Bucket, ein Präfix oder ein Objekt innerhalb des Standardspeicherorts einschränken.Bei komplexeren Anwendungsfällen für die Zugriffsverwaltung müssen Sie möglicherweise mehr als den Standardspeicherort registrieren. Einige Beispiele für solche Anwendungsfälle sind:

-

Angenommen, bei

amzn-s3-demo-buckethandelt es sich um einen registrierten Speicherort in Ihrer S3-Access-Grants-Instance, dem eine IAM-Rolle zugeordnet ist, aber dieser IAM-Rolle wird der Zugriff auf ein bestimmtes Präfix innerhalb des Buckets verweigert. In diesem Fall können Sie das Präfix, auf das die IAM-Rolle keinen Zugriff hat, als separaten Speicherort registrieren und diesen Speicherort einer anderen IAM-Rolle mit dem erforderlichen Zugriff zuordnen. -

Angenommen, Sie möchten Berechtigungen erstellen, die den Zugriff auf Benutzer in einem Virtual Private Cloud (VPC)-Endpunkt beschränken. In diesem Fall können Sie einen Speicherort für einen Bucket registrieren, in dem die IAM-Rolle den Zugriff auf den VPC-Endpunkt einschränkt. Wenn später ein Empfänger S3 Access Grants um Anmeldeinformationen bittet, übernimmt S3 Access Grants die IAM-Rolle des Standorts, um die temporären Anmeldeinformationen weiterzugeben. Diese Anmeldeinformationen verweigern den Zugriff auf den bestimmten Bucket, es sei denn, der Aufrufer befindet sich innerhalb des VPC-Endpunkts. Diese Verweigerungsberechtigung wird zusätzlich zu den regulären READ-, WRITE- oder READWRITE-Berechtigungen angewendet, die in der Gewährung angegeben sind.

Wenn Ihr Anwendungsfall erfordert, dass Sie mehrere Speicherorte in Ihrer S3-Access-Grants-Instance registrieren, können Sie einen der folgenden Speicherorte registrieren:

Der S3-Standardspeicherort (

s3://)Ein Bucket (zum Beispiel

amzn-s3-demo-bucket) oder mehrere BucketsEin Bucket und ein Präfix (zum Beispiel

amzn-s3-demo-bucket/prefix*

Die maximale Anzahl von Speicherorten, die Sie in Ihrer S3-Access-Grants-Instance registrieren können, finden Sie unter Limits für S3 Access Grants. Weitere Informationen über das Registrieren eines S3-Access-Grants-Speicherorts finden Sie unter Registrieren eines Speicherorts.

Nachdem Sie den ersten Standort in Ihrer S3-Access-Grants-Instance registriert haben, enthält Ihre Instance immer noch keine individuellen Zugriffsgewährungen. Es wurde also noch kein Zugriff auf Ihre S3-Daten gewährt. Sie können jetzt Zugriffsgewährungen erstellen, um Zugriff zu gewähren. Weitere Informationen zum Erstellen einer VPC finden Sie unter Arbeiten mit Gewährungen in S3 Access Grants.

-

- Gewährungen

-

Eine individuelle Gewährung in einer S3-Access-Grants-Instance ermöglicht bestimmten Identitäten, z. B. IAM-Prinzipalen oder Benutzern bzw. Gruppen in einem Unternehmensverzeichnis, Zugriff von einem Speicherort aus, der in Ihrer S3-Access-Grants-Instance registriert ist.

Wenn Sie eine Gewährung erstellen, müssen Sie nicht Zugriff auf den gesamten registrierten Speicherort gewähren. Sie können den Zugriffsumfang der Gewährung innerhalb eines Speicherorts einschränken. Wenn es sich bei dem registrierten Speicherort um den Standard-S3-Pfad (

s3://) handelt, müssen Sie den Geltungsbereich der Gewährung auf einen Bucket, ein Präfix innerhalb eines Buckets oder ein bestimmtes Objekt einschränken. Wenn der registrierte Speicherort der Gewährung ein Bucket oder ein Präfix ist, können Sie entweder Zugriff auf den gesamten Bucket bzw. das Präfix gewähren oder den Geltungsbereich der Gewährung optional auf ein bestimmtes Präfix, Subpräfix oder ein Objekt einschränken.In der Gewährung legen Sie auch die Zugriffsebene der Gewährung auf READ, WRITE oder READWRITE fest. Angenommen, Sie verfügen über eine Gewährung, die der Unternehmensverzeichnisgruppe

01234567-89ab-cdef-0123-456789abcdefREAD-Zugriff auf den Buckets3://gewährt. Benutzer in dieser Gruppe können READ-Zugriff auf jedes Objekt haben, das einen Objektschlüsselnamen hat, der mit dem Präfixamzn-s3-demo-bucket/projects/items/*projects/items/im Bucket namensamzn-s3-demo-bucketbeginnt.Die maximale Anzahl von Gewährungen, die Sie in Ihrer S3-Access-Grants-Instance erstellen können, finden Sie unter Limits für S3 Access Grants. Weitere Informationen zum Erstellen einer VPC finden Sie unter Erstellen von Gewährungen.

- Temporäre S3-Access-Grants-Anmeldeinformationen

-

Nachdem Sie einen Grant erstellt haben, kann eine autorisierte Anwendung, die die in der Grant angegebene Identität verwendet, just-in-time Zugangsdaten anfordern. Zu diesem Zweck ruft die Anwendung den GetDataAccessS3-API-Vorgang auf. Gewährungsempfänger können diese API-Operation verwenden, um Zugriff auf die S3-Daten anzufordern, die Sie mit ihnen geteilt haben.

Die S3-Access-Grants-Instance evaluiert die

GetDataAccess-Anforderung anhand der verfügbaren Gewährungen. Wenn es eine übereinstimmende Gewährung für den Anforderer gibt, nimmt S3 Access Grants die IAM-Rolle an, die dem registrierten Speicherort der übereinstimmenden Gewährung zugeordnet ist. S3 Access Grants beschränkt die Berechtigungen der temporären Anmeldeinformationen darauf, nur auf den S3-Bucket, das Präfix oder das Objekt zuzugreifen, die durch den Geltungsbereich der Gewährung angegeben sind.Die Ablaufzeit der temporären Anmeldeinformationen für den Zugriff ist standardmäßig auf 1 Stunde festgelegt. Sie können sie jedoch auf einen beliebigen Wert zwischen 15 Minuten und 12 Stunden festlegen. Die maximale Sitzungsdauer finden Sie in der AssumeRoleAPI-Referenz.

Funktionsweise

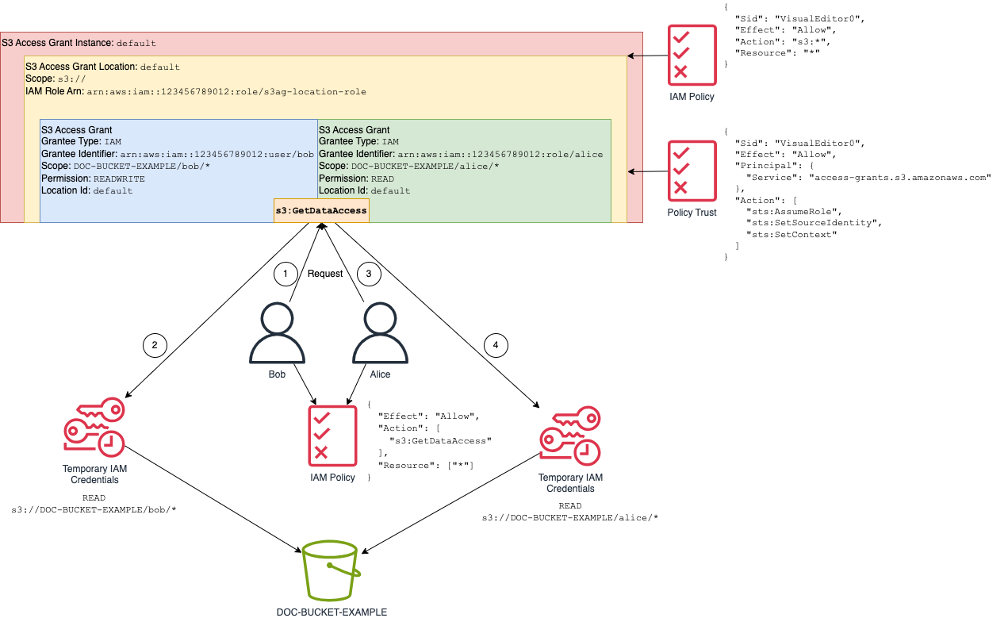

Im folgenden Diagramm ist ein Amazon-S3-Standardort mit dem Umfang s3:// für die IAM-Rolle s3ag-location-role registriert. Diese IAM-Rolle ist berechtigt, im Konto Amazon-S3-Aktionen auszuführen, wenn ihre Anmeldeinformationen über S3 Access Grants abgerufen werden.

An diesem Ort werden zwei verschiedene Zugriffsgewährungen für zwei IAM-Benutzer erstellt. Dem IAM-Benutzer Bob wird sowohl READ-Zugriff als auch WRITE-Zugriff auf das Präfix bob/ im Bucket DOC-BUCKET-EXAMPLE gewährt. Einer anderen IAM-Rolle, Alice, wird nur READ-Zugriff auf das alice/-Präfix im Bucket DOC-BUCKET-EXAMPLE gewährt. Es wurde eine Gewährung (blau) definiert, damit Bob auf das Präfix bob/ im Bucket DOC-BUCKET-EXAMPLE zugreifen kann. Es wurde eine Gewährung (grün) definiert, damit Alice auf das Präfix alice/ im Bucket DOC-BUCKET-EXAMPLE zugreifen kann.

Wenn Bob READ Daten zur Verfügung hat, ruft die IAM-Rolle, die dem Standort zugeordnet ist, an dem sich sein Grant befindet, den GetDataAccessAPI-Vorgang S3 Access Grants auf. Wenn Bob versucht, READ-Zugriff für S3-Präfixe oder Objekte zu erhalten, die mit s3://DOC-BUCKET-EXAMPLE/bob/* beginnen, gibt die GetDataAccess-Anforderung temporärer Anmeldeinformationen für eine IAM-Sitzung mit der entsprechenden Berechtigung für s3://DOC-BUCKET-EXAMPLE/bob/* zurück. Ähnlich kann Bob WRITE-Zugriff für alle S3-Präfixe oder Objekte erhalten, die mit s3://DOC-BUCKET-EXAMPLE/bob/* beginnen, da die Gewährung dies ebenfalls zulässt.

Und ähnlich kann Alice READ-Zugriff für alles erhalten, das mit s3://DOC-BUCKET-EXAMPLE/alice/ beginnt. Wenn sie jedoch versucht, WRITE-Zugriff auf Buckets, Präfixe oder Objekte in s3:// zu erhalten, wird ihr die Fehlermeldung „Access Denied“ (403 Forbidden) angezeigt, da es keine Gewährung gibt, die ihr einen WRITE-Zugriff auf Daten gewährt. Wenn Alice Zugriff (READ oder WRITE) auf Daten außerhalb von s3://DOC-BUCKET-EXAMPLE/alice/ anfordert, wird ihr ebenfalls die Fehlermeldung „Access Denied“ angezeigt.

Dieses Muster kann auf eine große Zahl von Benutzern und Buckets skaliert werden und vereinfacht die Verwaltung dieser Berechtigungen. Anstatt jedes Mal, wenn Sie individuelle Benutzer-Präfix-Zugriffsbeziehungen hinzufügen oder entfernen möchten, potenziell umfangreiche S3-Bucket-Richtlinien zu bearbeiten, können Sie einzelne, diskrete Gewährungen hinzufügen und entfernen.