Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Beispiel 2: Bucket-Eigentümer erteilt kontoübergreifende Bucket-Berechtigungen

Wichtig

Das Erteilen von Berechtigungen für IAM-Rollen ist eine bessere Vorgehensweise als die Erteilung von Berechtigungen an einzelne Benutzer. Weitere Informationen zur Vorgehensweise finden Sie unter Verständnis von kontoübergreifenden Berechtigungen und der Verwendung von IAM-Rollen.

Themen

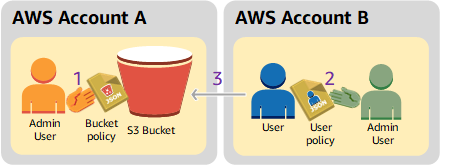

Ein Konto AWS-Konto— zum Beispiel Konto A — kann einem anderen AWS-Konto Konto B die Erlaubnis erteilen, auf seine Ressourcen wie Buckets und Objekte zuzugreifen. Konto B kann diese Berechtigungen an Benutzer in seinem Konto delegieren. In diesem Beispielszenario erteilt ein Bucket-Eigentümer einem anderen Konto eine kontenübergreifende Berechtigung, um bestimmte Bucket-Vorgänge auszuführen.

Anmerkung

Konto A kann einem Benutzer in Konto B unter Verwendung einer Bucket-Richtlinie auch direkt Berechtigungen erteilen. Der Benutzer braucht dennoch eine Berechtigung von seinem übergeordneten Konto, Konto B, zu dem der Benutzer gehört, auch wenn Konto B keine Berechtigungen von Konto A erhalten hat. Solange der Benutzer die Berechtigung vom Ressourceneigentümer und dem übergeordneten Konto hat, kann der Benutzer auf die Ressource zugreifen.

Nachfolgend finden Sie eine kurze Zusammenfassung der wichtigsten Details:

-

Der Administrator-Benutzer von Konto A ordnet eine Bucket-Richtlinie zu, die Konto B kontenübergreifende Berechtigungen erteilt, um bestimmte Bucket-Vorgänge auszuführen.

Beachten Sie, dass der Administrator-Benutzer in Konto B die Berechtigungen automatisch erbt.

-

Der Administrator-Benutzer von Konto B ordnet dem Benutzer eine Benutzerrichtlinie zu, die die Berechtigungen an den Benutzer delegiert, die er von Konto A erhalten hat.

-

Der Benutzer in Konto B überprüft die Berechtigungen, indem er auf ein Objekt in dem Bucket zugreift, das Konto A gehört.

Für dieses Beispiel benötigen Sie zwei Konten. Die folgende Tabelle zeigt, wie wir auf diese Konten und die Administrator-Benutzer darin verweisen. Laut den IAM-Richtlinien (siehe Informationen zur Verwendung eines Administratorbenutzers zum Erstellen von Ressourcen und Erteilen von Berechtigungen) verwenden wir in dieser Anleitung nicht die Anmeldeinformationen des Root-Benutzers. Stattdessen erstellen Sie einen Administrator-Benutzer in jedem Konto, und verwenden dessen Anmeldeinformationen, um Ressourcen zu erstellen und ihnen Berechtigungen zu erteilen.

| AWS-Konto Ausweis | Konto bezeichnet als | Administratorbenutzer im Konto |

|---|---|---|

|

|

Konto A |

AccountAadmin |

|

|

Konto B |

AccountBadmin |

Alle Aufgaben in Verbindung mit dem Erstellen von Benutzern und Gewähren von Berechtigungen werden in der AWS Management Console ausgeführt. Um die Berechtigungen zu überprüfen, verwendet die exemplarische Vorgehensweise die Befehlszeilentools AWS Command Line Interface (CLI) und AWS Tools for Windows PowerShell, sodass Sie keinen Code schreiben müssen.

Vorbereitung auf den Walkthrough

-

Stellen Sie sicher, dass Sie über zwei Benutzer verfügen AWS-Konten und dass jedes Konto über einen Administratorbenutzer verfügt, wie in der Tabelle im vorherigen Abschnitt dargestellt.

-

Melden Sie sich bei Bedarf für einen an AWS-Konto.

-

Melden Sie sich mit den Anmeldeinformationen für Konto A an der IAM-Konsole

an und erstellen Sie wie folgt den Administrator-Benutzer: -

Erstellen Sie den Benutzer

AccountAadminund schreiben Sie sich die Sicherheitsanmeldeinformationen auf. Anweisungen finden Sie unter Erstellen eines IAM-Benutzers in Ihrem AWS-Konto im IAM-Benutzerhandbuch. -

Gewähren Sie Administratorrechte, AccountAadminindem Sie eine Benutzerrichtlinie anhängen, die vollen Zugriff gewährt. Weitere Informationen finden Sie unter Arbeiten mit Richtlinien im IAM-Benutzerhandbuch.

-

-

Während Sie sich in der IAM-Konsole befinden, notieren Sie sich die IAM-Benutzer-Anmelde-URL auf dem Dashboard. Alle Benutzer in diesem Konto müssen diese URL für die Anmeldung an der AWS Management Console verwenden.

Weitere Informationen finden Sie unter Wie sich Benutzer in Ihrem Konto anmelden im IAM-Benutzerhandbuch.

-

Wiederholen Sie den obigen Schritt unter Verwendung der Anmeldeinformationen von Konto B und erstellen Sie den Administrator-Benutzer

AccountBadmin.

-

-

Richten Sie entweder die AWS Command Line Interface (AWS CLI) oder die AWS Tools for Windows PowerShell ein. Stellen Sie sicher, dass Sie die Administratoranmeldeinformationen wie folgt speichern:

-

Wenn Sie das verwenden AWS CLI, erstellen Sie zwei Profile

AccountAadminundAccountBadmin, in der Konfigurationsdatei. -

Wenn Sie die verwenden AWS Tools for Windows PowerShell, stellen Sie sicher, dass Sie die Anmeldeinformationen für die Sitzung als

AccountAadminund speichernAccountBadmin.

Detaillierte Anweisungen finden Sie unter Einrichten der Tools für die Anleitungen.

-

-

Speichern Sie die Anmeldeinformationen des Administrator-Benutzers, auch als Profile bezeichnet. Sie können den Profilnamen verwenden, statt für jeden eingegebenen Befehl Anmeldeinformationen anzugeben. Weitere Informationen finden Sie unter Einrichten der Tools für die Anleitungen.

-

Fügen Sie der AWS CLI Anmeldeinformationsdatei Profile für jeden der Administratorbenutzer

AccountAadminundAccountBadminin den beiden Konten hinzu.[AccountAadmin] aws_access_key_id =access-key-IDaws_secret_access_key =secret-access-keyregion = us-east-1 [AccountBadmin] aws_access_key_id =access-key-IDaws_secret_access_key =secret-access-keyregion = us-east-1 -

Wenn Sie die AWS Tools for Windows PowerShell verwenden, führen Sie den folgenden Befehl au.

set-awscredentials –AccessKeyAcctA-access-key-ID–SecretKeyAcctA-secret-access-key–storeas AccountAadmin set-awscredentials –AccessKeyAcctB-access-key-ID–SecretKeyAcctB-secret-access-key–storeas AccountBadmin

-

Schritt 1: Erledigen der Aufgaben von Konto A

Schritt 1.1: Melden Sie sich an AWS Management Console

Melden Sie sich mit der IAM-Benutzer-Anmelde-URL für Konto A zunächst beim Benutzer AWS Management Console as AccountAadminan. Dieser Benutzer erstellt einen Bucket und ordnet ihm eine Richtlinie zu.

Schritt 1.2: Erstellen eines Buckets

-

Erstellen Sie in der Amazon-S3-Konsole einen Bucket. In dieser Übung wird davon ausgegangen, dass der Bucket im Osten der USA (Nord-Virginia) erstellt AWS-Region und benannt wurde.

amzn-s3-demo-bucketDetaillierte Anweisungen finden Sie unter Erstellen eines Buckets.

-

Hochladen eines Beispielobjekts in den Bucket.

Anweisungen finden Sie unter Schritt 2: Hochladen eines Objekts in Ihren Bucket.

Schritt 1.3: Zuordnen einer Bucket-Richtlinie, um Konto B kontoübergreifende Berechtigungen zu erteilen

Die Bucket-Richtlinie gewährt Konto B die s3:ListBucket Berechtigungen s3:GetLifecycleConfiguration und. Es wird davon ausgegangen, dass Sie immer noch mit AccountAadminBenutzeranmeldedaten bei der Konsole angemeldet sind.

-

Weisen Sie

amzn-s3-demo-buckets3:GetLifecycleConfigurationunds3:ListBucket.Detaillierte Anweisungen finden Sie unter Hinzufügen einer Bucket-Richtlinie mit der Amazon-S3-Konsole.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Example permissions", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::AccountB-ID:root" }, "Action": [ "s3:GetLifecycleConfiguration", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket" ] } ] } -

Überprüfen Sie, ob Konto B (und damit sein Administratorbenutzer) die Operationen ausführen kann

-

Verifizieren Sie mit dem AWS CLI

aws s3 ls s3://amzn-s3-demo-bucket--profile AccountBadmin aws s3api get-bucket-lifecycle-configuration --bucketamzn-s3-demo-bucket--profile AccountBadmin -

Überprüfen Sie mit dem AWS Tools for Windows PowerShell

get-s3object -BucketNameamzn-s3-demo-bucket-StoredCredentials AccountBadmin get-s3bucketlifecycleconfiguration -BucketNameamzn-s3-demo-bucket-StoredCredentials AccountBadmin

-

Schritt 2: Erledigen der Aufgaben von Konto B

Jetzt erstellt der Administrator von Konto B einen Benutzer Dave und delegiert an Dave die Berechtigungen, die er von Konto A erhalten hat.

Schritt 2.1: Melden Sie sich an bei AWS Management Console

Melden Sie sich mit der IAM-Benutzer-Anmelde-URL für Konto B zunächst beim Benutzer AWS Management Console as AccountBadminan.

Schritt 2.2: Erstellen des Benutzers Dave in Konto B

Erstellen Sie in der IAM-KonsoleDave.

Detaillierte Anleitungen finden Sie unter Erstellen von IAM-Benutzern (Konsole) im IAM-Benutzerhandbuch.

Schritt 2.3: Delegieren von Berechtigungen an den Benutzer Dave

Erstellen Sie mithilfe der folgenden Richtlinie eine Inlinerichtlinie für den Benutzer Dave. Sie müssen die Richtlinie aktualisieren, indem Sie Ihren Bucket-Namen angeben.

Es wird davon ausgegangen, dass Sie mit AccountBadminBenutzeranmeldedaten bei der Konsole angemeldet sind.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Example", "Effect": "Allow", "Action": [ "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket" ] } ] }

Weitere Informationen finden Sie unter Verwalten von IAM-Richtlinien im IAM-Benutzerhandbuch.

Schritt 2.4: Testen der Berechtigungen

Jetzt kann Dave in Konto B den Inhalt von amzn-s3-demo-bucket

Testen Sie die Berechtigungen mit dem AWS CLI

-

Fügen Sie das

UserDaveProfil der AWS CLI Konfigurationsdatei hinzu. Weitere Informationen zur Config-Datei finden Sie unter Einrichten der Tools für die Anleitungen.[profile UserDave] aws_access_key_id =access-keyaws_secret_access_key =secret-access-keyregion =us-east-1 -

Geben Sie in der Befehlszeile den folgenden AWS CLI Befehl ein, um zu überprüfen, ob Dave jetzt eine Objektliste aus dem

amzn-s3-demo-bucketUserDaveProfil angibt.aws s3 ls s3://amzn-s3-demo-bucketDave besitzt keine anderen Berechtigungen. Wenn er also versucht, eine andere Operation auszuführen – zum Beispiel die folgende

get-bucket-lifecycle-Konfiguration – gibt Amazon S3 die Meldung „Zugriff verweigert“ zurück.aws s3api get-bucket-lifecycle-configuration --bucketamzn-s3-demo-bucket--profile UserDave

Testen Sie die Berechtigungen mit AWS Tools for Windows PowerShell

-

Speichern Sie die Anmeldeinformationen von Dave als

AccountBDave.set-awscredentials -AccessKey AccessKeyID -SecretKey SecretAccessKey -storeas AccountBDave -

Probieren Sie den Befehl List Bucket aus.

get-s3object -BucketNameamzn-s3-demo-bucket-StoredCredentials AccountBDaveDave besitzt keine anderen Berechtigungen. Wenn er also versucht, eine andere Operation auszuführen, zum Beispiel die folgende

get-s3bucketlifecycleconfiguration, gibt Amazon S3 die Meldung „Zugriff verweigert“ zurück.get-s3bucketlifecycleconfiguration -BucketNameamzn-s3-demo-bucket-StoredCredentials AccountBDave

Schritt 3: (Optional) Versuchen Sie eine explizite Zugriffsverweigerung

Sie können Berechtigungen mithilfe einer Zugriffssteuerungsliste (ACL), einer Bucket-Richtlinie oder einer Benutzerrichtlinie erhalten. Wenn es jedoch eine explizite Zugriffsverweigerung gibt, die entweder über eine Bucket-Richtlinie oder ein Benutzerprofil festgelegt wurde, hat die explizite Zugriffsverweigerung Vorrang gegenüber allen anderen Berechtigungen. Aktualisieren Sie zum Testen die Bucket-Richtlinie und verweigern Konto B explizit die s3:ListBucket-Berechtigung. Die Richtlinie erteilt auch die s3:ListBucket-Berechtigung. Eine explizite Verweigerung hat jedoch Vorrang, sodass Konto B bzw. die Benutzer in Konto B nicht in der Lage sein werden, Objekte in amzn-s3-demo-bucket

-

Ersetzen Sie unter Verwendung der Anmeldeinformationen von Benutzer

AccountAadminin Konto A die Bucket-Richtlinie durch Folgendes.{ "Version": "2012-10-17", "Statement": [ { "Sid": "Example permissions", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::AccountB-ID:root" }, "Action": [ "s3:GetLifecycleConfiguration", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket" ] }, { "Sid": "Deny permission", "Effect": "Deny", "Principal": { "AWS": "arn:aws:iam::AccountB-ID:root" }, "Action": [ "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket" ] } ] } -

Wenn Sie jetzt versuchen, über die Anmeldeinformationen von

AccountBadmineine Bucket-Liste zu erhalten, wird Ihnen eine Zugriffsverweigerung gemeldet.-

Führen Sie mit dem AWS CLI den folgenden Befehl aus:

aws s3 ls s3://amzn-s3-demo-bucket--profile AccountBadmin -

Führen Sie mit dem AWS Tools for Windows PowerShell den folgenden Befehl aus:

get-s3object -BucketNameamzn-s3-demo-bucket-StoredCredentials AccountBDave

-

Schritt 4: Bereinigen

-

Nachdem Sie mit den Tests fertig sind, räumen Sie wie folgt auf:

-

Melden Sie sich mit den Anmeldeinformationen von Konto A bei AWS Management Console (AWS Management Console

) an und gehen Sie wie folgt vor: -

Entfernen Sie in der Amazon-S3-Konsole die an

amzn-s3-demo-bucket -

Wenn der Bucket für diese Übung erstellt wurde, löschen Sie in der Amazon-S3-Konsole die Objekte und dann den Bucket.

-

Entfernen Sie in der IAM-Konsole

den Benutzer AccountAadmin.

-

-

-

Melden Sie sich mit den Anmeldeinformationen von Konto B bei der IAM-Konsole

an. Löschen Sie den Benutzer AccountBadmin. step-by-stepAnweisungen finden Sie unter Löschen eines IAM-Benutzers im IAM-Benutzerhandbuch.