Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Auflösen von DNS-Abfragen zwischen und Ihrem Netzwerk VPCs

Der Resolver enthält Endpunkte, die Sie konfigurieren, um DNS-Abfragen an und von Ihrer On-Premises-Umgebung zu beantworten.

Anmerkung

Das Weiterleiten privater DNS-Abfragen an eine beliebige VPC CIDR+2-Adresse von Ihren On-Premises-DNS-Servern wird nicht unterstützt und kann zu instabilen Ergebnissen führen. Stattdessen empfehlen wir Ihnen, einen eingehenden Resolver-Endpunkt zu verwenden.

Sie können auch die DNS-Auflösung zwischen Resolver und DNS-Auflösungen in Ihrem Netzwerk integrieren, indem Sie Weiterleitungsregeln konfigurieren. Ihr Netzwerk kann jedes Netzwerk umfassen, das von Ihrer VPC aus erreichbar ist, z. B. die folgenden:

Die VPC selbst

Eine weitere per Peering verbundene VPC

Ein lokales Netzwerk, das AWS mit AWS Direct Connect einem VPN oder einem NAT-Gateway (Network Address Translation) verbunden ist

Bevor Sie mit der Weiterleitung von Abfragen beginnen, erstellen Sie eingehende und/oder ausgehende Endpunkte in der verbundenen VPC. Diese Endpunkte bieten einen Pfad für eingehende oder ausgehende Abfragen:

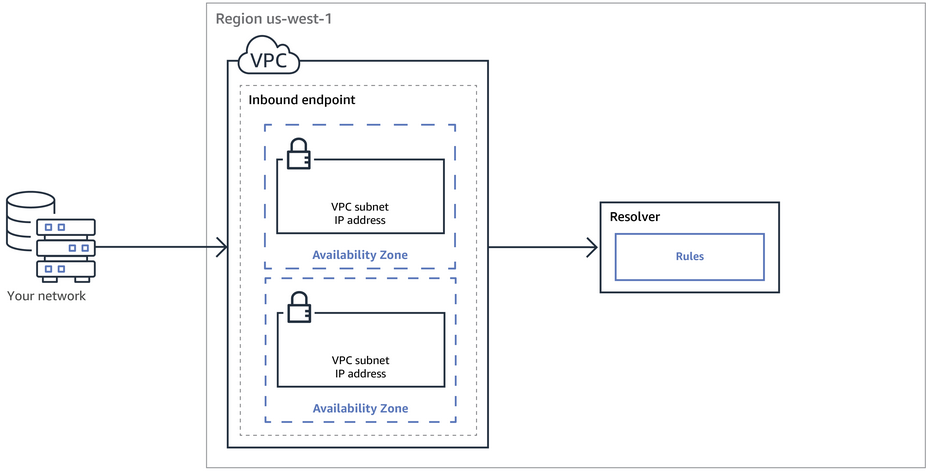

- Eingehender Endpunkt: DNS-Resolver in Ihrem Netzwerk können DNS-Abfragen über diesen Endpunkt an Route 53 weiterleiten

Auf diese Weise können Ihre DNS-Resolver problemlos Domainnamen für AWS Ressourcen wie EC2 Instanzen oder Datensätze in einer privaten gehosteten Route 53-Zone auflösen. Weitere Informationen finden Sie unter So leiten DNS-Resolver in Ihrem Netzwerk DNS-Abfragen an Route 53 Resolver Endpunkte weiter.

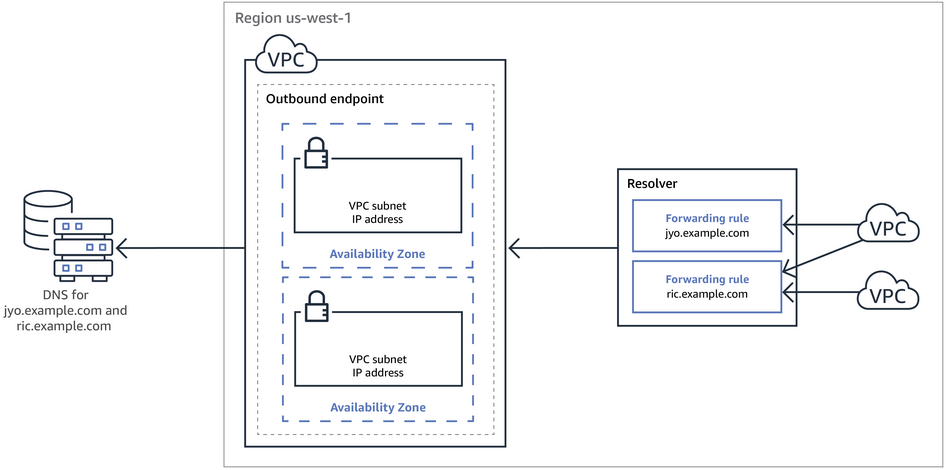

- Ausgehender Endpunkt: Resolver leitet Abfragen über diesen Endpunkt bedingt an Resolver in Ihrem Netzwerk weiter

Zum Weiterleiten ausgewählter Abfragen erstellen Sie Resolver-Regeln, die die Domainnamen für die DNS-Abfragen angeben, die Sie weiterleiten möchten (z. B. example.com), und die IP-Adressen der DNS-Resolver in Ihrem Netzwerk, an die die Abfragen weitergeleitet werden sollen. Wenn eine Abfrage mehreren Regeln entspricht (example.com, acme.example.com), wählt Resolver die Regel mit der genauesten Übereinstimmung (acme.example.com) und leitet die Abfrage an die IP-Adressen weiter, die Sie in dieser Regel angegeben haben. Weitere Informationen finden Sie unter So leitet der Route 53 Resolver-Endpunkt DNS-Anfragen von Ihrem VPCs an Ihr Netzwerk weiter.

Wie Amazon VPC ist Resolver regional. In jeder Region, in der Sie tätig sind VPCs, können Sie wählen, ob Sie Anfragen von Ihrem Netzwerk VPCs an Ihr Netzwerk (ausgehende Anfragen), von Ihrem Netzwerk an Ihr VPCs (eingehende Anfragen) oder beides weiterleiten möchten.

Sie können keine Resolver-Endpunkte in einer VPC erstellen, die nicht Ihnen gehört. Nur der VPC Besitzer kann Ressourcen wie eingehende Endpunkte auf VPC-Ebene erstellen.

Anmerkung

Wenn Sie einen Resolver-Endpunkt erstellen, können Sie keine VPC angeben, für die das Instance-Tenancy-Attribut auf dedicated festgelegt ist. Weitere Informationen finden Sie unter Verwenden Sie Resolver VPCs , wenn sie für dedizierte Instance-Tenancy konfiguriert sind.

Erstellen Sie zur Verwendung eingehender oder ausgehender Weiterleitungen einen Resolver-Endpunkt in Ihrer VPC. Im Rahmen der Definition eines Endpunkts geben Sie die IP-Adressen an, über die Sie eingehende DNS-Abfragen weiterleiten möchten, oder die IP-Adressen, von denen ausgehende Abfragen stammen sollen. Für jede IP-Adresse, die Sie angeben, erstellt Resolver automatisch eine VPC Elastic Network-Schnittstelle.

Das folgende Diagramm zeigt den Pfad einer DNS-Abfrage von einem DNS-Resolver in Ihrem Netzwerk zum Route 53-Resolver an.

Das folgende Diagramm zeigt den Pfad einer DNS-Anfrage von einer EC2 Instanz in einer Ihrer Instanzen VPCs zu einem DNS-Resolver in Ihrem Netzwerk.

Eine Übersicht über VPC Netzwerkschnittstellen finden Sie unterElastic Network-Schnittstelleim Amazon VPC User Guideaus.

Topics

So leiten DNS-Resolver in Ihrem Netzwerk DNS-Abfragen an Route 53 Resolver Endpunkte weiter

Wenn Sie DNS-Abfragen von Ihrem Netzwerk an Route 53 in einer AWS -Region weiterleiten möchten, führen Sie die folgenden Schritte aus:

Sie erstelle einen Route 53 eingehenden Endpunkt in einer VPC und geben die IP-Adressen an, an die die Resolver in Ihrem Netzwerk DNS-Abfragen weiterleiten.

Für jede IP-Adresse, die Sie für den eingehenden Endpunkt angeben, erstellt Resolver eine VPC Elastic Network-Schnittstelle in der VPC, in der Sie den eingehenden Endpunkt erstellt haben.

Sie konfigurieren Resolver in Ihrem Netzwerk, um DNS-Abfragen für die entsprechenden Domainnamen an die im eingehenden Endpunkt angegebenen IP-Adressen weiterzuleiten. Weitere Informationen finden Sie unter Erwägungen beim Erstellen von ein- und ausgehenden Endpunkten.

So löst Resolver DNS-Abfragen auf, die ihren Ursprung in Ihrem Netzwerk haben:

Ein Webbrowser oder eine andere Anwendung in Ihrem Netzwerk sendet eine DNS-Abfrage für einen Domainnamen, den Sie an Resolver weitergeleitet haben.

Ein Resolver in Ihrem Netzwerk leitet die Abfrage an die IP-Adressen in Ihrem eingehenden Endpunkt weiter.

Der eingehende Endpunkt leitet die Abfrage an Resolver weiter.

Resolver ruft den entsprechenden Wert für den Domainnamen in der DNS-Abfrage ab, entweder intern oder über eine rekursive Suche anhand öffentlicher Namenserver.

Der Resolver gibt den Wert an den eingehenden Endpunkt zurück.

Der eingehende Endpunkt gibt den Wert an den Resolver in Ihrem Netzwerk zurück.

Der Resolver in Ihrem Netzwerk gibt den Wert an die Anwendung zurück.

Mit dem von Resolver zurückgegebenen Wert sendet die Anwendung eine HTTP-Anfrage, beispielsweise für ein Objekt in einem Amazon S3-Bucket.

Das Erstellen eines Eingangsendpunkts ändert nichts am Verhalten von Resolver, sondern stellt lediglich einen Pfad von einem Standort außerhalb des AWS Netzwerks zum Resolver bereit.

So leitet der Route 53 Resolver-Endpunkt DNS-Anfragen von Ihrem VPCs an Ihr Netzwerk weiter

Wenn Sie DNS-Abfragen von den EC2 Instances in einer oder mehreren VPCs in einer AWS Region an Ihr Netzwerk weiterleiten möchten, führen Sie die folgenden Schritte aus.

Sie erstellen einen ausgehenden Route 53–Resolver-Endpunkt in einer VPC und geben mehrere Werte an:

Die VPC, die DNS-Abfragen auf dem Weg zu den Resolvern in Ihrem Netzwerk durchlaufen sollen.

Die IP-Adressen in Ihrer VPC, von denen Resolver DNS-Abfragen weiterleiten soll. Für Hosts in Ihrem Netzwerk sind dies die IP-Adressen, von denen die DNS-Abfragen stammen.

Für jede IP-Adresse, die Sie für den ausgehenden Endpunkt angeben, erstellt Amazon VPC eine Elastic Network-Schnittstelle in der VPC, die Sie angeben. Weitere Informationen finden Sie unter Erwägungen beim Erstellen von ein- und ausgehenden Endpunkten.

Sie erstellen eine oder mehrere Regeln, um die Domainnamen der DNS-Abfragen anzugeben, die an Resolver in Ihrem Netzwerk weiterleiten soll. Sie legen auch die IP-Adressen der Resolver fest. Weitere Informationen finden Sie unter Verwenden von Regeln zum Steuern, welche Abfragen an Ihr Netzwerk weitergeleitet werden.

Sie ordnen jede Regel der Regel zu, VPCs für die Sie DNS-Abfragen an Ihr Netzwerk weiterleiten möchten.

Themen

- Verwenden von Regeln zum Steuern, welche Abfragen an Ihr Netzwerk weitergeleitet werden

- So bestimmt Resolver, ob der Domainname in einer Abfrage einer Regel entspricht

- So bestimmt Resolver, wohin DNS-Abfragen weitergeleitet werden sollen

- Verwenden von Regeln in mehreren Regionen

- Domainnamen, für die Resolver automatisch definierte Systemregeln erstellt

Verwenden von Regeln zum Steuern, welche Abfragen an Ihr Netzwerk weitergeleitet werden

Mithilfe von Regeln wird gesteuert, welche Route 53 Resolver DNS-Abfragen an DNS-Resolver in Ihrem Netzwerk weiterleitet und welche Abfragen Resolver selbst beantwortet.

Es gibt mehrere Möglichkeiten zum Kategorisieren von Regeln. Eine Möglichkeit ist die Kategorisierung nach Ersteller der Regeln:

Automatisch definierte Regeln — Resolver erstellt automatisch automatisch definierte Regeln und ordnet die Regeln Ihren zu. VPCs Die meisten dieser Regeln gelten für die AWS spezifischen Domainnamen, für die Resolver Anfragen beantwortet. Weitere Informationen finden Sie unter Domainnamen, für die Resolver automatisch definierte Systemregeln erstellt.

Benutzerdefinierte Regeln — Sie erstellen benutzerdefinierte Regeln und verknüpfen die Regeln mit. VPCs Derzeit können Sie nur eine Art von benutzerdefinierten Regeln erstellen, nämlich bedingte Weiterleitungsregeln (auch einfach als Weiterleitungsregeln bezeichnet). Weiterleitungsregeln veranlassen Resolver, DNS-Anfragen von Ihnen VPCs an die IP-Adressen für DNS-Resolver in Ihrem Netzwerk weiterzuleiten.

Wenn Sie eine Weiterleitungsregel für dieselbe Domain als automatisch definierte Regel erstellen, leitet Resolver Abfragen für diesen Domainname an DNS-Resolver in Ihrem Netzwerk basierend auf den Einstellungen in der Weiterleitungsregel weiter.

Eine weitere Möglichkeit ist die Kategorisierung von Regeln nach Funktion:

Bedingte Weiterleitungsregeln – Sie erstellen bedingte Weiterleitungsregeln (auch einfach als Weiterleitungsregeln bezeichnet), wenn Sie DNS-Abfragen für angegebene Domainnamen an DNS-Resolver in Ihrem Netzwerk weiterleiten möchten.

Systemregeln – Systemregeln bewirken, dass Resolver das in einer Weiterleitungsregel definierte Verhalten selektiv überschreibt. Wenn Sie eine Systemregel erstellen, löst Resolver DNS-Abfragen für bestimmte Subdomains auf, die andernfalls von DNS-Resolvern in Ihrem Netzwerk aufgelöst werden.

Standardmäßig gelten Weiterleitungsregeln für einen Domainnamen und alle entsprechenden Subdomains. Wenn Sie Abfragen für eine Domain an einen Resolver in Ihrem Netzwerk weiterleiten möchten, Abfragen für einige Subdomains hingegen nicht, erstellen Sie eine Systemregel für die Subdomains. Wenn Sie beispielsweise eine Weiterleitungsregel für example.com erstellen, Abfragen für acme.example.com jedoch nicht weiterleiten möchten, erstellen Sie eine Systemregel und geben für den Domainnamen acme.example.com an.

Rekursive Regel - erstellt automatisch eine rekursive Regel mit dem Namen Internet Resolver. Diese Regel führt dazu, dass Route 53 als rekursiver Resolver für alle Domainnamen arbeitet, für die Sie keine benutzerdefinierten Regeln erstellt haben, und für die Resolver keine automatisch definierten Regeln erstellt hat. Informationen zum Überschreiben dieses Verhaltens finden Sie unter „Weiterleiten aller Abfragen an Ihr Netzwerk“ später in diesem Thema.

Sie können benutzerdefinierte Regeln erstellen, die für bestimmte Domainnamen (Ihre oder die meisten AWS Domainnamen), für öffentliche AWS Domainnamen oder für alle Domainnamen gelten.

- Weiterleiten von Abfragen für spezifische Domainnamen an Ihr Netzwerk

Um Abfragen für einen spezifischen Domainnamen wie beispielsweise example.com an Ihr Netzwerk weiterzuleiten, erstellen Sie eine Regel und geben diesen Domainnamen an. Darüber hinaus geben Sie die IP-Adressen der DNS-Resolver in Ihrem Netzwerk an, an die Sie die Abfragen weiterleiten möchten. Anschließend ordnen Sie jede Regel der Regel zu, VPCs für die Sie DNS-Abfragen an Ihr Netzwerk weiterleiten möchten. Beispielsweise können Sie separate Regeln für example.com, example.org und example.net erstellen. Anschließend können Sie die Regeln VPCs in einer beliebigen Kombination einer AWS Region zuordnen.

- Weiterleiten von Abfragen für amazonaws.com an Ihr Netzwerk

Der Domainname amazonaws.com ist der öffentliche Domainname für AWS Ressourcen wie EC2 Instances und S3-Buckets. Wenn Sie Abfragen für amazonaws.com an Ihr Netzwerk weiterleiten möchten, erstellen Sie eine Regel, geben Sie für den Domainnamen amazonaws.com und für den Regeltyp Forward (Weiterleiten) an.

Anmerkung

Resolver leitet DNS-Abfragen für einige Subdomains von amazonaws.com nicht automatisch weiter, selbst dann nicht, wenn Sie eine Weiterleitungsregel für amazonaws.com erstellen. Weitere Informationen finden Sie unter Domainnamen, für die Resolver automatisch definierte Systemregeln erstellt. Informationen zum Überschreiben dieses Verhaltens finden Sie im direkt folgenden Abschnitt „Weiterleiten aller Abfragen an Ihr Netzwerk“.

- Weiterleiten aller Abfragen an Ihr Netzwerk

-

Wenn Sie alle Anfragen an Ihr Netzwerk weiterleiten möchten, erstellen Sie eine Regel und geben Sie „“ an. (Punkt) für den Domainnamen und ordnen Sie die Regel der Regel zu, VPCs für die Sie alle DNS-Abfragen an Ihr Netzwerk weiterleiten möchten. Der Resolver leitet immer noch nicht alle DNS-Anfragen an Ihr Netzwerk weiter, da die Verwendung eines DNS-Resolvers außerhalb von einige AWS Funktionen beeinträchtigen würde. Beispielsweise haben einige interne AWS Domainnamen interne IP-Adressbereiche, auf die von außerhalb nicht zugegriffen werden kann. AWS Eine Liste der Domainnamen, für die Abfragen nicht an Ihr Netzwerk weitergeleitet werden, wenn Sie eine Regel für "." erstellen, finden Sie unter Domainnamen, für die Resolver automatisch definierte Systemregeln erstellt.

Automatisch definierte Systemregeln für Reverse-DNS können jedoch deaktiviert werden, sodass die "."-Regel alle Reverse-DNS-Abfragen an Ihr Netzwerk weiterleiten kann. Weitere Informationen zum Deaktivieren der automatisch definierten Regeln finden Sie unter Weiterleitungsregeln für Reverse-DNS-Abfragen im Resolver.

Wenn Sie versuchen möchten, DNS-Abfragen für alle Domainnamen an Ihr Netzwerk weiterzuleiten, einschließlich der Domainnamen, die standardmäßig von Weiterleitungen ausgeschlossen sind, erstellen Sie eine "."-Regel und führen Sie einen der folgenden Schritte aus:

Legen Sie den Flag

enableDnsHostnamesfür die VPC auffalsefest.Erstellen Sie Regeln für die Domainnamen, die in Domainnamen, für die Resolver automatisch definierte Systemregeln erstelltaufgeführt sind.

Wichtig

Wenn Sie alle Domainnamen an Ihr Netzwerk weiterleiten, einschließlich der Domainnamen, die Resolver bei der Erstellung einer "."-Regel ausschließt, funktionieren einige Funktionen möglicherweise nicht mehr.

So bestimmt Resolver, ob der Domainname in einer Abfrage einer Regel entspricht

Route 53 vergleicht den Domainnamen in der DNS-Abfrage mit dem Domainnamen in den Regeln, die mit der VPC verknüpft sind, aus der die Abfrage stammt. Resolver betrachtet die Domainnamen in den folgenden Fällen als übereinstimmend:

Der Domainname stimmt genau überein.

Bei dem Domainnamen in der Abfrage handelt es sich um eine Subdomain der Domain in der Regel.

Wenn der Domainname in der Regel beispielsweise acme.example.com lautet, betrachtet Resolver die folgenden Domainnamen in einer DNS-Abfrage als Übereinstimmung:

acme.example.com

zenith.acme.example.com

Bei den folgenden Domainnamen handelt es sich nicht um Übereinstimmungen:

example.com

nadir.example.com

Wenn der Domainname in einer Abfrage in mehr als einer Regel mit dem Domainnamen übereinstimmt (wie beispielsweise example.com und www.example.com), leitet Resolver ausgehende DNS-Abfragen entsprechend der Regel weiter, die den spezifischsten Domainnamen (www.example.com) enthält.

So bestimmt Resolver, wohin DNS-Abfragen weitergeleitet werden sollen

Wenn eine Anwendung, die auf einer EC2 Instanz in einer VPC ausgeführt wird, eine DNS-Abfrage sendet, führt Route 53 Resolver die folgenden Schritte aus:

Resolver führt Prüfungen auf Domainnamen in Regeln aus.

Wenn der Domainname in einer Abfrage mit dem Domainnamen in einer Regel übereinstimmt, leitet Resolver die Abfrage an die IP-Adresse weiter, die Sie beim Erstellen des ausgehenden Endpunkts angegeben haben. Der ausgehende Endpunkt leitet die Abfrage anschließend an die IP-Adressen von Resolvern in Ihrem Netzwerk weiter, die Sie beim Erstellen der Regel angegeben haben.

Weitere Informationen finden Sie unter So bestimmt Resolver, ob der Domainname in einer Abfrage einer Regel entspricht.

Resolver Endpunkt leitet DNS-Abfragen basierend auf den Einstellungen in der "."-Regel weiter.

Wenn der Domainname in einer Abfrage nicht dem Domainnamen in einer anderen Regel übereinstimmt, leitet Resolver die Anfrage basierend auf den Einstellungen in der automatisch definierten "."-Regel (Punkt-Regel) weiter. Die Punktregel gilt für alle Domainnamen mit Ausnahme einiger AWS interner Domainnamen und Datensatznamen in privaten Hosting-Zonen. Diese Regel bewirkt, dass Resolver DNS-Abfragen an öffentliche Nameserver weiterleitet, wenn die Domainnamen in Abfragen nicht mit den Namen in Ihren benutzerdefinierten Weiterleitungsregeln übereinstimmen. Wenn Sie alle Abfragen an die DNS-Resolver in Ihrem Netzwerk weiterleiten möchten, können Sie eine benutzerdefinierte Weiterleitungsregel erstellen und für den Domainnamen „.“ angeben. Wählen Sie Weiterleitung für Typ und legen Sie die IP-Adressen dieser Resolver fest.

Resolver gibt die Antwort an die Anwendung zurück, die die Abfrage übermittelt hat.

Verwenden von Regeln in mehreren Regionen

Route 53 Resolver ist ein regionaler Dienst, sodass Objekte, die Sie in einer AWS Region erstellen, nur in dieser Region verfügbar sind. Wenn Sie dieselbe Regel in mehr als einer Region verwenden möchten, müssen Sie die Regel in allen Regionen erstellen.

Das AWS Konto, das eine Regel erstellt hat, kann die Regel mit anderen AWS Konten gemeinsam nutzen. Weitere Informationen finden Sie unter Resolver-Regeln mit anderen AWS Konten teilen und gemeinsame Regeln verwenden.

Domainnamen, für die Resolver automatisch definierte Systemregeln erstellt

Der Resolver erstellt automatisch definierte Systemregeln, die definieren, wie Abfragen für ausgewählte Domains standardmäßig aufgelöst werden:

Für privat gehostete Zonen und für EC2 Amazon-spezifische Domainnamen (wie compute.amazonaws.com und compute.internal) stellen automatisch definierte Regeln sicher, dass Ihre privaten gehosteten Zonen und EC2 Instances weiterhin aufgelöst werden, wenn Sie bedingte Weiterleitungsregeln für weniger spezifische Domainnamen wie „“ erstellen. (Punkt) oder „com“.

Für öffentlich reservierte Domainnamen (z. B. localhost und 10.in-addr.arpa) wird in den bewährten Methoden für DNS empfohlen, Abfragen lokal zu beantworten, anstatt sie an öffentliche Nameserver weiterzuleiten. Weitere Informationen finden Sie unter RFC 6303, Locally Served DNS Zones

.

Anmerkung

Wenn Sie eine bedingte Weiterleitungsregel für "." (Punkt) oder "com" erstellen, empfehlen wir, auch eine Systemregel für amazonaws.com zu erstellen. (Systemregeln bewirken, dass Resolver DNS-Abfragen für bestimmte Domains und Subdomains lokal auflöst.) Eine solche erstellte Systemregel verbessert die Leistung, reduziert die Anzahl der Abfragen, die an Ihr Netzwerk weitergeleitet werden, und senkt die Resolver-Gebühren.

Wenn Sie eine automatisch definierte Regel überschreiben möchten, können Sie eine bedingte Weiterleitungsregel für denselben Domainnamen erstellen.

Einige der automatisch definierten Regeln können auch deaktiviert werden. Weitere Informationen finden Sie unter Weiterleitungsregeln für Reverse-DNS-Abfragen im Resolver.

Resolver erstellt die folgenden automatisch definierten Regeln.

- Regeln für privat gehostete Zonen

Für jede privat gehostete Zone, die Sie mit einer VPC verknüpfen, erstellt Resolver eine Regel und verknüpft diese mit der VPC. Wenn Sie die private gehostete Zone mehreren zuordnen VPCs, ordnet Resolver die Regel derselben VPCs zu.

Die Regel verfügt über einen Typ von Forward (Weiterleiten).

- Regeln für verschiedene AWS interne Domainnamen

-

Alle Regeln für die internen Domainnamen in diesem Abschnitt verfügen über einen Typ von Forward. Resolver leitet DNS-Abfragen für diese Domainnamen an die autoritativen Nameserver für die VPC weiter.

Anmerkung

Resolver erstellt die meisten dieser Regeln, wenn Sie die

enableDnsHostnames-Flag für eine VPCtruefestlegen. Resolver erstellt die Regeln, auch wenn Sie keine Resolver-Endpunkte verwenden.Resolver erstellt die folgenden automatisch definierten Regeln und verknüpft sie mit einer VPC, wenn Sie für das Flag

enableDnsHostnamesfür die VPCtruefestlegen:Region-name.compute.internal, zum Beispiel eu-west-1.compute.internal. Die Region us-east-1 verwendet diesen Domainnamen nicht.Region-name.rechnen.amazon-domain-name, zum Beispiel eu-west-1.compute.amazonaws.com oder cn-north-1.compute.amazonaws.com.rproxy.goskope.com.cn. Die Region us-east-1 verwendet diesen Domainnamen nicht.ec2.internal. Nur die Region us-east-1 verwendet diesen Domainnamen.

compute-1.internal. Nur die Region us-east-1 verwendet diesen Domainnamen.

compute-1.amazonaws.com. Nur die Region us-east-1 verwendet diesen Domainnamen.

Die folgenden automatisch definierten Regeln gelten für die Reverse-DNS-Suche für die Regeln, die Resolver erstellt, wenn Sie das Flag

enableDnsHostnamesfür die VPC auftruefestlegen.10.in-addr.arpa

16.172.in-addr.arpa bis 31.172.in-addr.arpa

168.192.in-addr.arpa

254.169.254.169.in-addr.arpa

Regeln für jede der CIDR-Bereiche für die VPC. Wenn eine VPC beispielsweise einen CIDR-Bereich von 10.0.0.0/23 hat, erstellt Resolver die folgenden Regeln:

0.0.10.in-addr.arpa

1.0.10.in-addr.arpa

Die folgenden automatisch definierten Regeln für localhost-bezogene Domains werden ebenfalls erstellt und mit einer VPC verknüpft, wenn für das Flag

enableDnsHostnamestruefestgelegt wird:localhost

localdomain

127.in-addr.arpa

1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa

0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa

Resolver erstellt die folgenden automatisch definierten Regeln und verknüpft sie mit Ihrer VPC, wenn Sie die VPC über Transit Gateway oder VPC Peering verbinden und DNS-Unterstützung aktivieren:

Die Reverse-DNS-Suche für die IP-Adressbereiche der Peer-VPC, z. B. 0.192.in-addr.arpa

Wenn Sie einer VPC einen IPv4 CIDR-Block hinzufügen, fügt Resolver eine automatisch definierte Regel für den neuen IP-Adressbereich hinzu.

Wenn sich die andere VPC in einer anderen Region befindet, die folgenden Domainnamen:

Region-name.compute.internal. Die Region us-east-1 verwendet diesen Domainnamen nicht.Region-name. berechnen.amazon-domain-name. Die Region us-east-1 verwendet diesen Domainnamen nicht.ec2.internal. Nur die Region us-east-1 verwendet diesen Domainnamen.

compute-1.amazonaws.com. Nur die Region us-east-1 verwendet diesen Domainnamen.

- Eine Regel für alle anderen Domains

Resolver erstellt eine "."-Regel (Punkt-Regel), die für alle Domainnamen gilt, die nicht zuvor in diesem Thema angegeben wurden. Die "."-Regel verfügt über einen Typ von Recursive (Rekursiv). Dies bedeutet, dass Resolver durch diese Regel als rekursiver Resolver wirkt.

Erwägungen beim Erstellen von ein- und ausgehenden Endpunkten

Bevor Sie Resolver-Endpoints für eingehenden und ausgehenden Datenverkehr in einer AWS Region erstellen, sollten Sie die folgenden Punkte berücksichtigen.

Themen

- Anzahl der eingehenden und ausgehenden Endpunkte in den einzelnen -Regionen

- Verwenden Sie dieselbe VPC für eingehende und ausgehende Endpunkte

- Eingehende Endpunkte und privat gehostete Zonen

- VPC-Peering

- IP-Adressen in freigegebenen Subnetzen

- Verbindung zwischen Ihrem Netzwerk und dem VPCs , in dem Sie Endpoints erstellen

- Wenn Sie Regeln freigeben, geben Sie auch ausgehende Endpunkte frei

- Auswählen von Protokollen für die Endpunkte

- Verwenden Sie Resolver VPCs , wenn sie für dedizierte Instance-Tenancy konfiguriert sind

Anzahl der eingehenden und ausgehenden Endpunkte in den einzelnen -Regionen

Wenn Sie DNS für eine AWS Region mit DNS für Ihr Netzwerk integrieren möchten, benötigen Sie VPCs in der Regel einen Resolver-Endpunkt für eingehende Anfragen (für DNS-Abfragen, die Sie an Ihren weiterleiten VPCs) und einen ausgehenden Endpunkt (für Anfragen, die Sie von Ihrem zu Ihrem Netzwerk weiterleiten). VPCs Sie können mehrere eingehende und mehrere ausgehende Endpunkte erstellen, aber ein eingehender oder ausgehender Endpunkt reicht aus, um die DNS-Abfragen für die jeweilige Richtung zu verarbeiten. Beachten Sie Folgendes:

-

Für jeden Resolver-Endpunkt legen Sie zwei oder mehr IP-Adressen in verschiedenen Availability Zones fest. Jede IP-Adresse in einem Endpunkt kann eine große Anzahl von DNS-Abfragen pro Sekunde verarbeiten. (Informationen zu dem aktuellen Höchstwerten für die Anzahl der Abfragen pro Sekunde und IP-Adresse in einem Endpunkt finden Sie unter Kontingente bei Route 53 Resolver.) Wenn Resolver mehr Abfragen verarbeiten muss, können Sie weitere IP-Adressen zu Ihrem vorhandenen Endpunkt hinzufügen, anstatt einen neuen Endpunkt hinzufügen zu müssen.

-

Resolver-Preise basieren auf der Anzahl der IP-Adressen in Ihren Endpunkten und auf der Anzahl der DNS-Abfragen, die der Endpunkt verarbeitet. Jeder Endpunkt enthält mindestens zwei IP-Adressen. Weitere Informationen zu Resolver-Preisen finden Sie unter Amazon Route 53 Preise

. -

Jede Regel gibt den ausgehenden Endpunkt an, von dem DNS-Abfragen weitergeleitet werden. Wenn Sie mehrere ausgehende Endpunkte in einer AWS -Region erstellen und einige oder alle Resolver-Regeln mit einzelnen VPCs in Bezug setzen möchten, müssen Sie mehrere Kopien dieser Regeln erstellen.

Verwenden Sie dieselbe VPC für eingehende und ausgehende Endpunkte

Sie können eingehende und ausgehende Endpoints in derselben VPC oder in verschiedenen VPCs in derselben Region erstellen.

Weitere Informationen finden Sie unter Bewährte Methoden für Amazon Route 53.

Eingehende Endpunkte und privat gehostete Zonen

Wenn Sie möchten, dass Resolver eingehende DNS-Abfragen mittels Datensätzen in einer privat gehosteten Zone auflöst, setzen Sie die privat gehostete Zone mit der VPC in Bezug, in der Sie den eingehenden Endpunkt erstellt haben. Informationen zum Zuordnen von privat gehosteten Zonen zu finden Sie unter. VPCs Arbeiten mit privat gehosteten Zonen

VPC-Peering

Sie können jede VPC in einer AWS Region für einen eingehenden oder ausgehenden Endpunkt verwenden, unabhängig davon, ob die von Ihnen gewählte VPC mit anderen gepeert wird. VPCs Weitere Informationen finden Sie unter Amazon Virtual Private Cloud VPC Peering.

IP-Adressen in freigegebenen Subnetzen

Wenn Sie einen eingehenden oder ausgehenden Endpunkt erstellen, können Sie nur dann eine IP-Adresse in einem freigegebenen Subnetz angeben, wenn das aktuelle Konto die VPC erstellt hat. Wenn ein anderes Konto eine VPC erstellt und ein Subnetz in der VPC für Ihr Konto freigibt, können Sie keine IP-Adresse in diesem Subnetz angeben. Weitere Informationen zu gemeinsam genutzten Subnetzen finden Sie unter Arbeiten mit geteilten Subnetzen VPCs im Amazon VPC-Benutzerhandbuch.

Verbindung zwischen Ihrem Netzwerk und dem VPCs , in dem Sie Endpoints erstellen

Sie benötigen eine der folgenden Verbindungen zwischen Ihrem Netzwerk und dem Netzwerk VPCs , in dem Sie Endgeräte erstellen:

-

Eingehende Endpunkte - Sie müssen entweder eine AWS Direct Connect-Verbindung oder eine VPN-Verbindung zwischen Ihrem Netzwerk und jeder VPC einrichten, für die Sie einen eingehenden Endpunkt erstellen.

-

Ausgehende Endpunkte - Sie müssen eine AWS Direct Connect-Verbindung, eine VPN-Verbindung oder ein Network Address Translation NAT-Gateway zwischen Ihrem Netzwerk und jeder VPC einrichten, für die Sie einen ausgehenden Endpunkt erstellen.

Wenn Sie Regeln freigeben, geben Sie auch ausgehende Endpunkte frei

Wenn Sie eine Regel erstellen, geben Sie den ausgehenden Endpunkt an, von dem Sie möchten, dass Resolver ihn zum Weiterleiten von DNS-Abfragen an Ihr Netzwerk verwendet. Wenn Sie die Regel mit einem anderen AWS Konto teilen, teilen Sie indirekt auch den ausgehenden Endpunkt, den Sie in der Regel angeben. Wenn Sie für die Erstellung VPCs in einer AWS Region mehr als ein AWS Konto verwendet haben, können Sie wie folgt vorgehen:

-

Einen ausgehenden Endpunkt in der Region erstellen.

-

Erstellen Sie Regeln mit einem AWS Konto.

-

Teilen Sie die Regeln mit allen AWS Konten, die VPCs in der Region erstellt wurden.

Auf diese Weise können Sie einen ausgehenden Endpunkt in einer Region verwenden, um DNS-Anfragen von mehreren an Ihr Netzwerk weiterzuleiten, VPCs auch wenn diese mit unterschiedlichen AWS Konten erstellt VPCs wurden.

Auswählen von Protokollen für die Endpunkte

Endpunktprotokolle bestimmen, wie Daten an einen eingehenden Endpunkt und von einem ausgehenden Endpunkt übertragen werden. Die Verschlüsselung von DNS-Abfragen für den VPC-Datenverkehr ist nicht erforderlich, da jeder Paketfluss im Netzwerk einzeln anhand einer Regel autorisiert wird, um die korrekte Quelle und das korrekte Ziel zu überprüfen, bevor er übertragen und zugestellt wird. Es ist höchst unwahrscheinlich, dass Informationen willkürlich zwischen Entitäten ausgetauscht werden, ohne dass dies von der sendenden und der empfangenden Entität ausdrücklich genehmigt wurde. Wenn ein Paket an ein Ziel geleitet wird, für das es keine passende Regel gibt, wird das Paket verworfen. Weitere Informationen finden Sie unter VPC-Features.

Die verfügbaren Protokolle sind:

-

Do53: DNS über Port 53. Die Daten werden mit Hilfe des Route-53-Resolver ohne zusätzliche Verschlüsselung weitergeleitet. Die Daten können zwar nicht von externen Parteien gelesen werden, können aber innerhalb der AWS Netzwerke eingesehen werden. Verwendet entweder UDP oder TCP, um die Pakete zu senden. Do53 wird hauptsächlich für den Verkehr innerhalb und zwischen Amazon VPCs verwendet.

-

DoH: Die Daten werden über eine verschlüsselte HTTPS-Sitzung übertragen. DoH fügt eine zusätzliche Sicherheitsstufe hinzu, bei der die Daten nicht von unbefugten Benutzern entschlüsselt werden können und von niemandem außer dem vorgesehenen Empfänger gelesen werden können.

-

DoH-FIPS: Die Daten werden über eine verschlüsselte HTTPS-Sitzung übertragen, die mit dem Verschlüsselungsstandard FIPS 140-2 konform ist. Wird nur für eingehende Endpunkte unterstützt. Weitere Informationen finden Sie unter FIPS PUB 140-2

.

Für einen eingehenden Endpunkt können Sie die Protokolle wie folgt anwenden:

Do53 und DoH in Kombination.

Do53 und DoH-FIPS in Kombination.

Nur Do53.

Nur DoH.

Nur DoH-FIPS.

Keins, was als Do53 behandelt wird.

Für einen ausgehenden Endpunkt können Sie die Protokolle wie folgt anwenden:

Do53 und DoH in Kombination.

Nur Do53.

Nur DoH.

Keins, was als Do53 behandelt wird.

Weitere Informationen finden Sie auch unter Werte, die Sie beim Erstellen oder Bearbeiten von eingehenden Endpunkten angeben und Werte, die Sie beim Erstellen oder Bearbeiten von ausgehenden Endpunkten angeben.

Verwenden Sie Resolver VPCs , wenn sie für dedizierte Instance-Tenancy konfiguriert sind

Wenn Sie einen Resolver-Endpunkt erstellen, können Sie keine VPC angeben, für die das Instance-Tenancy-Attribut auf dedicated festgelegt ist. Resolver wird nicht auf Einzelmandantenhardware ausgeführt.

Sie können Resolver weiterhin verwenden, um DNS-Abfragen aufzulösen, die aus einer VPC stammen. Erstellen Sie mindestens eine VPC, deren Instance-Tenancy-Attribut auf default festgelegt ist, und geben Sie diese VPC beim Erstellen von eingehenden und ausgehenden Endpunkten an.

Wenn Sie eine Weiterleitungsregel erstellen, können Sie diese mit einer beliebigen VPC verknüpfen, unabhängig von der Einstellung für das Instance-Tenancy-Attribut.