AWS Cloud9 ist für Neukunden nicht mehr verfügbar. Bestandskunden von AWS Cloud9 können den Service weiterhin wie gewohnt nutzen. Weitere Informationen

Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Arbeiten mit einer gemeinsamen Umgebung in AWS Cloud9

Eine gemeinsame Umgebung ist eine AWS Cloud9 Entwicklungsumgebung, zu der mehrere Benutzer eingeladen wurden. Dieses Thema enthält Anweisungen zur gemeinsamen Nutzung einer Umgebung AWS Cloud9 und zur Teilnahme an einer gemeinsamen Umgebung.

Wenn Sie selbst einen Benutzer zur Teilnahme in eine Umgebung einladen möchten, die Ihnen gehört, führen Sie eines dieser Verfahren durch. Treffen Sie Ihre Auswahl je nach Benutzertyp, den Sie einladen möchten.

Wenn Sie ein Benutzer in derselben AWS-Konto Umgebung sind, sollten Sie einen Benutzer einladen, der dasselbe Konto wie die Umgebung hat.

Wenn Sie ein AWS Cloud9 Administrator in derselben AWS-Konto Umgebung sind, insbesondere der AWS-Konto Root-Benutzer, ein Administratorbenutzer oder ein Benutzer mit

AWSCloud9Administratorangehängter AWS verwalteter Richtlinie, sollten Sie den AWS Cloud9 Administrator selbst einladen, siehe Einen Benutzer mit demselben Konto wie die Umgebung einladen, oder den AWS Cloud9 Administrator sich selbst (oder andere in derselben Umgebung AWS-Konto) einladen lassen, siehe Einen AWS Cloud9 Administrator im gleichen Konto wie die Umgebung haben, sich selbst oder andere einladen lassen.

Anwendungsfälle für gemeinsame Umgebung

Eine gemeinsam genutzte Umgebung eignet sich für die folgenden Anwendungsfälle:

-

Paarprogrammierung (auch bekannt als Peer-Programmierung): Hier arbeiten zwei Benutzer gemeinsam an demselben Code in einer einzigen Umgebung. Beim gemeinsamen Programmieren schreibt in der Regel ein Benutzer den Code und der andere beobachtet diesen Vorgang. Der Beobachter gibt dem Codeschreiber direkt Feedback zu seinem Code. Im Verlauf eines Projekts wechseln die Rollen dabei regelmäßig. Ohne eine freigegebene Umgebung sitzen die Programmierer normalerweise in Zweierteams vor einem einzelnen Computer. Es kann jeweils nur ein Benutzer Code schreiben. In einer freigegebenen Umgebung sitzen beide Benutzer vor ihrem eigenen Computer. Darüber hinaus können sie gleichzeitig Code schreiben, auch wenn sie sich nicht im selben Büro befinden.

-

Informatikunterricht: Dies ist nützlich, wenn Lehrer oder Lehrassistenten auf die Umgebung eines Schülers zugreifen möchten. So lassen sich die Hausaufgaben von Schülern kontrollieren oder Probleme in deren Umgebung in Echtzeit zu lösen. Auch Schüler können mit Klassenkameraden gemeinsam an Hausaufgabenprojekten arbeiten und Code in einer einzigen Umgebung in Echtzeit schreiben. Dies ist sogar möglich, wenn beide sich in unterschiedlichen Räumen befinden und auf unterschiedlichen Betriebssystemen in unterschiedlichen Webbrowsern arbeiten.

-

In jeder anderen Situation, in der mehrere Benutzer in Echtzeit am selben Code zusammenarbeiten müssen.

Zugriffsrollen für Mitglieder einer Umgebung

Bevor Sie eine Umgebung gemeinsam nutzen oder an einer gemeinsamen Umgebung teilnehmen AWS Cloud9, sollten Sie sich mit den Zugriffsberechtigungsstufen für eine gemeinsam genutzte Umgebung vertraut machen. Wir bezeichnen diese Berechtigungsebenen als Zugriffsrollen für Mitglieder der Umgebung.

In einer gemeinsam genutzten Umgebung gibt AWS Cloud9 es drei Zugriffsrollen für Mitglieder der Umgebung: Besitzer, Lesen/Schreiben und Schreibgeschützt.

-

Ein Eigentümer hat die volle Kontrolle über eine Umgebung. Jede Umgebung hat einen und nur einen Eigentümer, der der Ersteller der Umgebung ist. Ein Eigentümer kann die folgenden Aktionen durchführen.

-

Hinzufügen, Ändern und Entfernen von Mitgliedern für die Umgebung

-

Öffnen, anzeigen und bearbeiten von Dateien

-

Ausführen von Code

-

Ändern der -Umgebungseinstellungen

-

Chatten mit anderen Mitgliedern

-

Löschen von vorhandenen Chatnachrichten

In der wird AWS Cloud9 IDE ein Umgebungsbesitzer mit Lese- und Schreibzugriff angezeigt.

-

-

Ein Mitglied mit Lese-/Schreibzugriff kann die folgenden Aktionen durchführen:

-

Öffnen, anzeigen und bearbeiten von Dateien

-

Ausführen von Code

-

Ändern Sie verschiedene Umgebungseinstellungen von AWS Cloud9 IDE

-

Chatten mit anderen Mitgliedern

-

Löschen von vorhandenen Chatnachrichten

In der AWS Cloud9 IDE werden Mitglieder mit Lese-/Schreibzugriff mit Lese-/Schreibzugriff angezeigt.

-

-

Ein Mitglied mit schreibgeschütztem Zugriff kann die folgenden Aktionen durchführen.

-

Öffnen und anzeigen von Dateien

-

Chatten mit anderen Mitgliedern

-

Löschen von vorhandenen Chatnachrichten

In der werden AWS Cloud9 IDE schreibgeschützte Mitglieder mit schreibgeschütztem Zugriff angezeigt.

-

Bevor ein Eigentümer oder Mitglied einer Umgebung werden kann, muss er eines der folgenden Kriterien erfüllen.

-

Der Benutzer ist ein Root-Benutzer des AWS-Konto s.

-

Der Benutzer ist ein Administratorbenutzer. Weitere Informationen finden Sie im Benutzerhandbuch unter Erstellen Ihres ersten IAM Admin-Benutzers und Ihrer ersten IAM Administratorgruppe.

-

Der Benutzer ist ein Benutzer, der zu einer IAM Gruppe gehört, ein Benutzer, der eine Rolle annimmt, oder ein Verbundbenutzer, der eine Rolle annimmt, und dieser Gruppe oder Rolle ist die AWS verwaltete Richtlinie zugewiesen

AWSCloud9AdministratoroderAWSCloud9User(oderAWSCloud9EnvironmentMember, um nur Mitglied zu sein), angehängt. Weitere Informationen finden Sie unter AWS -verwaltete (vordefinierte) Richtlinien.-

Um einer IAM Gruppe eine der oben genannten verwalteten Richtlinien zuzuordnen, können Sie die AWS Management Consoleoder die AWS Befehlszeilenschnittstelle (AWS CLI) verwenden, wie in den folgenden Verfahren beschrieben.

-

Sie können in IAM einer der oben genannten verwalteten Richtlinien eine Rolle erstellen, die ein Benutzer oder ein Verbundbenutzer übernehmen kann. Weitere Informationen finden Sie im IAMBenutzerhandbuch unter Rollen erstellen. Informationen darüber, wie ein Benutzer oder ein Verbundbenutzer die Rolle übernimmt, finden Sie im IAMBenutzerhandbuch unter IAM Rollen verwenden unter Rollen verwenden.

-

Hängen Sie mithilfe der Konsole eine AWS verwaltete Richtlinie für AWS Cloud9 an eine Gruppe an

Das folgende Verfahren beschreibt, wie Sie mithilfe der Konsole eine AWS verwaltete Richtlinie für AWS Cloud9 an eine Gruppe anhängen.

-

Melden Sie sich bei an AWS Management Console, falls Sie noch nicht angemeldet sind.

Für diesen Schritt empfehlen wir Ihnen, sich mit Anmeldeinformationen auf IAM Administratorebene in Ihrem anzumelden. AWS-Konto Falls dies nicht möglich ist, wenden Sie sich an Ihren AWS-Konto -Administrator.

-

Öffnen Sie die Konsole. IAM Wählen Sie dazu in der Navigationsleiste der Konsole die Option Services aus. Dann wähle IAM.

-

Klicken Sie auf Groups (Gruppen).

-

Wählen Sie den Namen der Gruppe aus.

-

Wählen Sie auf der Registerkarte Permissions (Berechtigungen) für Managed Policies (Verwaltete Richtlinien) die Option Attach Policy (Richtlinie anfügen) aus.

-

Wählen Sie in der Liste der Richtliniennamen eines der folgenden Felder aus.

-

AWSCloud9User(bevorzugt) oder AWSCloud9Administratorum es jedem Benutzer in der Gruppe zu ermöglichen, Eigentümer der Umgebung zu werden

-

AWSCloud9EnvironmentMemberum jedem Benutzer in der Gruppe die Möglichkeit zu geben, nur Mitglied zu sein

(Wenn Sie keinen dieser Richtliniennamen in der Liste sehen, geben Sie den Richtliniennamen im Feld Search (Suchen) ein, um ihn anzuzeigen.)

-

-

Wählen Sie Richtlinie anfügen aus.

Fügen Sie einer Gruppe eine AWS verwaltete Richtlinie für AWS Cloud9 hinzu, indem Sie den AWS CLI

Anmerkung

Wenn Sie AWS verwaltete temporäre Anmeldeinformationen verwenden, können Sie keine Terminalsitzung in der verwenden AWS Cloud9 IDE, um einige oder alle Befehle in diesem Abschnitt auszuführen. Um den bewährten AWS Sicherheitsmethoden Rechnung zu AWS tragen, ermöglichen verwaltete temporäre Anmeldeinformationen die Ausführung einiger Befehle nicht. Stattdessen können Sie diese Befehle von einer separaten Installation von AWS Command Line Interface (AWS CLI) aus ausführen.

Führen Sie den IAM attach-group-policy Befehl aus, um die AWS verwaltete Richtlinie für AWS Cloud9 an die Gruppe anzuhängen. Geben Sie den Gruppennamen und den Amazon-Ressourcennamen (ARN) der Richtlinie an:

aws iam attach-group-policy --group-name MyGroup --policy-arn arn:aws:iam::aws:policy/POLICY_NAME

Ersetzen Sie im vorherigen Befehl MyGroup durch den Namen der Gruppe. POLICY_NAMEErsetzen Sie ihn durch den Namen einer der folgenden AWS verwalteten Richtlinien.

-

AWSCloud9User(empfohlen) oderAWSCloud9Administrator, um jeden Benutzer in der Gruppe zu einem Eigentümer der Umgebung zu machen -

AWSCloud9EnvironmentMember, um jeden Benutzer in der Gruppe zu einem reinen Mitglied zu machen

Einladen eines Benutzers im gleichen Konto wie die Umgebung

Folgen Sie den Anweisungen in diesem Abschnitt, um eine AWS Cloud9 Entwicklungsumgebung, die Sie besitzen, AWS-Konto mit einem Benutzer desselben Kontos zu teilen.

-

Angenommen, der Benutzer, den Sie einladen möchten, gehört nicht zu den folgenden Benutzertypen. Stellen Sie sicher, dass der Benutzer, den Sie einladen möchten, bereits über die entsprechende Zugriffsrolle für Umgebungsmitglieder verfügt. Anleitungen finden Sie unter Zugriffsrollen für Mitglieder einer Umgebung

-

Der Root-Benutzer des AWS-Konto s

-

Ein Administratorbenutzer

-

Ein Benutzer, der zu einer IAM Gruppe gehört, ein Benutzer, der eine Rolle annimmt, oder ein Verbundbenutzer, der eine Rolle annimmt, und dieser Gruppe oder Rolle ist die AWS verwaltete Richtlinie

AWSCloud9Administratorzugeordnet.

-

-

Öffnen Sie die Umgebung, deren Eigentümer Sie sind und in die Sie den Benutzer einladen möchten, falls die Umgebung nicht bereits offen ist.

-

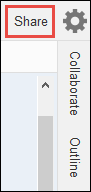

Führen Sie in der Menüleiste im AWS Cloud9 IDE einen der folgenden Schritte aus.

-

Klicken Sie auf Window, Share (Fenster, Freigeben).

-

Klicken Sie auf Share (Freigeben) neben dem Zahnradsymbol Preferences (Präferenzen).

-

-

Geben Sie im Dialogfeld Share this environment (Diese Umgebung freigeben) für Invite Members (Mitglieder einladen) einen der folgenden Werte ein.

-

Um einen IAMBenutzer einzuladen, geben Sie den Namen des Benutzers ein.

-

Wenn Sie den Root-Benutzer des AWS-Konto s einladen möchten, geben Sie

arn:aws:iam::123456789012:rootein. Ersetze ihn123456789012durch deine AWS-Konto ID. -

Wenn Sie einen Benutzer mit einer übernommenen Rolle oder einen Verbundbenutzer mit einer übernommenen Rolle einladen möchten, geben Sie

arn:aws:sts::123456789012:assumed-role/MyAssumedRole/MyAssumedRoleSessionein. Ersetze es123456789012durch deine AWS-Konto ID,MyAssumedRoledurch den Namen der übernommenen Rolle. Ersetzen SieMyAssumedRoleSessiondurch den Sitzungsnamen der übernommenen Rolle.

-

-

Um diesen Benutzer zu einem Mitglied mit schreibgeschütztem Zugriff zu machen, wählen Sie R. Um diesen Benutzer zu einem Mitglied mit Lese-/Schreibzugriff zu machen, wählen Sie RW.

-

Klicken Sie auf Einladen.

Anmerkung

Wenn Sie diesen Benutzer zu einem Mitglied mit Lese-/Schreibzugriff machen, wird ein Dialogfeld mit Informationen darüber angezeigt, wie Ihre AWS Sicherheitsanmeldedaten möglicherweise gefährdet werden könnten. Nachfolgend finden Sie weitere Informationen zu diesem Problem.

Sie sollten eine Umgebung nur für Personen freigeben, denen Sie vertrauen.

Ein Mitglied mit Lese-/Schreibzugriff kann möglicherweise den Code AWS CLI, den oder AWS SDK Code in Ihrer Umgebung verwenden AWS CloudShell, um in Ihrem Namen Maßnahmen zu ergreifen. AWS Wenn Sie Ihre permanenten AWS Zugangsdaten in der Umgebung speichern, könnte dieses Mitglied diese Anmeldeinformationen außerdem möglicherweise kopieren und außerhalb der Umgebung verwenden.

Wenn Sie Ihre permanenten AWS Zugangsdaten aus Ihrer Umgebung entfernen und stattdessen temporäre AWS Zugangsdaten verwenden, wird dieses Problem nicht vollständig behoben. Es sinkt zwar die Wahrscheinlichkeit, dass ein Mitglied diese temporären Anmeldeinformationen kopiert und außerhalb der Umgebung verwendet, da temporäre Anmeldeinformationen zeitlich beschränkt sind. Mit temporären Anmeldeinformationen kann ein Mitglied mit Lese-/Schreibzugriff jedoch weiterhin in AWS Ihrem Namen Aktionen in der Umgebung ausführen.

-

Teilen Sie dem Benutzer mit, dass er diese Umgebung nun öffnen und verwenden kann.

Bitten Sie einen AWS Cloud9 Administrator mit demselben Konto wie die Umgebung, sich selbst oder andere einzuladen

Anmerkung

Wenn Sie AWS verwaltete temporäre Anmeldeinformationen verwenden, können Sie keine Terminalsitzung verwenden AWS Cloud9 IDE, um einige oder alle Befehle in diesem Abschnitt auszuführen. Um den bewährten AWS Sicherheitsmethoden Rechnung zu AWS tragen, ermöglichen verwaltete temporäre Anmeldeinformationen die Ausführung einiger Befehle nicht. Stattdessen können Sie diese Befehle von einer separaten Installation von AWS Command Line Interface (AWS CLI) aus ausführen.

Die folgenden Benutzertypen können sich selbst (oder andere Benutzer im selben AWS-Konto) in jede Umgebung in diesem Konto einladen.

-

Der Root-Benutzer des AWS-Konto s

-

Ein Administratorbenutzer

-

Ein Benutzer, der zu einer IAM Gruppe gehört, ein Benutzer, der eine Rolle annimmt, oder ein Verbundbenutzer, der eine Rolle annimmt, und dieser Gruppe oder Rolle ist die AWS verwaltete Richtlinie

AWSCloud9Administratorzugeordnet.

Angenommen, der eingeladene Benutzer gehört nicht zu den oben genannten Benutzertypen. Stellen Sie sicher, dass der Benutzer bereits über die entsprechende Zugriffsrolle für Umgebungsmitglieder verfügt. Anleitungen finden Sie unter Zugriffsrollen für Mitglieder einer Umgebung

Um den Benutzer einzuladen, verwenden Sie den AWS CLI oder, AWS CloudShell um den AWS Cloud9

create-environment-membership Befehl auszuführen.

aws cloud9 create-environment-membership --environment-id 12a34567b8cd9012345ef67abcd890e1 --user-arn USER_ARN --permissions PERMISSION_LEVEL

Ersetzen Sie im vorstehenden Befehl 12a34567b8cd9012345ef67abcd890e1 durch die ID der Umgebung. Ersetzen Sie PERMISSION_LEVEL durch read-write oder read-only. Ersetzen Sie außerdem USER_ARN durch einen der folgenden Werte:

-

Um einen IAMBenutzer einzuladen, geben Sie ein

arn:aws:iam::123456789012:user/MyUser.123456789012Ersetzen Sie es durch Ihre AWS-Konto ID undMyUserersetzen Sie es durch den Namen des Benutzers. -

Wenn Sie den Root-Benutzer des AWS-Konto s einladen möchten, geben Sie

arn:aws:iam::123456789012:rootein. Ersetze es123456789012durch deine AWS-Konto ID. -

Wenn Sie einen Benutzer mit einer übernommenen Rolle oder einen Verbundbenutzer mit einer übernommenen Rolle einladen möchten, geben Sie

arn:aws:sts::123456789012:assumed-role/MyAssumedRole/MyAssumedRoleSessionein. Ersetze es123456789012durch deine AWS-Konto ID. Ersetzen SieMyAssumedRoledurch den Namen der übernommenen Rolle. Ersetzen Sie außerdemMyAssumedRoleSessiondurch den Sitzungsnamen der übernommenen Rolle.

Um beispielsweise den AWS-Konto Root-Benutzer für die Konto-ID in eine Umgebung mit ID 123456789012 12a34567b8cd9012345ef67abcd890e1 als Mitglied mit Lese-/Schreibzugriff einzuladen, führen Sie den folgenden Befehl aus.

aws cloud9 create-environment-membership --environment-id 12a34567b8cd9012345ef67abcd890e1 --user-arn arn:aws:iam::123456789012:root --permissions read-write

Anmerkung

Wenn Sie den verwenden AWS CloudShell, lassen Sie das aws Präfix aus den vorherigen Befehlen weg.