Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

AWS CloudHSM Client-Verschlüsselung end-to-end

Die Kommunikation zwischen der Client-Instance und der HSMs in Ihrem Cluster ist von Ende zu Ende verschlüsselt. Nur Ihr Client und Sie HSMs können die Kommunikation entschlüsseln.

Der folgende Prozess erklärt, wie der Client eine end-to-end verschlüsselte Kommunikation mit einem HSM herstellt.

-

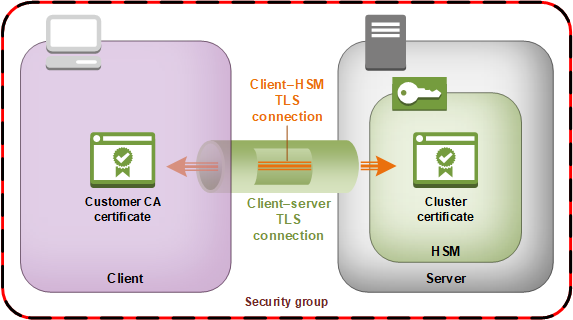

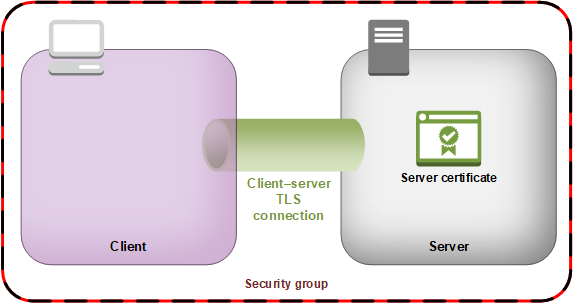

Ihr Client stellt eine gegenseitig authentifizierte Transport Layer Security (TLS)-Verbindung zu dem Server her, der Ihre HSM-Hardware hostet. Die Sicherheitsgruppe Ihres Clusters erlaubt eingehenden Datenverkehr an den Server nur von Client-Instances in der Sicherheitsgruppe. Der Client überprüft auch das Zertifikat des Servers, um sicherzustellen, dass es sich um einen vertrauenswürdigen Server handelt.

-

Als nächstes richtet der Client eine verschlüsselte Verbindung mit der HSM-Hardware ein. Das HSM hat das Cluster-Zertifikat, das Sie mit Ihrer eigenen Zertifikatsstelle (CA) signiert haben, und der Client hat das Stammzertifikat der CA. Bevor die verschlüsselte Client-HSM-Verbindung eingerichtet wird, überprüft der Client das Cluster-Zertifikat des HSM anhand seines Stammzertifikats. Die Verbindung wird nur hergestellt, wenn der Client nur erfolgreich sichergestellt hat, dass der HSM vertrauenswürdig ist.