Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Tutorial: Erstellen einer vierstufigen Pipeline

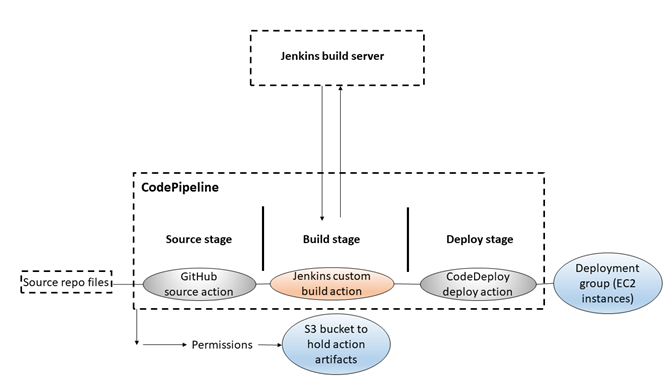

Nachdem Sie Ihre erste Pipeline in Tutorial: Erstellen einer einfachen Pipeline (S3-Bucket) oder Tutorial: Erstellen einer einfachen Pipeline (CodeCommit-Repository) erstellt haben, können Sie mit dem Erstellen komplexerer Pipelines anfangen. Dieses Tutorial führt Sie durch die Erstellung einer vierstufigen Pipeline, die ein GitHub Repository für Ihre Quelle, einen Jenkins-Build-Server zum Erstellen des Projekts und eine CodeDeploy Anwendung zur Bereitstellung des erstellten Codes auf einem Staging-Server verwendet. Das folgende Diagramm zeigt die anfängliche dreistufige Pipeline.

Nach Erstellung der Pipeline bearbeiten Sie sie, um eine Stufe mit einer Testaktion zum Testen des Codes hinzuzufügen. Hierfür verwenden Sie ebenfalls Jenkins.

Vor dem Erstellen dieser Pipeline müssen Sie die erforderlichen Ressourcen konfigurieren. Wenn Sie beispielsweise ein GitHub Repository für Ihren Quellcode verwenden möchten, müssen Sie das Repository erstellen, bevor Sie es einer Pipeline hinzufügen können. Im Rahmen der Einrichtung führt Sie dieses Tutorial zu Demonstrationszwecken durch die Einrichtung von Jenkins auf einer EC2 Instanz.

Wichtig

Viele der Aktionen, die Sie Ihrer Pipeline in diesem Verfahren hinzufügen, beinhalten AWS Ressourcen, die Sie erstellen müssen, bevor Sie die Pipeline erstellen. AWS Ressourcen für Ihre Quellaktionen müssen immer in derselben AWS Region erstellt werden, in der Sie Ihre Pipeline erstellen. Wenn Sie Ihre Pipeline beispielsweise in der Region USA Ost (Ohio) erstellen, muss sich Ihr CodeCommit Repository in der Region USA Ost (Ohio) befinden.

Sie können beim Erstellen Ihrer Pipeline regionsübergreifende Aktionen hinzufügen. AWS Ressourcen für regionsübergreifende Aktionen müssen sich in derselben AWS Region befinden, in der Sie die Aktion ausführen möchten. Weitere Informationen finden Sie unter Fügen Sie eine regionsübergreifende Aktion hinzu in CodePipeline.

Wichtig

Im Rahmen der Erstellung einer Pipeline wird ein vom Kunden bereitgestellter S3-Artefakt-Bucket von CodePipeline for Artifacts verwendet. (Dies unterscheidet sich von dem Bucket, der für eine S3-Quellaktion verwendet wird.) Wenn sich der S3-Artefakt-Bucket in einem anderen Konto befindet als das Konto für Ihre Pipeline, stellen Sie sicher, dass der S3-Artefakt-Bucket denjenigen gehört AWS-Konten , die sicher und zuverlässig sind.

Bevor Sie mit diesem Tutorial beginnen, sollten bereits die allgemeinen Voraussetzungen in Erste Schritte mit CodePipeline erfüllt haben.

Themen

Schritt 1: Erfüllen der Voraussetzungen

Für die Integration mit Jenkins AWS CodePipeline müssen Sie das CodePipeline Plugin für Jenkins auf jeder Jenkins-Instanz installieren, mit der Sie es verwenden möchten. CodePipeline Sie sollten auch einen dedizierten IAM-Benutzer oder eine spezielle IAM-Rolle konfigurieren, die für Berechtigungen zwischen Ihrem Jenkins-Projekt und verwendet werden soll. CodePipeline Der einfachste Weg, Jenkins zu integrieren, CodePipeline besteht darin, Jenkins auf einer EC2 Instanz zu installieren, die eine IAM-Instanzrolle verwendet, die Sie für die Jenkins-Integration erstellen. Damit Links in der Pipeline für Jenkins-Aktionen erfolgreich eine Verbindung herstellen können, müssen Sie die Proxy- und Firewalleinstellungen auf dem Server oder der EC2 Instanz so konfigurieren, dass eingehende Verbindungen zu dem von Ihrem Jenkins-Projekt verwendeten Port zugelassen werden. Sie müssen Jenkins für die Authentifizierung von Benutzern und die Durchsetzung der Zugriffskontrolle konfiguriert haben, um Verbindungen auf diesen Ports (z. B. 443 und 8443, wenn Sie Jenkins entsprechend gesichert haben, ausschließlich HTTPS-Verbindungen zu verwenden, oder 80 und 8080, wenn Sie HTTP-Verbindungen zulassen) zu erlauben. Weitere Informationen finden Sie unter Sichern von Jenkins

Anmerkung

In diesem Tutorial werden ein Code-Beispiel verwendet und Build-Schritte konfiguriert, die das Beispiel von Haml in HTML konvertieren. Sie können den Open-Source-Beispielcode aus dem GitHub Repository herunterladen, indem Sie die Schritte unter befolgen. Kopieren oder klonen Sie das Beispiel in ein Repository GitHub Sie benötigen das gesamte Beispiel in Ihrem GitHub Repository, nicht nur die ZIP-Datei.

In diesem Tutorial wird außerdem von Folgendem ausgegangen:

-

Sie sind mit der Installation und Administration von Jenkins und der Erstellung von Jenkins-Projekten vertraut.

-

Sie haben Rake und das Haml gem für Ruby auf dem Computer oder der Instance installiert, auf dem/der Ihr Jenkins-Projekt gehostet wird.

-

Sie haben die erforderlichen Systemumgebungsvariablen festgelegt, damit Rake-Befehle vom Terminal oder der Befehlszeile ausgeführt werden können (z. B. auf Windows-Systemen durch Modifizierung der PATH-Variable, um das Verzeichnis einzuschließen, in dem Sie Rake installiert haben).

Themen

Kopieren oder klonen Sie das Beispiel in ein Repository GitHub

Um das Beispiel zu klonen und in ein GitHub Repository zu pushen

-

Laden Sie den Beispielcode aus dem GitHub Repository herunter oder klonen Sie die Repositorys auf Ihren lokalen Computer. Es gibt zwei Beispielpakete:

-

Wenn Sie Ihr Beispiel auf Amazon Linux-, RHEL- oder Ubuntu-Server-Instances bereitstellen möchten, wählen Sie codepipeline-jenkins-aws-codedeploy_linux.zip

. -

Wenn Sie Ihr Beispiel auf Windows Server-Instances bereitstellen möchten, wählen Sie CodePipeline-Jenkins

- .zip. AWSCodeDeploy_Windows

-

-

Klicken Sie im Repository auf Fork, um das Beispiel-Repository in Ihrem Github-Konto zu klonen. Weitere Informationen finden Sie in der GitHub-Dokumentation

.

Erstellen Sie eine IAM-Rolle, die für die Jenkins-Integration verwendet werden soll

Als bewährte Methode sollten Sie erwägen, eine EC2 Instance zum Hosten Ihres Jenkins-Servers zu starten und der Instance mithilfe einer IAM-Rolle die erforderlichen Berechtigungen für die Interaktion mit ihr zu erteilen. CodePipeline

Melden Sie sich bei der an AWS Management Console und öffnen Sie die IAM-Konsole unter. https://console.aws.amazon.com/iam/

-

Klicken Sie im Navigationsbereich der IAM-Konsole auf Rollen und wählen Sie dann Rolle erstellen aus.

-

Wählen Sie unter Select type of trusted entity (Typ der vertrauenswürdigen Entität auswählen) die Option AWS-Service Service aus. Wählen Sie unter Choose the service that will use this role (Den Service auswählen, der diese Rolle verwendet) die Option EC2 aus. Wählen Sie unter Wählen Sie Ihren Anwendungsfall aus die Option EC2.

-

Wählen Sie Weiter: Berechtigungen aus. Wählen Sie auf der Seite Attach permissions policies (Berechtigungsrichtlinien anfügen) die verwaltete

AWSCodePipelineCustomActionAccess-Richtlinie und anschließend Next: Tags (Weiter: Tags) aus. Wählen Sie Weiter: Prüfen aus. -

Geben Sie auf der Seite Review (Überprüfen) in Role name (Rollenname) den Namen der Rolle ein, die speziell für die Jenkins-Integration erstellt werden soll (z. B.

JenkinsAccess). Wählen Sie anschließend Create role (Rolle erstellen) aus.

Wenn Sie die EC2 Instanz erstellen, auf der Sie Jenkins installieren möchten, stellen Sie in Schritt 3: Instanzdetails konfigurieren sicher, dass Sie die Instanzrolle auswählen (z. B.JenkinsAccess).

Weitere Informationen zu Instance-Rollen und Amazon EC2 finden Sie unter IAM-Rollen für Amazon EC2, Verwenden von IAM-Rollen zur Erteilung von Berechtigungen für Anwendungen, die auf EC2 Amazon-Instances ausgeführt werden, und Erstellen einer Rolle zum Delegieren von Berechtigungen an eine. AWS-Service

Installieren und konfigurieren Sie Jenkins und das Plugin für Jenkins CodePipeline

Um Jenkins und das Plugin für Jenkins zu installieren CodePipeline

-

Erstellen Sie eine EC2 Instanz, in der Sie Jenkins installieren möchten, und stellen Sie in Schritt 3: Instanzdetails konfigurieren sicher, dass Sie die Instanzrolle auswählen, die Sie erstellt haben (z. B.).

JenkinsAccessWeitere Informationen zum Erstellen von EC2 Instances finden Sie unter Starten einer EC2 Amazon-Instance im EC2 Amazon-Benutzerhandbuch.Anmerkung

Wenn Sie bereits über Jenkins-Ressourcen verfügen, die Sie verwenden möchten, können Sie dies tun. Sie müssen jedoch einen speziellen IAM-Benutzer erstellen, die

AWSCodePipelineCustomActionAccessverwaltete Richtlinie auf diesen Benutzer anwenden und dann die Zugangsdaten für diesen Benutzer auf Ihrer Jenkins-Ressource konfigurieren und verwenden. Wenn Sie die Jenkins-Benutzeroberfläche zur Bereitstellung der Anmeldeinformationen verwenden möchten, konfigurieren Sie Jenkins so, dass nur HTTPS zugelassen ist. Weitere Informationen finden Sie unter Problembehandlung CodePipeline. -

Installieren Sie Jenkins auf der Instanz. EC2 Weitere Informationen finden Sie in der Jenkins-Dokumentation unter Installing Jenkins

und Starting and accessing Jenkins sowie unter details of integration with Jenkins in Produkt- und Serviceintegrationen mit CodePipeline. -

Starten Sie Jenkins. Wählen Sie auf der Startseite Manage Jenkins aus.

-

Wählen Sie auf der Seite Manage Jenkins Manage Plugins aus.

-

Wählen Sie die Registerkarte Available (Verfügbar) aus. Geben Sie im Suchfeld Filter „

AWS CodePipeline“ ein. Wählen Sie CodePipeline Plugin für Jenkins aus der Liste aus und klicken Sie auf Jetzt herunterladen und nach dem Neustart installieren. -

Klicken Sie auf der Seite Installing Plugins/Upgrades auf Restart Jenkins when installation is complete and no jobs are running.

-

Wählen Sie Back to Dashboard aus.

-

Klicken Sie auf der Hauptseite auf New Item.

-

Geben Sie im Feld Elementname einen Namen für das Jenkins-Projekt ein (z. B.).

MyDemoProjectWählen Sie Freestyle project und OK aus.Anmerkung

Stellen Sie sicher, dass der Name Ihres Projekts die Anforderungen für CodePipeline erfüllt. Weitere Informationen finden Sie unter Kontingente in AWS CodePipeline.

-

Wählen Sie auf der Konfigurationsseite des Projekts das Kontrollkästchen Execute concurrent builds if necessary aus. Wählen Sie in Source Code Management (Quellcodeverwaltung) AWS CodePipeline. Wenn Sie Jenkins auf einer EC2 Instanz installiert und diese AWS CLI mit dem Profil für den IAM-Benutzer konfiguriert haben, den Sie für die Integration zwischen CodePipeline und Jenkins erstellt haben, lassen Sie alle anderen Felder leer.

-

Wählen Sie Erweitert und geben Sie unter Anbieter einen Namen für den Anbieter der Aktion ein, wie er angezeigt werden soll CodePipeline (z. B.).

MyJenkinsProviderNameStellen Sie sicher, dass der Name eindeutig und leicht zu merken ist. Sie werden ihn verwenden, wenn Sie zu einem späteren Zeitpunkt in diesem Tutorial eine Build- und -Test-Aktion zu Ihrer Pipeline hinzufügen.Anmerkung

Dieser Aktionsname muss den Namenskonventionen für Aktionen in CodePipeline entsprechen. Weitere Informationen finden Sie unter Kontingente in AWS CodePipeline.

-

Deaktivieren Sie in Build Triggers alle Kontrollkästchen und wählen Sie Poll SCM aus. Geben Sie in Schedule (Zeitplan) fünf durch Leerzeichen getrennte Sternchen ein:

* * * * *Dies wird CodePipeline jede Minute abgefragt.

-

Wählen Sie in Build Add build step aus. Wählen Sie Shell ausführen (Amazon Linux, RHEL oder Ubuntu Server) Batch-Befehl ausführen (Windows Server) und geben Sie dann Folgendes ein:

rakeAnmerkung

Stellen Sie sicher, dass Ihre Umgebung mit den Variablen und Einstellungen konfiguriert ist, die für die Ausführung von Rake erforderlich sind. Andernfalls schlägt der Build fehl.

-

Wählen Sie „Post-Build-Aktion hinzufügen“ und anschließend „AWS CodePipeline Publisher“. Wählen Sie Add aus. Lassen Sie den Speicherort in Build Output Locations leer. Dies ist die Standardkonfiguration. Sie erstellt am Ende des Build-Prozesses eine komprimierte Datei.

-

Wählen Sie Save, um Ihr Jenkins-Projekt zu speichern.

Schritt 2: Erstellen einer Pipeline in CodePipeline

In diesem Teil des Tutorial erstellen Sie die Pipeline mit dem Assistenten Create Pipeline (Pipeline erstellen).

Um einen CodePipeline automatisierten Release-Prozess zu erstellen

Melden Sie sich bei der an AWS Management Console und öffnen Sie die CodePipeline Konsole unter http://console.aws.amazon. com/codesuite/codepipeline/home

. -

Falls erforderlich, verwenden Sie die Regionsauswahl, um die Region auf diejenige zu ändern, in der sich Ihre Pipeline-Ressourcen befinden. Wenn Sie beispielsweise Ressourcen für das vorherige Tutorial in erstellt haben

us-east-2, stellen Sie sicher, dass die Regionsauswahl auf USA Ost (Ohio) eingestellt ist.Weitere Informationen zu den Regionen und Endpunkten, für die verfügbar sind CodePipeline, finden Sie unter AWS CodePipeline Endpunkte und Kontingente.

-

Wählen sie auf der Seite Welcome (Willkommen) die Option Getting started (Erste Schritte) aus, oder auf der Seite Pipelines die Option Create pipeline (Pipeline erstellen).

-

Wählen Sie auf der Seite Schritt 1: Erstellungsoption auswählen unter Erstellungsoptionen die Option Benutzerdefinierte Pipeline erstellen aus. Wählen Sie Weiter.

-

Geben Sie auf der Seite Schritt 2: Pipeline-Einstellungen auswählen im Feld Pipeline-Name den Namen für Ihre Pipeline ein.

-

CodePipeline bietet Pipelines vom Typ V1 und V2, die sich in ihren Eigenschaften und im Preis unterscheiden. Der Typ V2 ist der einzige Typ, den Sie in der Konsole auswählen können. Weitere Informationen finden Sie unter Pipeline-Typen. Informationen zur Preisgestaltung für finden Sie CodePipeline unter Preisgestaltung

. -

Wählen Sie unter Servicerolle die Option Neue Servicerolle aus, um CodePipeline die Erstellung einer Servicerolle in IAM zu ermöglichen.

-

Belassen Sie die Advanced settings (Erweiterte Einstellungen) auf den Standardwerten und wählen Sie Next (Weiter) aus.

-

Wählen Sie auf der Seite Schritt 3: Quellstufe hinzufügen im Feld Quellanbieter die Option aus GitHub.

-

Wählen Sie unter Verbindung eine bestehende Verbindung aus, oder erstellen Sie eine neue. Informationen zum Erstellen oder Verwalten einer Verbindung für Ihre GitHub Quellaktion finden Sie unterGitHub Verbindungen.

-

Wählen Sie in Schritt 4: Build-Phase hinzufügen die Option Jenkins hinzufügen aus. Geben Sie unter Anbietername den Namen der Aktion ein, die Sie im CodePipeline Plugin für Jenkins angegeben haben (z. B.).

MyJenkinsProviderNameDieser Name muss genau mit dem Namen im CodePipeline Plugin für Jenkins übereinstimmen. Geben Sie im Feld Server-URL die URL der EC2 Instanz ein, auf der Jenkins installiert ist. Geben Sie im Feld Projektname den Namen des Projekts ein, das Sie in Jenkins erstellt haben, z. B.MyDemoProject, und wählen Sie dann Weiter aus. -

Wählen Sie in Schritt 5: Testphase hinzufügen die Option Testphase überspringen aus und akzeptieren Sie dann die Warnmeldung, indem Sie erneut Überspringen wählen.

Wählen Sie Weiter.

-

Verwenden Sie in Schritt 6: Bereitstellungsphase hinzufügen die CodeDeploy Anwendung und die Bereitstellungsgruppe, in der Sie sie erstellt haben, erneutTutorial: Erstellen einer einfachen Pipeline (S3-Bucket). Wählen Sie unter Deploy provider (Bereitstellungsanbieter) die Option CodeDeploy aus. Geben Sie unter Application name (Anwendungsname) „

CodePipelineDemoApplication“ ein, oder klicken Sie auf die Schaltfläche „Aktualisieren“, und wählen Sie dann den Namen der Anwendung aus der Liste aus. Geben Sie unter Deployment group (Bereitstellungsgruppe)CodePipelineDemoFleetein oder wählen Sie den Eintrag aus der Liste. Klicken Sie dann auf Next (Weiter).Anmerkung

Sie können Ihre eigenen CodeDeploy Ressourcen verwenden oder neue erstellen, es können jedoch zusätzliche Kosten anfallen.

-

Überprüfen Sie in Schritt 7: Überprüfen Sie die Informationen und wählen Sie dann Pipeline erstellen aus.

-

Die Pipeline wird automatisch gestartet und führt das Beispiel über die Pipeline aus. Sie können sich Fortschritts-, Erfolgs- und Fehlschlagsmeldungen anzeigen lassen, während die Pipeline das Haml-Beispiel in HTML aufbaut und es auf einer Webseite für jede EC2 Amazon-Instance in der CodeDeploy Bereitstellung bereitstellt.

Schritt 3: Hinzufügen einer weiteren Phase zur Pipeline

Nun werden Sie eine Testphase (und dieser eine Testaktion) hinzufügen, die den Jenkins-Test aus dem Beispiel verwendet, um zu bestimmen, ob die Webseite über einen Inhalt verfügt. Dieser Test wird nur zu Demonstrationszwecken verwendet.

Anmerkung

Wenn Sie keine weitere Stufe Ihrer Pipeline hinzufügen wollen, könnten Sie der Staging-Stufe der Pipeline vor oder nach der Bereitstellungsaktion eine Testaktion hinzufügen.

Hinzufügen einer Testphase zur Pipeline

Themen

Abfragen der IP-Adresse einer Instance

So prüfen Sie die IP-Adresse einer Instance, in der Sie Ihren Code bereitgestellt haben

-

Nachdem Succeeded für den Pipelinestatus angezeigt wird, wählen Sie im Statusbereich für die Stufe "Staging" die Option Details aus.

-

Klicken Sie im Abschnitt Deployment Details in Instance ID die Instance-ID einer der erfolgreich bereitgestellten Instances an.

-

Kopieren Sie die IP-Adresse der Instance (z. B.

192.168.0.4). Sie verwenden diese IP-Adresse in Ihrem Jenkins-Test.

Erstellen eines Jenkins-Projekts zum Testen der Bereitstellung

So erstellen Sie das Jenkins-Projekt

-

Öffnen Sie in der Instance, in der Sie Jenkins installiert haben, Jenkins und wählen Sie auf der Hauptseite New Item aus.

-

Geben Sie im Feld Elementname einen Namen für das Jenkins-Projekt ein (z. B.

MyTestProject). Wählen Sie Freestyle project und OK aus.Anmerkung

Stellen Sie sicher, dass der Name für Ihr Projekt den CodePipeline Anforderungen entspricht. Weitere Informationen finden Sie unter Kontingente in AWS CodePipeline.

-

Wählen Sie auf der Konfigurationsseite des Projekts das Kontrollkästchen Execute concurrent builds if necessary aus. Wählen Sie in Source Code Management (Quellcodeverwaltung) AWS CodePipeline. Wenn Sie Jenkins auf einer EC2 Instanz installiert und diese AWS CLI mit dem Profil für den IAM-Benutzer konfiguriert haben, den Sie für die Integration zwischen CodePipeline und Jenkins erstellt haben, lassen Sie alle anderen Felder leer.

Wichtig

Wenn Sie ein Jenkins-Projekt konfigurieren und es nicht auf einer EC2 Amazon-Instance installiert ist, oder wenn es auf einer Instance installiert ist, auf der ein EC2 Windows-Betriebssystem ausgeführt wird, füllen Sie die Felder entsprechend Ihren Proxy-Host- und Port-Einstellungen aus und geben Sie die Anmeldeinformationen des IAM-Benutzers oder der IAM-Rolle ein, die Sie für die Integration zwischen Jenkins und konfiguriert haben. CodePipeline

-

Wählen Sie Advanced aus und wählen Sie in Category Test aus.

-

Geben Sie im Feld Provider denselben Namen ein, den Sie für das Build-Projekt verwendet haben (z. B.).

MyJenkinsProviderNameSie verwenden diesen Namen zu einem späteren Zeitpunkt in diesem Tutorial, wenn Sie die Test-Aktion zu Ihrer Pipeline hinzufügen.Anmerkung

Dieser Name muss die CodePipeline Benennungsanforderungen für Aktionen erfüllen. Weitere Informationen finden Sie unter Kontingente in AWS CodePipeline.

-

Deaktivieren Sie in Build Triggers alle Kontrollkästchen und wählen Sie Poll SCM aus. Geben Sie in Schedule (Zeitplan) fünf durch Leerzeichen getrennte Sternchen ein:

* * * * *Dieser wird CodePipeline jede Minute abgefragt.

-

Wählen Sie in Build Add build step aus. Wenn Sie die Bereitstellung auf Amazon Linux-, RHEL- oder Ubuntu-Server-Instances durchführen, wählen Sie Shell ausführen. Geben Sie dann Folgendes ein, wobei die IP-Adresse die Adresse der EC2 Instance ist, die Sie zuvor kopiert haben:

TEST_IP_ADDRESS=192.168.0.4rake testWenn Sie die Bereitstellung auf Windows Server-Instanzen durchführen, wählen Sie Batch-Befehl ausführen und geben Sie dann Folgendes ein, wobei die IP-Adresse die Adresse der EC2 Instanz ist, die Sie zuvor kopiert haben:

set TEST_IP_ADDRESS=192.168.0.4rake testAnmerkung

Der Test geht davon aus, dass der Standard-Port 80 verwendet wird. Wenn Sie einen anderen Port festlegen, fügen Sie wie folgt eine Test-Port-Anweisung ein:

TEST_IP_ADDRESS=192.168.0.4TEST_PORT=8000rake test -

Wählen Sie „Post-Build-Aktion hinzufügen“ und anschließend „AWS CodePipeline Publisher“. Wählen Sie nicht Add aus.

-

Wählen Sie Save, um Ihr Jenkins-Projekt zu speichern.

Erstellen einer vierten Phase

So fügen Sie eine Stufe mit der Jenkins-Testaktion zu der Pipeline hinzu

Melden Sie sich bei der an AWS Management Console und öffnen Sie die CodePipeline Konsole unter http://console.aws.amazon. com/codesuite/codepipeline/home

. -

Wählen Sie im Feld Name den Namen der Pipeline aus, den Sie zuvor erstellt haben ( MySecondPipeline).

-

Wählen Sie auf der Pipelinedetails-Seite Edit aus.

-

Wählen Sie auf der Seite Edit (Bearbeiten) + Stage (+ Stufe) aus, um eine Stufe direkt nach der Build-Stufe hinzuzufügen.

-

Geben Sie im Namensfeld für die neue Phase einen Namen für die Phase ein (z. B.

Testing) und wählen Sie dann Add action group (Aktionsgruppe hinzufügen) aus. -

Geben Sie im Feld Aktionsname den Wert ein

MyJenkinsTest-Action. Wählen Sie unter Testanbieter den Anbieternamen aus, den Sie in Jenkins angegeben haben (z. B.MyJenkinsProviderName). Geben Sie im Feld Projektname den Namen des Projekts ein, das Sie in Jenkins erstellt haben (z. B.).MyTestProjectWählen Sie unter Eingabeartefakte das Artefakt aus dem Jenkins-Build aus, dessen Standardname lautetBuildArtifact, und wählen Sie dann Fertig aus.Anmerkung

Da die Jenkins-Testaktion auf der Anwendung ausgeführt wird, die im Jenkins-Build-Schritt erstellt wurde, verwenden Sie das Build-Artefakt als das Eingabeartefakt für die Testaktion.

Weitere Informationen über die Eingabe- und Ausgabeartefakte und die Struktur von Pipelines finden Sie in CodePipeline Referenz zur Pipeline-Struktur.

-

Wählen Sie auf der Seite Edit Save pipeline changes aus. Klicken Sie im Dialogfeld Save pipeline changes auf Save and continue.

-

Obwohl die neue Stufe der Pipeline hinzugefügt wurde, wird der Status No executions yet für die Stufe angezeigt. Dies liegt daran, dass noch keine Änderungen eine weitere Ausführung der Pipeline ausgelöst haben. Um das Beispiel durch die überarbeitete Pipeline laufen zu lassen, wählen Sie auf der Seite mit den Pipeline-Details die Option Versionsänderung aus.

Die Pipelineansicht zeigt die Stufen und Aktionen in Ihrer Pipeline sowie den Status der Revision bei der Ausführung über die vier Stufen an. Die Zeit, die die Pipeline zur Ausführung über alle Stufen benötigt, hängt von der Größe der Artefakte sowie von der Komplexität Ihrer Build- und Testaktionen und von anderen Faktoren ab.

Schritt 4: Bereinigen von Ressourcen

Nach Abschluss dieses Tutorials sollten Sie die Pipeline und die von ihr verwendeten Ressourcen löschen, damit Ihnen keine Kosten für die weitere Nutzung der Ressourcen entstehen. Wenn Sie nicht weiter verwenden möchten CodePipeline, löschen Sie die Pipeline, dann die CodeDeploy Anwendung und die zugehörigen EC2 Amazon-Instances und schließlich den Amazon S3-Bucket, der zum Speichern von Artefakten verwendet wurde. Sie sollten auch überlegen, ob Sie andere Ressourcen, wie das GitHub Repository, löschen sollten, wenn Sie nicht beabsichtigen, sie weiter zu verwenden.

So bereinigen Sie die in diesem Tutorial verwendeten Ressourcen

-

Öffnen Sie eine Terminalsitzung auf Ihrem lokalen Linux-, macOS- oder Unix-Computer oder eine Befehlszeile auf Ihrem lokalen Windows-Computer und führen Sie den delete-pipeline Befehl zum Löschen der von Ihnen erstellten Pipeline aus. Für

MySecondPipelinegeben Sie beispielsweise den folgenden Befehl ein:aws codepipeline delete-pipeline --name "MySecondPipeline"Mit diesem Befehl wird kein Inhalt zurückgegeben.

-

Folgen Sie den Anweisungen unter Aufräumen, um Ihre CodeDeploy Ressourcen zu bereinigen.

-

Um Ihre Instance-Ressourcen zu bereinigen, löschen Sie die EC2 Instance, auf der Sie Jenkins installiert haben. Weitere Informationen finden Sie unter Bereinigen Ihrer Instance.

-

Wenn Sie nicht beabsichtigen, weitere Pipelines zu erstellen oder CodePipeline erneut zu verwenden, löschen Sie den Amazon S3 S3-Bucket, der zum Speichern von Artefakten für Ihre Pipeline verwendet wurde. Folgen Sie den Anweisungen in Löschen eines Buckets, um den Bucket zu löschen.

-

Wenn Sie die anderen Ressourcen für diese Pipelines nicht erneut verwenden möchten, können Sie diese mithilfe der Anweisungen für die entsprechende Ressource löschen. Wenn Sie beispielsweise das GitHub Repository löschen möchten, folgen Sie den Anweisungen unter Löschen eines Repositorys

auf der GitHub Website.